Kradzież tożsamości jest coraz większym problemem w społeczeństwie – według amerykańskiej Federalnej Komisji Handlu co roku miliony padają ofiarami kradzieży tożsamości, a „kradzież tożsamości” stała się najczęstszą skargą konsumentów. W erze cyfrowej tradycyjne metody uwierzytelniania, takie jak hasła i karty identyfikacyjne, nie wystarczają już do zwalczania kradzieży tożsamości i zapewnienia bezpieczeństwa. „Zastępcze reprezentacje” osoby łatwo gdzieś zapomnieć, zgubić, odgadnąć, ukraść lub przenieść.

Systemy biometryczne rozpoznają ludzi na podstawie ich cech anatomicznych (odciski palców, wizerunek twarzy, układ linii dłoni, tęczówki, głos) lub cech behawioralnych (podpisy, chód). Ponieważ cechy te są fizycznie powiązane z użytkownikiem, rozpoznawanie biometryczne jest niezawodnym mechanizmem zapewniającym, że tylko osoby posiadające niezbędne uprawnienia mogą wejść do budynku, uzyskać dostęp do systemu komputerowego lub przekroczyć granicę państwa. Systemy biometryczne mają również unikalne zalety - nie pozwalają na cofnięcie zakończonej transakcji i umożliwiają ustalenie, kiedy dana osoba używa kilku tożsamości (np. paszportów) na różne nazwy. Dzięki temu, przy odpowiednim wdrożeniu w odpowiednich aplikacjach, systemy biometryczne zapewniają wysoki poziom bezpieczeństwa.

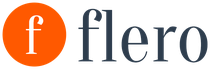

Organy ścigania od ponad wieku stosują biometryczne uwierzytelnianie odcisków palców w swoich dochodzeniach, a w ostatnich dziesięcioleciach nastąpił gwałtowny wzrost przyjmowania systemów rozpoznawania biometrycznego w organizacjach rządowych i komercyjnych na całym świecie. Na ryc. 1 pokazuje kilka przykładów. Chociaż wiele z tych wdrożeń jest bardzo udanych, istnieją obawy dotyczące braku bezpieczeństwa systemów biometrycznych i potencjalnych naruszeń prywatności z powodu nieuprawnionego uwolnienia przechowywanych danych biometrycznych użytkowników. Jak każdy inny mechanizm uwierzytelniania, system biometryczny może zostać ominięty przez doświadczonego oszusta dysponującego wystarczającą ilością czasu i zasobów. Ważne jest, aby rozwiać te obawy, aby zdobyć zaufanie społeczeństwa do technologii biometrycznych.

Zasada działania systemu biometrycznego

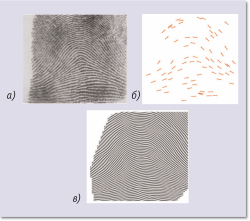

System biometryczny na etapie rejestracji rejestruje próbkę cechy biometrycznej użytkownika za pomocą czujnika - na przykład rejestruje twarz w aparacie. Następnie od próbka biometryczna poszczególne cechy są wyodrębniane – na przykład minucje (drobne szczegóły linii palców) – za pomocą algorytmu oprogramowania do wyodrębniania cech (ekstraktor cech). System przechowuje wyodrębnione cechy jako szablon w bazie danych wraz z innymi identyfikatorami, takimi jak nazwa lub numer identyfikacyjny. W celu uwierzytelnienia użytkownik przedstawia czujnikowi kolejną próbkę biometryczną. Wyodrębnione z niego cechy to zapytanie, które system porównuje z zadeklarowanym szablonem osobowości za pomocą algorytmu dopasowującego. Zwraca wynik dopasowania wskazujący stopień podobieństwa między szablonem a zapytaniem. System akceptuje zgłoszenie tylko wtedy, gdy wynik meczu przekroczy wstępnie zdefiniowany próg.

Podatności systemów biometrycznych

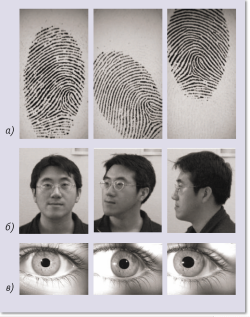

System biometryczny jest podatny na dwa rodzaje błędów (rys. 2). Gdy system nie rozpoznaje uprawnionego użytkownika, następuje odmowa usługi, a gdy oszust zostanie błędnie zidentyfikowany jako autoryzowany użytkownik, mówi się, że jest to wtargnięcie. Takich niepowodzeń jest wiele. Możliwe przyczyny, można je podzielić na naturalne ograniczenia i złośliwe ataki.

naturalne granice

|

W przeciwieństwie do systemów uwierzytelniania hasła, które wymagają dokładnego dopasowania dwóch ciągów alfanumerycznych, system uwierzytelniania biometrycznego opiera się na stopniu podobieństwa między dwiema próbkami biometrycznymi, a ponieważ poszczególne próbki biometryczne uzyskane podczas rejestracji i uwierzytelniania rzadko są identyczne, jak pokazano w ryżu. 3, system biometryczny może powodować dwa rodzaje błędów uwierzytelniania. Fałszywe niezgodność występuje, gdy dwie próbki od tej samej osoby mają niskie podobieństwo i system nie może ich dopasować. Fałszywe dopasowanie występuje, gdy dwie próbki od różnych osób wykazują duże podobieństwo, a system błędnie deklaruje je jako zgodne. Fałszywe dopasowanie prowadzi do odmowy usługi dla uprawnionego użytkownika, podczas gdy fałszywe dopasowanie może prowadzić do włamania oszusta. Ponieważ nie musi używać żadnych specjalnych środków, aby oszukać system, takie wtargnięcie nazywa się atakiem bez wysiłku. Wiele badań biometrycznych w ciągu ostatnich pięćdziesięciu lat koncentrowało się na poprawie dokładności uwierzytelniania – na minimalizacji fałszywych niezgodności i dopasowań.

Ataki intruzów

System biometryczny może również zawieść w wyniku złośliwej manipulacji, która może zostać przeprowadzona przez osoby z wewnątrz, takie jak administratorzy systemu, lub poprzez bezpośredni atak na infrastrukturę systemu. Atakujący może ominąć system biometryczny poprzez zmowę (lub wymuszenie) osób mających dostęp do informacji poufnych lub wykorzystując ich zaniedbanie (na przykład niewylogowanie się po zakończeniu transakcji) lub poprzez nieuczciwe manipulowanie pierwotnie zaprojektowanymi procedurami rejestracji i obsługi wyjątków aby pomóc autoryzowanym użytkownikom. Atakujący zewnętrzni mogą również spowodować nieprawidłowe działanie systemu biometrycznego poprzez bezpośrednie ataki na interfejs użytkownika (czujnik), wyodrębnianie funkcji lub dopasowywanie modułów lub połączenia między modułami lub bazą szablonów.

Przykładami ataków wymierzonych w moduły systemowe i ich wzajemne połączenia są trojany, ataki typu man-in-the-middle oraz ataki typu replay. Ponieważ większość tych ataków dotyczy również systemów uwierzytelniania haseł, istnieje szereg środków zaradczych, takich jak kryptografia, znaczniki czasu i wzajemne uwierzytelnianie, które mogą zapobiegać lub minimalizować skutki takich włamań.

Dwie poważne luki, które zasługują na szczególną uwagę w kontekście uwierzytelniania biometrycznego, to ataki typu UI spoofing oraz wycieki baz danych szablonów. Te dwa ataki mają poważny negatywny wpływ na bezpieczeństwo systemu biometrycznego.

Atak polegający na fałszerstwie polega na dostarczeniu fałszywej cechy biometrycznej niepochodzącej od żywej osoby: palca z plasteliny, migawki lub maski twarzy, prawdziwego odciętego palca legalnego użytkownika.

Podstawową zasadą uwierzytelniania biometrycznego jest to, że chociaż same cechy biometryczne nie są tajne (można potajemnie uzyskać zdjęcie twarzy osoby lub odcisk palca z obiektu lub powierzchni), system jest jednak bezpieczny, ponieważ cecha jest fizycznie powiązana do żywego użytkownika. Udane ataki polegające na fałszowaniu naruszają to podstawowe założenie, co poważnie zagraża bezpieczeństwu systemu.

Badacze zaproponowali wiele metod określania stanu życia. Na przykład weryfikując cechy fizjologiczne palców lub obserwując czynniki mimowolne, takie jak mruganie, można zweryfikować, czy zarejestrowana przez czujnik cecha biometryczna rzeczywiście należy do żywej osoby.

|

Wyciek bazy danych szablonów to sytuacja, w której informacje o szablonie legalnego użytkownika stają się dostępne dla atakującego. Zwiększa to ryzyko fałszerstwa, ponieważ atakującemu łatwiej jest przywrócić wzór biometryczny, po prostu przez inżynierię wsteczną szablonu (rys. 4). W przeciwieństwie do haseł i fizycznych identyfikatorów skradzionego szablonu nie można po prostu zastąpić nowym, ponieważ dane biometryczne istnieją w jednej kopii. Skradzione szablony biometryczne mogą być również wykorzystywane do celów zewnętrznych - na przykład do potajemnego szpiegowania osoby w różnych systemach lub uzyskania prywatnych informacji o jej stanie zdrowia.

Bezpieczeństwo szablonu biometrycznego

Najważniejszym czynnikiem minimalizacji zagrożeń bezpieczeństwa i naruszeń prywatności związanych z systemami biometrycznymi jest ochrona szablonów biometrycznych przechowywanych w bazie danych systemu. Chociaż ryzyko to można do pewnego stopnia złagodzić poprzez zdecentralizowane przechowywanie szablonów, na przykład na karcie inteligentnej noszonej przez użytkownika, takie rozwiązania nie są praktyczne w systemach takich jak US-VISIT i Aadhaar, które wymagają deduplikacji.

Obecnie istnieje wiele metod ochrony haseł (m.in. szyfrowanie, haszowanie, generowanie kluczy), ale opierają się one na założeniu, że hasła, które użytkownik wprowadza na etapie rejestracji i uwierzytelniania, są identyczne.

Wymagania dotyczące bezpieczeństwa szablonów

Główną trudnością w projektowaniu schematów zabezpieczeń szablonów biometrycznych jest osiągnięcie akceptowalnego kompromisu między trzema wymaganiami.

Nieodwracalność. Osoba atakująca powinna mieć trudności z obliczeniem cech biometrycznych z zapisanego szablonu lub z tworzeniem fizycznych podróbek cech biometrycznych.

Rozróżnialność. Schemat bezpieczeństwa szablonu nie może obniżać dokładności uwierzytelniania systemu biometrycznego.

Możliwość anulowania. Powinno być możliwe utworzenie kilku bezpiecznych szablonów z tych samych danych biometrycznych, których nie można powiązać z tymi danymi. Ta właściwość nie tylko umożliwia systemowi biometrycznemu odwołanie i wydanie nowych szablonów biometrycznych w przypadku włamania do bazy danych, ale także zapobiega krzyżowemu dopasowaniu między bazami danych, zachowując w ten sposób prywatność danych użytkownika.

Metody ochrony szablonów

Istnieją dwa ogólne zasady ochrona wzorców biometrycznych: transformacja cech biometrycznych i kryptosystemów biometrycznych.

Kiedy przekształcenia cech biometrycznych(ryc. 5, ale) chroniony szablon jest uzyskiwany przez zastosowanie funkcji nieodwracalnej transformacji do oryginalnego szablonu. Taka transformacja opiera się zwykle na indywidualnych cechach użytkownika. Podczas procesu uwierzytelniania system stosuje tę samą funkcję transformacji do żądania, a dopasowanie ma miejsce dla przekształconego wzorca.

Kryptosystemy biometryczne(ryc. 5, b) przechowuj tylko część informacji uzyskanych z szablonu biometrycznego - ta część nazywa się bezpiecznym szkicem. Chociaż samo odtworzenie oryginalnego szablonu nie wystarcza, nadal zawiera niezbędną ilość danych do odtworzenia szablonu w obecności innej próbki biometrycznej podobnej do tej uzyskanej podczas rejestracji.

Bezpieczną miniaturę uzyskuje się zwykle przez powiązanie szablonu biometrycznego z kluczem kryptograficznym, jednak bezpieczna miniatura to nie to samo, co szablon biometryczny zaszyfrowany standardowymi metodami. W konwencjonalnej kryptografii zaszyfrowany szablon i klucz deszyfrujący to dwie różne jednostki, a szablon jest bezpieczny tylko wtedy, gdy klucz jest również bezpieczny. W bezpiecznym szablonie zarówno szablon biometryczny, jak i klucz kryptograficzny są jednocześnie enkapsulowane. Ani klucz, ani szablon nie mogą zostać przywrócone przy użyciu tylko chronionej miniatury. Gdy system otrzyma żądanie biometryczne wystarczająco podobne do szablonu, może odzyskać zarówno oryginalny szablon, jak i klucz kryptograficzny przy użyciu standardowych technik wykrywania błędów.

Badacze zaproponowali dwie główne metody generowania bezpiecznego szkicu: rozmyte zaangażowanie i rozmyte sklepienie. Ten pierwszy może służyć do zabezpieczania szablonów biometrycznych reprezentowanych jako ciągi binarne o stałej długości. Drugi jest przydatny do ochrony wzorców reprezentowanych jako zestawy punktów.

Plusy i minusy

Transformacja cech biometrycznych i kryptosystemy biometryczne mają swoje wady i zalety.

Mapowanie w schemacie transformacji cech często występuje bezpośrednio, a nawet możliwe jest opracowanie funkcji transformacji, które nie zmieniają cech oryginalnej przestrzeni cech. Jednak może być trudne stworzenie skutecznej funkcji transformacji, która jest nieodwracalna i toleruje nieuniknioną zmianę cech biometrycznych użytkownika w czasie.

Chociaż istnieją metody generowania bezpiecznych miniatur w oparciu o zasady teorii informacji dla systemów biometrycznych, wyzwaniem jest przedstawienie tych cech biometrycznych w standardowych formatach danych, takich jak ciągi binarne i wzory kropek. Dlatego jednym z aktualnych tematów badawczych jest rozwój algorytmów, które konwertują oryginalny szablon biometryczny na takie formaty bez utraty istotnych informacji.

Metody zaangażowania rozmytego i skarbca rozmytego mają również inne ograniczenia, w tym brak możliwości wygenerowania wielu niepowiązanych szablonów z tego samego zestawu danych biometrycznych. Jednym z możliwych sposobów przezwyciężenia tego problemu jest zastosowanie funkcji transformacji cechy do szablonu biometrycznego, zanim zostanie on zabezpieczony przez kryptosystem biometryczny. Kryptosystemy biometryczne, które łączą transformację z bezpiecznym generowaniem miniatur, nazywane są hybrydami.

Zagadka prywatności

Nierozerwalny związek między użytkownikami a ich cechami biometrycznymi budzi uzasadnione obawy co do możliwości ujawnienia danych osobowych. W szczególności znajomość informacji o szablonach biometrycznych przechowywanych w bazie danych może zostać wykorzystana do naruszenia prywatnych informacji o użytkowniku. Schematy ochrony szablonów mogą do pewnego stopnia złagodzić to zagrożenie, ale wiele złożonych problemów związanych z prywatnością leży poza zakresem technologii biometrycznych. Kto jest właścicielem danych – osoba fizyczna czy usługodawcy? Czy wykorzystanie danych biometrycznych jest zgodne z potrzebami bezpieczeństwa w każdym indywidualnym przypadku? Na przykład, czy odcisk palca powinien być wymagany podczas kupowania hamburgera w restauracji typu fast food lub podczas uzyskiwania dostępu do komercyjnej witryny internetowej? Jaki jest najlepszy kompromis między bezpieczeństwem aplikacji a prywatnością? Na przykład, czy rządy, firmy i inne osoby powinny mieć możliwość używania kamer monitorujących w miejscach publicznych w celu potajemnego monitorowania legalnej aktywności użytkowników?

Do tej pory nie ma skutecznych praktycznych rozwiązań takich problemów.

Rozpoznawanie biometryczne zapewnia silniejsze uwierzytelnianie użytkownika niż hasła i dokumenty tożsamości i jest jedynym sposobem na wykrycie oszustów. Chociaż systemy biometryczne nie są całkowicie bezpieczne, naukowcy poczynili znaczne postępy w identyfikowaniu słabych punktów i opracowywaniu środków zaradczych. Nowe algorytmy ochrony szablonów biometrycznych częściowo rozwiązują obawy dotyczące bezpieczeństwa systemu i prywatności danych użytkownika, ale zanim takie metody będą gotowe do zastosowań w świecie rzeczywistym, potrzebne będą dalsze ulepszenia.

Anil Jane([e-mail chroniony]) jest profesorem na Wydziale Informatyki i Projektowania Inżynierskiego na Uniwersytecie Michigan, Kartik Nandakumar([e-mail chroniony]) jest naukowcem w Singapurskim Instytucie Badań Infokomunikacyjnych.

Anil K. Jain, Kathik Nandakumar, Uwierzytelnianie biometryczne: bezpieczeństwo systemu i prywatność użytkownika. IEEE Computer, listopad 2012, IEEE Computer Society. Wszelkie prawa zastrzeżone. Przedruk za zgodą.

Dane biometryczne to cechy fizjologiczne i biologiczne osoby, na podstawie których można ustalić jej tożsamość. Stosowane są od bardzo dawna w różnych dziedzinach życia, w tym w życiu codziennym (rozpoznajemy znajomą osobę po głosie, chodzie, twarzy itp.). Wraz z rozwojem technologii informatycznych zaczęto wprowadzać biometrię w celu identyfikacji użytkowników w tym obszarze. Teraz możemy odblokowywać smartfon odciskiem palca zamiast wpisywać hasło na klawiaturze, sterować urządzeniami w systemie inteligentnego domu itp. W systemach dostępu do informacji technologie biometryczne mają znaczną przewagę nad innymi metodami. W przeciwieństwie do hasła, które dana osoba może komuś przekazać lub zapomnieć, a także kart, które można zgubić lub skopiować, dane biometryczne jednoznacznie identyfikują tę osobę.

Wszystkie systemy ochrony i kontrolowanego dostępu można podzielić na trzy grupy:

- Ochrona hasła. W takim przypadku użytkownik musi podać tajny kod PIN lub hasło.

- Klucze. Oznacza fizyczny nośnik tajnego klucza, który użytkownik musi przedstawić systemowi. Często do tego celu używa się plastikowej karty z paskiem magnetycznym.

- dane biometryczne. Aby uzyskać dostęp, użytkownik musi przedstawić parametr, który jest jego częścią. Przy takim systemie identyfikacji ujawnia się sama osobowość, a raczej jej indywidualne cechy. Na przykład tęczówka oka, odciski palców, linie na dłoni itp.

Dane biometryczne to bardzo wygodny sposób uwierzytelniania, ponieważ nie można ich zapomnieć ani zgubić. Jednocześnie zapewniony jest wystarczająco wysoki stopień ochrony danych, ponieważ bardzo trudno je podrobić.

Wszystkie metody uwierzytelniania biometrycznego dzielą się na dwie klasy. Są to metody statystyczne oparte na cechach fizjologicznych osoby, które są obecne w każdym z nas przez całe życie, nie można ich zgubić, skopiować ani ukraść. Druga klasa to metody dynamiczne. Opierają się na cechach behawioralnych ludzi (z reguły są to podświadome ruchy w procesie powtarzania lub odtwarzania określonej codziennej czynności).

Metody statystyczne:

Uwierzytelnianie odciskiem palca

Ta metoda uwierzytelniania jest najpopularniejszą technologią biometryczną. W celu przeprowadzenia identyfikacji wykorzystuje się niepowtarzalność wzoru na palcach. Wydruk uzyskany za pomocą skanera jest konwertowany na kod cyfrowy i porównywany z wprowadzonymi wcześniej zestawami standardów. Ta metoda ma zalety, takie jak łatwość użytkowania i niezawodność.

Do uzyskania informacji o odcisku palca wykorzystywane są specjalne skanery. Aby uzyskać wyraźną elektroniczną reprezentację rysunków, potrzebne są określone metody, ponieważ odcisk palca ma bardzo mały rozmiar, co utrudnia uzyskanie dobrze zdefiniowanych wzorów brodawkowatych.

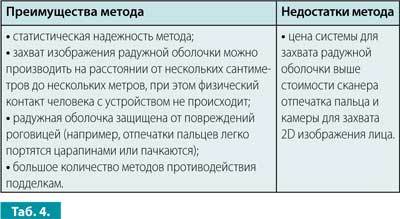

Uwierzytelnianie tęczówki

Ta biometryczna technologia uwierzytelniania tożsamości wykorzystuje niepowtarzalność cech i właściwości tęczówki oka ludzkiego. Tęczówka jest cienką ruchomą przesłoną oka u kręgowców z otworem (źrenicą) pośrodku. Tęczówka powstaje przed urodzeniem osoby i pozostaje niezmieniona przez całe życie. Jego wzór jest bardzo złożony, dzięki czemu możliwe jest wybranie około 200 punktów, które zapewniają wysoki stopień wiarygodności uwierzytelniania (do rozpoznawania odcisków palców wykorzystuje się 60-70 punktów).

Ta technologia skuteczne, ponieważ w przeciwieństwie do siatkówki, która może się zmieniać, tęczówka pozostaje taka sama przez całe życie. Co więcej, na tęczówce nie ma dwóch absolutnie identycznych rysunków, nawet u bliźniąt.

Uwierzytelnianie siatkówki

Ta metoda uwierzytelniania zaczęła być stosowana w praktyce w latach 50. ubiegłego wieku. W tym okresie ustalono wyjątkowość układu naczyń krwionośnych dna oka. Do skanowania siatkówki wykorzystywane jest światło podczerwone. Obecnie metoda ta jest stosowana znacznie rzadziej, ponieważ jest dość skomplikowana i powoduje dyskomfort dla osoby, której dane są identyfikowane. Ponadto, jak wspomniano powyżej, naukowcy odkryli, że siatkówka ma tendencję do zmiany w różne okresyżycie.

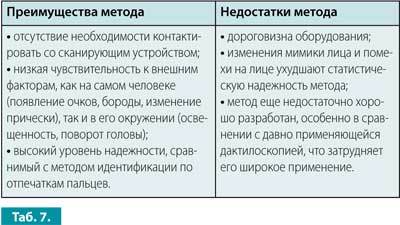

Uwierzytelnianie geometrii dłoni

Aby uwierzytelnić tę część ciała, należy użyć kilku cech: krzywizn palców, ich grubości i długości, odległości między stawami i struktury kości.

Tak wiele parametrów trzeba wziąć pod uwagę ze względu na to, że pojedynczo nie są one niepowtarzalne. Wadą tej metody jest to, że siniaki i obrzęk tkanek mogą znacznie zniekształcić pierwotną strukturę, a choroba taka jak „artretyzm” może znacznie zakłócić skanowanie. Niezawodność tej metody uwierzytelniania jest porównywalna z metodą identyfikacji odcisków palców.

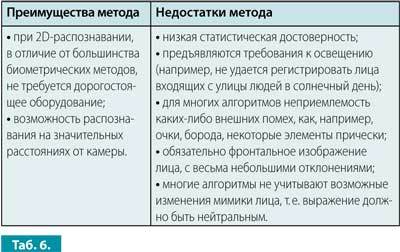

Uwierzytelnianie geometrii twarzy

Ta metoda jest dość powszechna. Budowa trójwymiarowego wizerunku twarzy polega na dobraniu konturów oczu, ust, nosa, brwi i innych elementów twarzy oraz obliczeniu odległości między nimi. Aby określić unikalny szablon odpowiadający konkretnej osobie, potrzebujesz od 12 do 40 charakterystycznych elementów. Ważne jest, aby szablon mógł uwzględniać wiele różnych wariacji obrazu w przypadku zmian oświetlenia, pozycji i wyrazu twarzy.

Metody dynamiczne:

Ta metoda biometryczna jest bardzo łatwa w użyciu. Jego wykonanie nie wymaga drogiego sprzętu, wystarczy mikrofon i karta dźwiękowa. Istnieje wiele sposobów konstruowania wzorców głosowych: kombinacje częstotliwości i charakterystyk statystycznych głosu, modulacja, intonacja, wysokość i inne.

Główną wadą uwierzytelniania głosowego jest jego niska dokładność. Na przykład system może nie rozpoznać osoby o ochrypłym głosie z powodu przeziębienia. Również przeszkodą w stosowaniu tej metody jest możliwość zróżnicowania głosu jednej osoby. W końcu głos zmienia się w zależności od wieku, nastroju, stanu zdrowia i pod wpływem wielu innych czynników. Ze względu na możliwość wystąpienia nieścisłości i błędów metoda stosowana jest do kontroli dostępu w pomieszczeniach, w których wymagany jest średni poziom bezpieczeństwa, np. na zajęciach komputerowych.

Uwierzytelnianie pisma ręcznego

Metoda uwierzytelniania biometrycznego pisma ręcznego opiera się na unikalnym ruchu dłoni danej osoby podczas podpisywania dokumentów. Do zapisania podpisu używane są specjalne pisaki lub powierzchnie wrażliwe na nacisk. Uwierzytelnianie tą metodą wymaga podpisu osoby. Szablon tworzony jest w zależności od wymaganego poziomu ochrony. Z reguły podpis jest przetwarzany na dwa sposoby: albo sam fragment jest analizowany, gdy ustalany jest stopień zbieżności dwóch obrazów, albo dynamiczna charakterystyka pisma, w tym celu porównuje się jego parametry czasowe i statystyczne.

Ponadto stosowany jest również połączony system uwierzytelniania biometrycznego. W tym przypadku łączy się kilka rodzajów technologii biometrycznych, które pozwalają jednocześnie uwzględniać różne cechy osoby. Na przykład uwierzytelnianie odciskiem palca można połączyć ze skanowaniem dłoni. Ta metoda jest bardziej niezawodna pod względem możliwości fałszerstwa.

Systemy biometryczne przyszłości

Obecnie opracowywanych jest szereg systemów biometrycznych, które na pierwszy rzut oka wydają się nierealne. Jest to wykorzystanie zapachu ludzkiego ciała, chodu i odcisku stopy osoby (stwierdzono, że bosa stopa może zidentyfikować osobę w 99,6% przypadków), szybkości i rytmu naciśnięć klawiszy podczas wpisywania hasła do komputera (może to zwiększyć wiarygodność autoryzacji), żyły na ramieniu, kształtować uszy i nos, kontury i obszary podparcia pleców człowieka i wiele więcej. Pozostaje niejasne, w jaki sposób takie cechy mogą zapewnić dokładność w autoryzacji, ale prawdopodobnie nadejdzie czas i już będziemy je wykorzystywać w Życie codzienne.

Istnieje wiele różnych metod identyfikacji, a wiele z nich jest szeroko stosowanych komercyjnie. Do tej pory najpowszechniejsze technologie weryfikacji i identyfikacji opierają się na wykorzystaniu haseł i identyfikatorów osobistych (osobisty numer identyfikacyjny – PIN) lub dokumentów takich jak paszport, prawo jazdy. Jednak takie systemy są zbyt wrażliwe i mogą łatwo ucierpieć z powodu podrabiania, kradzieży i innych czynników. Dlatego coraz większym zainteresowaniem cieszą się metody identyfikacji biometrycznej, które umożliwiają określenie osobowości osoby na podstawie jej cech fizjologicznych poprzez rozpoznanie na podstawie wcześniej przechowywanych próbek.

Wachlarz problemów, które można rozwiązać za pomocą nowych technologii, jest niezwykle szeroki:

- uniemożliwić intruzom wtargnięcie do chronionych obszarów i pomieszczeń poprzez fałszowanie, kradzież dokumentów, kart, haseł;

- ograniczać dostęp do informacji i zapewniać osobistą odpowiedzialność za ich bezpieczeństwo;

- zapewnić dostęp do odpowiedzialnych obiektów tylko dla certyfikowanych specjalistów;

- proces rozpoznawania, dzięki intuicyjności interfejsu programowo-sprzętowego, jest zrozumiały i dostępny dla osób w każdym wieku i nie zna barier językowych;

- uniknąć kosztów ogólnych związanych z obsługą systemów kontroli dostępu (karty, klucze);

- wyeliminować niedogodności związane z utratą, uszkodzeniem lub elementarnym zapomnieniem kluczy, kart, haseł;

- organizować ewidencję dostępu i obecności pracowników.

Ponadto ważnym czynnikiem niezawodności jest to, że jest całkowicie niezależny od użytkownika. Korzystając z ochrony hasłem, osoba może używać krótkich słowo kluczowe lub trzymaj kartkę z podpowiedzią pod klawiaturą komputera. Korzystając z kluczy sprzętowych, pozbawiony skrupułów użytkownik nie będzie ściśle monitorował swojego tokena, w wyniku czego urządzenie może wpaść w ręce napastnika. W systemach biometrycznych nic nie zależy od osoby. Kolejnym czynnikiem pozytywnie wpływającym na niezawodność systemów biometrycznych jest łatwość identyfikacji dla użytkownika. Faktem jest, że na przykład zeskanowanie odcisku palca wymaga od osoby mniej pracy niż wpisanie hasła. I dlatego tę procedurę można przeprowadzić nie tylko przed rozpoczęciem pracy, ale także w trakcie jej wykonywania, co oczywiście zwiększa niezawodność ochrony. Szczególnie istotne w tym przypadku jest wykorzystanie skanerów połączonych z urządzeniami komputerowymi. Na przykład są myszy, których używa się kciuk użytkownik zawsze leży na skanerze. Dzięki temu system może stale przeprowadzać identyfikację, a osoba nie tylko nie przestanie działać, ale w ogóle niczego nie zauważy. W nowoczesny świat Niestety prawie wszystko jest na sprzedaż, łącznie z dostępem do informacji poufnych. Co więcej, osoba przekazująca dane identyfikacyjne napastnikowi praktycznie nic nie ryzykuje. O haśle można powiedzieć, że zostało odebrane, ale o karcie inteligentnej, że wyciągnięto ją z kieszeni. W przypadku korzystania z ochrony biometrycznej taka sytuacja już nie będzie miała miejsca.

Wybór branż najbardziej obiecujących dla wprowadzenia biometrii, z punktu widzenia analityków, zależy przede wszystkim od połączenia dwóch parametrów: bezpieczeństwa (lub bezpieczeństwa) oraz celowości zastosowania tego konkretnego środka kontroli lub ochrony. Niewątpliwie główne miejsce zgodnie z tymi parametrami zajmują sektory finansowe i przemysłowe, instytucje rządowe i wojskowe, branża medyczna i lotnicza oraz zamknięte obiekty strategiczne. Dla tej grupy użytkowników systemów zabezpieczeń biometrycznych ważne jest przede wszystkim uniemożliwienie nieuprawnionemu użytkownikowi spośród swoich pracowników wykonania operacji, która nie jest dla niego autoryzowana, a także nieustanne potwierdzanie autorstwa każdej operacji. Nowoczesny system bezpieczeństwa nie może już obejść się nie tylko bez zwykłych środków gwarantujących bezpieczeństwo obiektu, ale także bez biometrii. Technologie biometryczne są również wykorzystywane do kontroli dostępu w komputerach, systemach sieciowych, różnych magazynach informacji, bankach danych itp.

Z roku na rok coraz większe znaczenie mają biometryczne metody bezpieczeństwa informacji. Wraz z rozwojem technologii: skanerów, aparatów fotograficznych i wideo poszerza się zakres zadań rozwiązywanych za pomocą biometrii, a stosowanie metod biometrycznych staje się coraz bardziej popularne. Na przykład banki, instytucje kredytowe i inne instytucje finansowe są dla swoich klientów symbolem wiarygodności i zaufania. Wychodząc naprzeciw tym oczekiwaniom instytucje finansowe coraz częściej zwracają uwagę na identyfikację użytkowników i personelu, aktywnie wykorzystując technologie biometryczne. Niektóre opcje korzystania z metod biometrycznych:

- rzetelna identyfikacja użytkowników różnych usług finansowych, m.in. online i mobilnie (dominuje identyfikacja odcisków palców, aktywnie rozwijają się technologie rozpoznawania oparte na układzie żył na dłoni i palcu oraz identyfikacji głosowej klientów korzystających z call center);

- zapobieganie oszustwom i oszustwom przy użyciu kart kredytowych i debetowych oraz innych instrumentów płatniczych (zastąpienie kodu PIN rozpoznawaniem parametrów biometrycznych, których nie można ukraść, „podglądać”, sklonować);

- poprawa jakości obsługi i jej komfortu (bankomaty biometryczne);

- kontrola fizycznego dostępu do budynków i pomieszczeń banków, a także do cel depozytowych, sejfów, skarbców (z możliwością biometrycznej identyfikacji zarówno pracownika banku, jak i klienta-użytkownika celi);

- ochrona systemów i zasobów informatycznych banków i innych instytucji kredytowych.

4.2. Systemy bezpieczeństwa informacji biometrycznej

Systemy bezpieczeństwa informacji biometrycznej to systemy kontroli dostępu oparte na identyfikacji i uwierzytelnieniu osoby na podstawie cech biologicznych, takich jak struktura DNA, wzór tęczówki, siatkówka, geometria twarzy i mapa temperatury, odcisk palca, geometria dłoni. Również te metody uwierzytelniania człowieka nazywane są metodami statystycznymi, ponieważ opierają się na cechach fizjologicznych człowieka, obecnych od narodzin do śmierci, będących z nim przez całe życie i których nie można zgubić ani ukraść. Często stosowane są unikalne dynamiczne metody uwierzytelniania biometrycznego - podpis, pismo odręczne na klawiaturze, głos i chód, które opierają się na cechach behawioralnych ludzi.

Pojęcie „biometrii” pojawiło się pod koniec XIX wieku. Rozwój technologii rozpoznawania wzorów na podstawie różnych cech biometrycznych zaczęto zajmować się dość dawno, początek został położony w latach 60. ubiegłego wieku. Nasi rodacy odnieśli znaczące sukcesy w opracowywaniu teoretycznych podstaw tych technologii. Jednak praktyczne wyniki uzyskano głównie na Zachodzie i całkiem niedawno. Pod koniec XX wieku zainteresowanie biometrią znacznie wzrosło ze względu na to, że moc nowoczesnych komputerów i ulepszone algorytmy umożliwiły tworzenie produktów, które pod względem swoich cech i proporcji stały się dostępne i interesujące w szerokim zakresie użytkowników. Dziedzina nauki znalazła zastosowanie w rozwoju nowych technologii bezpieczeństwa. Na przykład system biometryczny może kontrolować dostęp do informacji i przechowywania w bankach, może być stosowany w przedsiębiorstwach przetwarzających cenne informacje w celu ochrony komputerów, komunikacji itp.

Istota systemów biometrycznych sprowadza się do wykorzystania systemów komputerowych do identyfikacji osoby na podstawie unikalnego kodu genetycznego osoby. Systemy bezpieczeństwa biometrycznego pozwalają na automatyczne rozpoznanie osoby po jej cechach fizjologicznych lub behawioralnych.

Ryż. 4.1.

Opis działania systemów biometrycznych:

Wszystkie systemy biometryczne działają w ten sam sposób. Najpierw następuje proces rejestracji, w wyniku którego system zapamiętuje próbkę charakterystyki biometrycznej. Niektóre systemy biometryczne pobierają wiele próbek, aby uchwycić bardziej szczegółową charakterystykę biometryczną. Otrzymane informacje są przetwarzane i konwertowane na kod matematyczny. Systemy bezpieczeństwa informacji biometrycznej wykorzystują metody biometryczne do identyfikacji i uwierzytelniania użytkowników. Identyfikacja za pomocą systemu biometrycznego odbywa się w czterech etapach:

- Rejestracja identyfikatora – informacja o fizjologicznej lub behawioralnej charakterystyce jest przekształcana do postaci dostępnej dla technologii komputerowej i wprowadzana do pamięci systemu biometrycznego;

- Ekstrakcja - unikalne cechy analizowane przez system są wyodrębniane z nowo prezentowanego identyfikatora;

- Porównanie - porównywane są informacje o nowo prezentowanym i wcześniej zarejestrowanym identyfikatorze;

- Decyzja - podejmowany jest wniosek, czy nowo prezentowany identyfikator pasuje, czy nie.

Wniosek o dopasowaniu/niezgodności identyfikatorów może następnie zostać rozesłany do innych systemów (kontrola dostępu, bezpieczeństwo informacji itp.), które następnie działają na podstawie otrzymanych informacji.

Jedną z najważniejszych cech systemów bezpieczeństwa informacji opartych na technologiach biometrycznych jest wysoka niezawodność, czyli zdolność systemu do wiarygodnego rozróżniania cech biometrycznych należących do różni ludzie i niezawodnie wyszukuj dopasowania. W biometrii parametry te nazywane są błędem typu 1 ( szablon . Są takie części twarzy, które praktycznie nie zmieniają się w czasie, są to na przykład górne obrysy oczodołów, okolice kości policzkowych, krawędzi ust.Większość algorytmów opracowanych dla technologii biometrycznych uwzględnia możliwe zmiany fryzury danej osoby, ponieważ do analizy nie wykorzystuje się obszaru twarzy powyżej linii włosów.W bazie danych systemu biometrycznego przechowywany jest szablon obrazu każdego użytkownika .

Moduł identyfikacji odbiera obraz osoby z kamery wideo i konwertuje go do tego samego formatu cyfrowego, w którym przechowywany jest szablon. Uzyskane dane są porównywane z szablonem przechowywanym w bazie danych w celu określenia, czy obrazy pasują do siebie. Stopień podobieństwa wymagany do weryfikacji to pewien próg, który można dostosować do różnych rodzajów personelu, mocy komputera, pory dnia i szeregu innych czynników.

Identyfikacja może mieć formę weryfikacji, uwierzytelnienia lub uznania. Weryfikacja potwierdza tożsamość otrzymanych danych oraz szablonu zapisanego w bazie danych. Uwierzytelnianie - potwierdza zgodność obrazu otrzymanego z kamery wideo z jednym z szablonów zapisanych w bazie danych. Podczas rozpoznawania, jeśli uzyskane cechy i jeden z zapisanych szablonów są takie same, to system identyfikuje osobę z odpowiednim szablonem.

4.3. Przegląd gotowych rozwiązań

4.3.1. Laboratorium IKAR: kompleksowe badanie kryminalistyczne fonogramów mowy

Kompleks sprzętu i oprogramowania IKAR Lab ma na celu rozwiązanie szeroki zasięg zadania analizy rzetelnych informacji, na które istnieje zapotrzebowanie w wyspecjalizowanych jednostkach organów ścigania, laboratoriach i ośrodkach, badanie kryminalistyczne, usługi badania wypadków, ośrodki badawcze i szkoleniowe. Pierwsza wersja produktu została wydana w 1993 roku i była wynikiem współpracy między czołowymi ekspertami audio i twórcami oprogramowania. Zawarte w kompleksie specjalistyczne oprogramowanie zapewnia: wysoka jakość wizualna reprezentacja fonogramów mowy. Nowoczesne algorytmy biometrii głosu i potężne narzędzia automatyzacji do wszystkich rodzajów badań fonogramów mowy pozwalają ekspertom znacznie zwiększyć wiarygodność i skuteczność badań. Zawarty w kompleksie program SIS II posiada unikalne narzędzia do badań identyfikacyjnych: studium porównawcze mówcy, którego nagrania głosu i mowy są przekazywane do badania oraz próbki głosu i mowy podejrzanego. Identyfikacyjne badanie fonoskopowe opiera się na teorii niepowtarzalności głosu i mowy każdej osoby. Czynniki anatomiczne: budowa narządów artykulacji, ukształtowanie drogi głosowej i jamy ustnej, a także czynniki zewnętrzne: sprawność mowy, cechy regionalne, wady itp.

Algorytmy biometryczne i moduły eksperckie pozwalają zautomatyzować i sformalizować wiele procesów fonoskopowych badań identyfikacyjnych, takich jak wyszukiwanie identycznych słów, wyszukiwanie identycznych dźwięków, wybór porównywanych fragmentów dźwiękowych i melodycznych, porównywanie mówców według formantów i wysokości, typy słuchowe i językowe analiza. Wyniki dla każdej metody badawczej przedstawiono jako wskaźniki liczbowe całościowego rozwiązania identyfikacyjnego.

Program składa się z kilku modułów, które wykonują porównania jeden do jednego. Moduł Porównania formantów opiera się na pojęciu fonetyki - formant, który oznacza akustyczną charakterystykę dźwięków mowy (przede wszystkim samogłosek) związaną z poziomem częstotliwości tonu głosu i kształtowaniem barwy dźwięku. Proces identyfikacji z wykorzystaniem modułu Formant Comparison można podzielić na dwa etapy: najpierw ekspert wyszukuje i wybiera referencyjne fragmenty dźwięków, a po zebraniu fragmentów referencyjnych dla znanych i nieznanych mówców ekspert może rozpocząć porównanie. Moduł automatycznie oblicza zmienność wewnątrz- i między-głośnikową trajektorii formantów dla wybranych dźwięków i podejmuje decyzję o pozytywnej/negatywnej identyfikacji lub o nieokreślonym wyniku. Moduł pozwala również na wizualne porównanie rozkładu wybranych dźwięków na skaterogramie.

Moduł „Porównanie wysokości dźwięku” pozwala zautomatyzować proces identyfikacji mówcy metodą analizy konturu melodycznego. Metoda jest przeznaczona do porównywania próbek mowy w oparciu o parametry implementacji elementów tego samego typu struktury konturu melodycznego. Do analizy dostarcza się 18 rodzajów fragmentów konturu i 15 parametrów do ich opisu, w tym wartości minimum, średniej, maksimum, szybkości zmiany skoku, kurtozy, skosu itp. Identyfikację lub wynik nieokreślony. Wszystkie dane można wyeksportować do raportu tekstowego.

Moduł automatycznej identyfikacji umożliwia porównanie jeden do jednego z wykorzystaniem algorytmów:

- Format widmowy;

- Statystyki boiska;

- Mieszanina rozkładów Gaussa;

Prawdopodobieństwo koincydencji i różnicy mówców obliczane jest nie tylko dla każdej z metod, ale także dla ich kombinacji. Wszystkie wyniki porównania sygnałów mowy w dwóch plikach, uzyskane w module automatycznej identyfikacji, opierają się na zidentyfikowaniu w nich istotnych cech identyfikacyjnych i obliczeniu miary bliskości pomiędzy otrzymanymi zbiorami cech oraz obliczeniu miary bliskości otrzymanych zbiorów cech do siebie. Dla każdej wartości tej miary zbliżenia, w okresie uczenia modułu automatycznego porównania, uzyskano prawdopodobieństwa koincydencji i różnic mówców, których wypowiedzi były zawarte w porównywanych plikach. Prawdopodobieństwa te zostały uzyskane przez programistów na dużej próbce szkoleniowej fonogramów: dziesiątki tysięcy mówców, różne kanały nagrywania, wiele sesji nagraniowych, różne rodzaje materiału mowy. Zastosowanie danych statystycznych do pojedynczego przypadku porównania plik-plik wymaga uwzględnienia możliwego rozrzutu otrzymanych wartości miary bliskości dwóch plików i odpowiadającego mu prawdopodobieństwa koincydencji/różnicy mówców, w zależności od różnych szczegółów sytuacji mowy. Dla takich wielkości w statystyce matematycznej proponuje się zastosowanie pojęcia przedziału ufności. Moduł automatycznego porównania wyświetla wyniki liczbowe z uwzględnieniem przedziałów ufności różnych poziomów, co pozwala użytkownikowi zobaczyć nie tylko średnią rzetelność metody, ale także najgorszy wynik uzyskany na bazie treningowej. Wysoka niezawodność silnika biometrycznego opracowanego przez STC została potwierdzona testami NIST (National Institute of Standards and Technology)

Władysław Szarow

Bezpieczeństwo jest substancją trudną do oszacowania, bo trudno wyobrazić sobie klienta poświęcającego własne bezpieczeństwo ze względów ekonomicznych. Wzrost zagrożenia terrorystycznego i konieczność doskonalenia systemów bezpieczeństwa spowodowały, że wielkość rynku sprzętu biometrycznego w ostatnim czasie zaczęła gwałtownie rosnąć – przewiduje się, że do 2007 r. osiągnie 7 mld USD. Systemy biometryczne będą nie tylko instytucjami komercyjnymi, ale także służbami i departamentami rządowymi. Szczególna uwaga zostanie zwrócona na lotniska, stadiony i inne obiekty wymagające systemów kontroli masowej odwiedzających.

Już w 2006 roku obywatele krajów UE staną się właścicielami tzw paszporty elektroniczne- dokumenty zbudowane na specjalnym mikroukładzie, który zawiera niektóre dane biometryczne właściciela (na przykład informacje o odciskach palców, tęczówce), a także powiązane dane cywilne (numery kart ubezpieczeniowych, prawa jazdy, rachunki bankowe itp.). Zakres takich dokumentów jest niemal nieograniczony: można nimi posługiwać się jako międzynarodowe dowody osobiste, karty kredytowe, karty medyczne, polisy ubezpieczeniowe, przepustki – lista jest długa. 20 września 2004 r. Prezydent Federacji Rosyjskiej podpisał dekret o utworzeniu międzyresortowej grupy, która powinna przygotować się do wprowadzenia paszportów z informacją biometryczną. Termin przygotowania pakietu dokumentów podano przed 1 stycznia 2006 roku.

Ale jeśli w życiu codziennym nadal musimy przyzwyczaić się do systemów biometrycznych, to w niektórych obszarach biometria jest już aktywnie wykorzystywana od kilku lat. A jednym z tych obszarów jest bezpieczeństwo komputerowe. Najczęstszym rozwiązaniem opartym na technologiach biometrycznych jest identyfikacja (lub weryfikacja) na podstawie cech biometrycznych w sieci korporacyjnej lub podczas uruchamiania stacji roboczej (PC, laptop itp.).

Rozpoznawanie biometryczne obiektu polega na porównaniu fizjologicznych lub cechy psychologiczne tego obiektu wraz z jego charakterystyką zapisaną w bazie danych systemu. główny cel Identyfikacja biometryczna polega na stworzeniu systemu rejestracji, który rzadko odmawiałby dostępu legalnym użytkownikom, a jednocześnie całkowicie wykluczał nieuprawniony dostęp do komputerowego przechowywania informacji. W porównaniu z hasłami i kartami taki system zapewnia znacznie bardziej niezawodną ochronę, ponieważ własnego ciała nie można zapomnieć ani zgubić.

Jeśli rozmawiamy Jeśli chodzi o bezpieczeństwo stacji roboczej, szablony danych biometrycznych (na przykład odciski palców) zarejestrowanych użytkowników są przechowywane w bezpiecznym magazynie bezpośrednio na tej stacji roboczej. Po pomyślnym zakończeniu procedury identyfikacji biometrycznej użytkownik uzyskuje dostęp do systemu operacyjnego. W przypadku sieci korporacyjnej wszystkie szablony danych biometrycznych wszystkich użytkowników sieci są przechowywane centralnie na dedykowanym serwerze uwierzytelniającym. Wchodząc do sieci użytkownik, przechodząc przez procedurę identyfikacji biometrycznej, współpracuje bezpośrednio z wyspecjalizowanym serwerem, na którym weryfikowane są podane identyfikatory. Alokacja odrębnego serwera uwierzytelniania biometrycznego w strukturze sieci korporacyjnej pozwala na budowanie skalowalnych rozwiązań sieciowych i przechowywanie na takim serwerze informacji poufnych, do których dostęp zapewni jedynie biometryczna cecha identyfikująca właściciela informacji.

Przy budowaniu rozwiązań korporacyjnych dość często, poza wejściem do sieci, procedury weryfikacji biometrycznej są integrowane z innymi programami stosowanymi w firmie, np. z systemami zarządzania przedsiębiorstwem, różnymi aplikacjami biurowymi, oprogramowaniem korporacyjnym itp. Dzięki takiemu podejściu dane wszystkich użytkowników niezbędne do identyfikacji są centralnie przechowywane na serwerze uwierzytelniającym, a sam użytkownik jest zwolniony z konieczności zapamiętywania haseł do wszystkich używanych programów czy ciągłego noszenia przy sobie różnych kart.

Ponadto dość rozpowszechniły się narzędzia ochrony kryptograficznej, w których dostęp do kluczy szyfrujących jest możliwy dopiero po biometrycznej identyfikacji ich właściciela. Należy zauważyć, że w dziedzinie bezpieczeństwa komputerowego stosowany szablon charakterystyki biometrycznej z reguły ulega przekształceniu jednokierunkowemu, tj. nie ma możliwości odtworzenia z niego odcisku palca lub wzoru tęczówki w odwrotnej procedurze.

Metody uwierzytelniania

Jak wiadomo uwierzytelnianie oznacza uwierzytelnienie podmiotu, którym w zasadzie może być nie tylko osoba, ale także proces oprogramowania. Ogólnie rzecz biorąc, uwierzytelnianie osób fizycznych jest możliwe po przedstawieniu informacji przechowywanych w różnych formach. Uwierzytelnianie pozwala racjonalnie i niezawodnie różnicować prawa dostępu do informacji, które są w powszechnym użyciu. Z drugiej jednak strony istnieje problem zapewnienia integralności i wiarygodności tych informacji. Użytkownik musi mieć pewność, że uzyskuje dostęp do informacji z wiarygodnego źródła i że informacje te nie zostały zmienione bez odpowiedniej autoryzacji. Wyszukiwanie dopasowania jeden do jednego (z jednym atrybutem) jest powszechnie nazywane weryfikacją. Charakteryzuje się dużą szybkością działania i nakłada minimalne wymagania na moc obliczeniową komputera. Wyszukiwanie jeden-do-wielu nazywa się identyfikacją.

Technologie uwierzytelniania biometrycznego można podzielić na dwie szerokie kategorie - fizjologiczną i psychologiczną. Pierwsza obejmuje metody oparte na fizjologicznych (statycznych) cechach osoby, czyli integralnej, unikalnej charakterystyce nadawanej mu od urodzenia. Analizuje cechy takie jak rysy twarzy, budowa oka (siatkówka lub tęczówka), parametry palców (linie brodawkowate, wypukłość, długość stawu itp.), dłoń (jej odcisk lub topografia), kształt dłoni, układ żył na nadgarstku lub termiczna obraz.

Grupa metod psychologicznych obejmuje tzw. metody dynamiczne, które opierają się na behawioralnych (dynamicznych) cechach osoby. Innymi słowy, wykorzystują cechy charakterystyczne dla ruchów podświadomych w procesie odtwarzania czynności. Cechy te obejmują głos osoby, cechy jej podpisu, dynamiczne parametry litery, cechy wprowadzania tekstu z klawiatury itp.

Każdy system biometryczny pozwala na rozpoznanie określonego wzoru i ustalenie autentyczności określonych cech fizjologicznych lub behawioralnych użytkownika. Logicznie, system biometryczny (rys. 1) można podzielić na dwa moduły: rejestrację i identyfikację. Moduł rejestracji odpowiada za to, aby system nauczył się identyfikować konkretną osobę. Na etapie rejestracji czujniki biometryczne skanują jego niezbędne cechy fizjologiczne lub behawioralne, tworząc ich cyfrową reprezentację. Specjalny moduł przetwarza tę reprezentację w celu wyodrębnienia charakterystycznych cech i wygenerowania bardziej zwartej i wyrazistej reprezentacji, zwanej szablonem. Aby przedstawić taką twarz charakterystyczne cechy może być rozmiar i względne położenie oczu, nosa i ust. W bazie danych systemu biometrycznego przechowywany jest szablon dla każdego użytkownika.

Za rozpoznanie osoby odpowiada moduł identyfikacyjny. Podczas etapu identyfikacji czujnik biometryczny rejestruje cechy osoby, której identyfikacja jest przeprowadzana i przekształca te cechy na ten sam format cyfrowy, w którym przechowywany jest szablon. Wynikowy szablon jest porównywany z zapisanym, aby określić, czy szablony pasują do siebie. W przypadku korzystania z technologii identyfikacji odcisków palców w procesie uwierzytelniania, do rejestracji wprowadzana jest nazwa użytkownika, a odcisk palca zastępuje hasło. Technologia ta wykorzystuje nazwę użytkownika jako wskaźnik do pobrania konta użytkownika i sprawdzenia zgodności jeden do jednego między wzorcem odcisku palca przechwyconego podczas rejestracji a wcześniej zapisanym wzorcem dla danej nazwy użytkownika. W przeciwnym razie wzorzec odcisku palca wprowadzony podczas rejestracji jest porównywany z całym zestawem zapisanych wzorców.

Nieprzerwane źródła informacji biometrycznychJesienią 2004 roku firma APC Corporation (http://www.apc.com) przedstawiła Biometric Password Manager, osobisty skaner linii papilarnych, który ułatwia użytkownikom komputerów stacjonarnych i laptopów zarządzanie ich osobistymi hasłami. Swój debiut w nietypowym dla producenta UPS segmencie firma tłumaczyła chęcią ochrony danych na każdym etapie ich tworzenia, przesyłania i przechowywania. Doprowadziło to również do wprowadzenia produktów APC, takich jak obudowa TravelPower i bezprzewodowy router mobilny. Nowość biometryczna zapamiętuje do 20 szablonów odcisków palców, co pozwala na przechowywanie haseł 20 użytkowników w jednym systemie komputerowym. Aby zidentyfikować użytkownika wystarczy przyłożyć palec do urządzenia, a konstrukcja menedżera haseł zapewnia dokładne skanowanie linii papilarnych. Dzięki technologii AuthenTec TruePrint kierownik skanuje odciski palców, analizując ich prawdziwą biologiczną strukturę pod powierzchnią skóry, niezależnie od jej typowych defektów, takich jak przesuszenie, otarcia, modzele, zabrudzenia i tłuste naloty. Pakiet zawiera kabel USB oraz oprogramowanie kompatybilne z Windows 98/Me/2000/XP, które umożliwia przechowywanie nieograniczonej liczby nazw użytkowników i haseł. |

Metody statyczne

Przez odcisk palca

Ta metoda opiera się na unikalnym wzorze wzorów brodawkowatych na palcach każdej osoby (ryc. 2). Odciski palców to najdokładniejsze, najbardziej przyjazne dla użytkownika i opłacalne dane biometryczne dostępne na świecie. systemy komputerowe identyfikacja. Eliminując potrzebę haseł dla użytkowników, technologia rozpoznawania linii papilarnych zmniejsza liczbę telefonów do pomocy technicznej i obniża koszty administrowania siecią.

Zazwyczaj systemy rozpoznawania odcisków palców dzielą się na dwa typy: do identyfikacji lub AFIS (automatyczne systemy identyfikacji odcisków palców) oraz do weryfikacji. W pierwszym przypadku używane są odciski wszystkich dziesięciu palców.

Korzyści z dostępu odciskiem palca to łatwość obsługi, wygoda i niezawodność. Istnieją dwa podstawowe algorytmy rozpoznawania odcisków palców: na podstawie poszczególnych szczegółów (punktów charakterystycznych) oraz uwypuklenia całej powierzchni palca. W związku z tym w pierwszym przypadku urządzenie rejestruje tylko niektóre obszary, które są unikalne dla danego nadruku i określa ich względne położenie. W drugim przypadku przetwarzany jest obraz całego wydruku. W nowoczesne systemy ach, coraz częściej stosuje się kombinację tych dwóch metod, co pozwala uniknąć wad obu i zwiększyć wiarygodność identyfikacji.

Jednorazowa rejestracja odcisku palca osoby na skanerze optycznym nie zajmuje dużo czasu. Kamera CCD, jako oddzielne urządzenie lub wbudowana w klawiaturę, wykonuje zdjęcie odcisku palca. Następnie za pomocą specjalnych algorytmów wynikowy obraz jest przekształcany w unikalny „szablon” – mapę mikrokropek tego wydruku, które są wyznaczane przez znajdujące się w nim przerwy i przecięcia linii. Ten szablon (nie sam odcisk palca) jest następnie szyfrowany i zapisywany w bazie danych w celu uwierzytelnienia użytkowników sieci. Jeden szablon przechowuje od kilkudziesięciu do setek mikrokropek. Jednocześnie użytkownicy nie muszą martwić się o swoją prywatność, ponieważ sam odcisk palca nie jest przechowywany i nie można go odtworzyć z mikrokropek.

Zaletą skanowania ultradźwiękowego jest możliwość określenia wymaganych właściwości na brudnych palcach, a nawet przez cienkie gumowe rękawiczki. Warto zauważyć, że nowoczesnych systemów rozpoznawania nie da się oszukać nawet świeżo posiekanymi palcami (mikroukład mierzy fizyczne parametry skóry).

Prawdopodobieństwo błędu w identyfikacji użytkownika jest znacznie mniejsze niż w przypadku innych metod biometrycznych. Jakość rozpoznawania odcisku palca i możliwość jego poprawnego przetworzenia przez algorytm silnie zależy od stanu powierzchni palca i jego położenia względem elementu skanującego. Różne systemy mają różne wymagania dotyczące tych dwóch parametrów. W szczególności charakter wymagań zależy od zastosowanego algorytmu.

Geometria dłoni

Ta technologia jest szacowana na kilkadziesiąt różne cechy, w tym wymiary samej dłoni w trzech wymiarach, długość i szerokość palców, zarysy stawów itp. Za pomocą specjalnego urządzenia (ryc. 3), składającego się z kamery i kilku diod świecących (włączanie z kolei dają różne rzuty dłoni), budowany jest trójwymiarowy obraz dłoni. Pod względem niezawodności identyfikacja geometrii dłoni jest porównywalna z identyfikacją odcisków palców, chociaż czytnik dłoni zajmuje więcej miejsca.

|

Ryż. 3. Identyfikacja według geometrii pędzla. |

Zgodnie z lokalizacją żył na przedniej stronie dłoni

Za pomocą kamery na podczerwień odczytywany jest wzór żył na przedniej stronie dłoni lub dłoni, powstały obraz jest przetwarzany i zgodnie z układem żył powstaje cyfrowy splot.

Zgodnie z geometrią twarzy

Identyfikacja twarzy to bez wątpienia najczęstszy sposób rozpoznawania w życiu codziennym. Jednak pod względem realizacji technicznej jest to zadanie bardziej złożone (z matematycznego punktu widzenia) niż rozpoznawanie odcisków palców i wymaga droższego sprzętu (cyfrowej kamery wideo lub aparatu fotograficznego oraz karty do przechwytywania obrazu wideo). Po otrzymaniu obrazu system analizuje parametry twarzy (np. odległość między oczami a nosem). Ta metoda ma jedną istotną zaletę: przechowywanie danych o jednej próbce szablonu identyfikacji zajmuje bardzo mało pamięci. A wszystko dlatego, że, jak się okazało, ludzką twarz można „rozłożyć” na stosunkowo niewielką liczbę części, które u wszystkich ludzi są niezmienne. Na przykład, aby obliczyć unikalny szablon odpowiadający konkretnej osobie, potrzeba tylko od 12 do 40 charakterystycznych regionów.

Podczas konstruowania trójwymiarowego obrazu twarzy osoby podkreśla się na nim kontury brwi, oczu, nosa, ust itp., obliczana jest odległość między nimi i budowany jest nie tylko obraz, ale także wiele jego wariantów w przypadku rotacji twarzy, pochylenia, zmian w wyrazie twarzy. Liczba obrazów różni się w zależności od celu tej metody (do uwierzytelnienia, weryfikacji, zdalnego wyszukiwania na dużych obszarach itp.). Większość algorytmów umożliwia zrekompensowanie faktu, że dana osoba ma okulary, czapkę i brodę. W tym celu zwykle stosuje się skanowanie twarzy w podczerwieni.

Na tęczówce oka

Dość niezawodne rozpoznawanie zapewniają systemy analizujące wzór tęczówki ludzkiej. Faktem jest, że ta część ludzkiego ciała jest bardzo stabilna. Praktycznie nie zmienia się przez całe życie, nie zależy od odzieży, zanieczyszczeń i ran. Zauważamy również, że muszle prawego i lewego oka różnią się znacznie na rysunku.

Podczas rozpoznawania przez tęczówkę rozróżnia się systemy aktywne i pasywne. W systemach pierwszego typu użytkownik musi sam wyregulować kamerę, przesuwając ją w celu dokładniejszego celowania. Systemy pasywne są łatwiejsze w obsłudze, ponieważ kamera jest w nich automatycznie konfigurowana. Wysoka niezawodność tego sprzętu pozwala na stosowanie go nawet w zakładach karnych.

Zaletą skanerów tęczówki jest to, że nie wymagają od użytkownika skupienia się na celu, ponieważ wzór plam na tęczówce znajduje się na powierzchni oka. W rzeczywistości obraz wideo oka można zeskanować z odległości mniejszej niż metr.

Na siatkówce

Metoda identyfikacji przez siatkówkę oka znalazła praktyczne zastosowanie stosunkowo niedawno - gdzieś w połowie lat 50. ubiegłego wieku. To wtedy udowodniono, że nawet u bliźniąt układ naczyń krwionośnych siatkówki nie jest zgodny. Aby zarejestrować się w specjalnym urządzeniu, wystarczy spojrzeć przez wizjer aparatu na mniej niż minutę. W tym czasie systemowi udaje się oświetlić siatkówkę i odebrać odbity sygnał. Skanowanie siatkówki wykorzystuje promieniowanie podczerwone o niskim natężeniu kierowane przez źrenicę do naczyń krwionośnych w tylnej części oka. Z odebranego sygnału wybieranych jest kilkaset oryginalnych punktów charakterystycznych, o których informacje są uśredniane i zapisywane w zakodowanym pliku.

Wady takich systemów obejmują przede wszystkim czynnik psychologiczny: nie każdemu podoba się zaglądać w nieznaną ciemną dziurę, w której coś świeci w oczy. Ponadto trzeba bardzo uważnie przyjrzeć się, ponieważ takie systemy z reguły są wrażliwe na niewłaściwą orientację siatkówki. Skanery siatkówki stały się bardzo popularne w przypadku dostępu do ściśle tajnych systemów, ponieważ gwarantują jeden z najniższych wskaźników odmowy dostępu dla zarejestrowanych użytkowników i prawie zerowy wskaźnik błędów.

Według termogramu twarzy

Ta metoda uwierzytelniania opiera się na unikalnym rozmieszczeniu tętnic na twarzy, które dostarczają krew do skóry i wytwarzają ciepło. Aby uzyskać termogram, stosuje się specjalne kamery na podczerwień. W przeciwieństwie do rozpoznawania geometrii twarzy, ta metoda pozwala odróżnić nawet bliźnięta.

Metody dynamiczne

Głosem

Jest to jedna z najstarszych technologii, ale teraz jej rozwój przyspieszył, ponieważ oczekuje się, że znajdzie szerokie zastosowanie w „inteligentnych budynkach”. Istnieje wiele sposobów na skonstruowanie kodu identyfikacji głosu; z reguły są to różne kombinacje częstotliwości i charakterystyki statystycznej głosu. Tutaj można ocenić takie parametry jak wysokość tonu, modulacja, intonacja itp. W przeciwieństwie do rozpoznawania wyglądu ta metoda nie wymaga drogiego sprzętu - wystarczy karta dźwiękowa i mikrofon.

Identyfikacja głosu jest wygodna, ale jednocześnie nie tak niezawodna jak inne metody biometryczne. Na przykład osoba przeziębiona może mieć trudności z używaniem takich systemów. Głos składa się z kombinacji czynników fizjologicznych i behawioralnych, więc głównym problemem w tym podejściu biometrycznym jest dokładność identyfikacji. Obecnie rozpoznawanie głosu jest wykorzystywane do kontroli dostępu do pomieszczenia o średniej ochronie.

Pismem odręcznym

Jak się okazało, podpis jest tym samym unikalnym atrybutem osoby, co jego cechy fizjologiczne. Ponadto metoda identyfikacji podpisu jest bardziej znana każdemu, ponieważ w przeciwieństwie do pobierania odcisków palców nie jest związana ze sferą przestępczą.

Jedna z obiecujących technologii uwierzytelniania opiera się na wyjątkowości biometrycznych cech ruchu ludzkiej ręki podczas pisania. Zwykle istnieją dwie metody przetwarzania danych podpisu: proste dopasowywanie wzorców i weryfikacja dynamiczna. Pierwsza z nich jest bardzo zawodna, ponieważ opiera się na zwykłym porównaniu wprowadzonego podpisu z próbkami graficznymi przechowywanymi w bazie danych. Ponieważ podpis nie zawsze może być taki sam, ta metoda ma wysoki wskaźnik błędów. Metoda weryfikacji dynamicznej wymaga znacznie bardziej skomplikowanych obliczeń i umożliwia rejestrację w czasie rzeczywistym parametrów procesu składania podpisu, takich jak prędkość ruchu ręki w różnych obszarach, siła nacisku oraz czas trwania poszczególnych etapów składania podpisu. Daje to gwarancję, że nawet doświadczony grafolog nie podrobi podpisu, ponieważ nikt nie jest w stanie dokładnie skopiować zachowania ręki właściciela podpisu.

Użytkownik za pomocą standardowego digitizera i długopisu imituje swój zwykły podpis, a system odczytuje parametry ruchu i porównuje je z tymi, które zostały wcześniej wprowadzone do bazy danych. Jeżeli obraz podpisu odpowiada szablonowi, system dołącza do podpisanego dokumentu informacje o nazwie użytkownika, jego adresie e-mail, pozycji, aktualnej godzinie i dacie, parametrach podpisu, w tym kilkudziesięciu charakterystykach dynamiki ruchu (kierunek, prędkość, przyspieszenie ) i inni. Dane te są szyfrowane, następnie obliczana jest dla nich suma kontrolna, a wszystko to jest ponownie szyfrowane, tworząc tak zwaną etykietę biometryczną. W celu skonfigurowania systemu nowo zarejestrowany użytkownik wykonuje procedurę podpisywania dokumentu od pięciu do dziesięciu razy, co pozwala uzyskać średnie wskaźniki oraz przedział ufności. Po raz pierwszy technologia ta została wykorzystana przez firmę PenOp.

Identyfikacja podpisu nie może być stosowana wszędzie – w szczególności ta metoda jest problematyczna do zastosowania w celu ograniczenia dostępu do lokalu lub dostępu do sieci komputerowych. Jednak w niektórych obszarach, np. w sektorze bankowym, a także wszędzie tam, gdzie przetwarzane są ważne dokumenty, weryfikacja poprawności podpisu może być najskuteczniejszym, a co najważniejsze, łatwym i niepozornym sposobem.

Pismo odręczne na klawiaturze

Metoda jest ogólnie podobna do opisanej powyżej, ale zamiast podpisywania używa określonego słowa kodowego (jeśli używane jest osobiste hasło użytkownika, nazywa się to uwierzytelnianiem dwuskładnikowym) i nie jest wymagany żaden specjalny sprzęt, z wyjątkiem standardowa klawiatura. Główną cechą, według której budowany jest splot w celu identyfikacji, jest dynamika zbioru słowa kodowego.

Porównanie metod

Do porównania różnych metod i metod identyfikacji biometrycznej wykorzystuje się wskaźniki statystyczne – prawdopodobieństwo błędu pierwszego rodzaju (nie wpuszczenie „swojego” do systemu) oraz błędu drugiego rodzaju (wpuszczenie „obcego” do systemu ). Bardzo trudno jest posortować i porównać opisane powyżej metody biometryczne według wskazań błędów pierwszego rodzaju, ponieważ różnią się one znacznie dla tych samych metod ze względu na silną zależność od sprzętu, na którym są wdrażane. Niemniej jednak pojawili się dwaj liderzy - uwierzytelnianie odcisków palców i uwierzytelnianie tęczówki.

Rozwiązania wykorzystujące metody linii papilarnych

Według ekspertów, do tej pory komputerowe systemy odcisków palców osiągnęły taką perfekcję, że w ponad 99% przypadków są w stanie poprawnie zidentyfikować osobę na podstawie odcisków palców. W konkursie zorganizowanym przez Narodowy Instytut Standardów i Technologii (NIST) Departamentu Handlu Stanów Zjednoczonych wyłoniono trzech zwycięzców wśród takich systemów. NIST dokładnie przetestował 34 systemy identyfikacji odcisków palców na rynku z 18 różnych firm. Badanie zostało sfinansowane przez Departament Sprawiedliwości Stanów Zjednoczonych w ramach programu integracji systemów identyfikacji odcisków palców używanych przez FBI i Departament Bezpieczeństwa Wewnętrznego USA.

Do przetestowania systemów wykorzystano zestaw 48 105 zestawów odcisków palców należących do 25 309 osób. Najlepsze (i mniej więcej takie same) wyniki dały systemy japońskiej firmy NEC, francuskiego Sagema i amerykańskiego Cogenta. Badanie wykazało w szczególności, że odsetek błędów dla różnych systemów zależy w znacznym stopniu od tego, ile odcisków palców pobiera się od konkretnej osoby w celu identyfikacji. Rekordowy wynik wyniósł 98,6% dla identyfikacji jednym palcem, 99,6% dla dwóch i 99,9% dla czterech lub więcej palców.

Na rynku pojawia się coraz więcej nowych systemów opartych na tej metodzie identyfikacji. Na przykład SecuGen (http://www.secugen.com), firma zajmująca się bezpieczeństwem, oferuje sprzęt i oprogramowanie umożliwiające identyfikację odcisków palców w sieciach opartych na systemie Windows. Wystarczy, że użytkownik przyłoży palec do czujnika, aby program go rozpoznał i określił poziom tolerancji. Zastosowany w systemie czujnik skanujący zarządza z rozdzielczością 500 dpi. Obecnie system może pracować pod systemami Windows NT/2000 oraz Windows Server 2003. Fajną innowacją ułatwiającą autoryzację jest możliwość dopasowania odcisków palców różnych użytkowników do różnych rekordów rejestracji.

Zarówno klawiatury, jak i myszy są dziś dostępne z wbudowanym skanerem linii papilarnych (rys. 4). Na przykład firma Microsoft Corporation (http://www.microsoft.com) oferuje zestaw Microsoft Optical Desktop z czytnikiem linii papilarnych (klawiatura plus mysz z czytnikiem linii papilarnych). Pulpit optyczny z funkcją odcisków palców Klawiatura USB jest wyposażona w klawisze multimedialne, pięć programowalnych przycisków i pokrętło, które umożliwia przewijanie tekstu zarówno w pionie, jak iw poziomie. Wireless IntelliMouse Explorer jest dostarczana z oddzielnym czytnikiem linii papilarnych USB, zapewnia zauważalnie dłuższą żywotność baterii i jest wyposażona w pokrętło Tilt Wheel.

|

Ryż. 4. Mysz ze skanerem. |

Jednak fakt, że Microsoft opanował wypuszczanie myszy i klawiatur z wbudowanymi skanerami linii papilarnych, nie oznacza, że nie można uruchomić systemu Windows bez przejścia identyfikacji biometrycznej. Obecnie korporacja po prostu podąża za ogólnym trendem. A potem - kto wie.

Ale Casio Computer opracował prototyp wyświetlacza LCD z wbudowanym skanerem linii papilarnych. Urządzenie o przekątnej 1,2 cala przeznaczone jest do telefonów komórkowych. Skanery linii papilarnych są zazwyczaj oparte na czujnikach CCD, które rejestrują obraz, lub na szeregu czujników kondensatorowych, których pojemność zmienia się w zależności od charakteru wzoru. Konstrukcja wyświetlacza Casio wykorzystuje warstwę czujników optycznych na przezroczystym podłożu o grubości 0,7 mm, które z kolei umieszcza się na konwencjonalnym ekranie LCD. Jak wyjaśnia Casio, czujniki CCD nie odczytują dobrze odcisków palców z zabrudzonych palców, a kondensorowych – jeśli skóra jest zbyt sucha. Według przedstawicieli firmy, jej czujniki optyczne nie mają tych wad.

Telefon z odciskiem palcaKoreańska firma Pantech (http://www.pantech.com) jako pierwsza zdecydowała się zintegrować system rozpoznawania odcisków palców z telefonem komórkowym. Wczesną jesienią ubiegłego roku weszła na rynek z modelem GI100. Dostęp do uroków kolorowego wyświetlacza, aparatu, gier i innych funkcji menu mają tylko zarejestrowani użytkownicy (którzy pozostawili swoje odciski palców w pamięci telefonu). Dotykając czujnika, właściciel może odblokować klawiaturę i uzyskać dostęp do wszystkich sekcji menu. Funkcja Secret Finger Dial pozwala szybko wybrać nawet 10 „tajnych” numerów telefonów, a każdy z nich może być powiązany z osobnym odciskiem palca lewej lub prawej ręki. |

Krajowe firmy również aktywnie działają na „froncie biometrycznym”. Jedną z głównych działalności CenterInvest Soft (http://www.centreinvest.com) jest „biometria dla biznesu” (bio2b). Należy zauważyć, że firma posiada licencje Państwowej Komisji Technicznej Federacji Rosyjskiej i FAPSI na wykonywanie prac w zakresie bezpieczeństwa informacji i korzystania z narzędzi ochrony kryptograficznej, a także licencję FSB na prawo do pracy z dokumentami zawierające informacje stanowiące tajemnica państwowa. Rozwiązania biometryczne „CenterInvest Soft” można podzielić ze względu na cel na dwa duże grupy: biometryczna ochrona zasobów informacyjnych i identyfikacja biometryczna z ograniczonym dostępem fizycznym. W celu ochrony zasobów informacyjnych firma oferuje zarówno własne rozwiązania, jak i produkty innych firm (rosyjskich i zagranicznych).

Dlatego też rozwiązanie programowo-sprzętowe bio2b BioTime ma na celu stworzenie systemu monitorowania i rejestracji rzeczywistego czasu pracy personelu. Dostarcza również kierownictwu informacji operacyjnych o nieobecnych pracownikach. Rozwiązanie składa się z kompleksu programowo-sprzętowego BioTime (sprzęt do uwierzytelniania biometrycznego, serwer do przechowywania kont i bazy danych zdarzeń, oprogramowanie do rejestracji przyjazdów/odjazdów pracowników, automatyczne generowanie raportów i ich dystrybucja) oraz zestaw usług ( dostawa i konfiguracja sprzętu i oprogramowania, systemów wsparcia, szkolenia użytkowników i administratorów systemów).

Bioczas działa w następujący sposób. W punkcie kontrolnym zainstalowany jest komputer PC ze skanerem biometrycznym i oprogramowaniem klienckim. Przychodząc do pracy, pracownik przykłada palec do okienka biometrycznego skanera uwierzytelniania. System identyfikuje pracownika według jego konta w bazie danych i rejestruje zdarzenie. Pod koniec dnia roboczego postępuje się w podobny sposób. Proces skanowania i rozpoznawania trwa 1-2 sekundy. Oprócz komputera w miejscach uwierzytelnienia, serwera bazy danych i oprogramowania BioTime, kompleks zawiera biometryczne skanery linii papilarnych U-Match Book lub U-Match Mouse firmy BioLink Technologies (http://www.biolink.ru), certyfikowane przez Państwowa Komisja Techniczna i Państwowa Norma Federacji Rosyjskiej. Należy pamiętać, że urządzenia te mają funkcje ochrony przed manekinami i „martwymi” palcami.

Innym rozwiązaniem, bio2b BioVault, jest system programowo-sprzętowy do ochrony poufnych informacji przechowywanych na komputerze przed nieautoryzowanym dostępem (użyciem, zniekształceniem, kradzieżą). Łączy w sobie technologie biometrycznego uwierzytelniania użytkowników odcisków palców i oprogramowanie do szyfrowania informacji. Kompleks obejmuje skanery linii papilarnych BioLink U-Match Book lub BioLink U-Match Mouse, oprogramowanie klienckie BioLink Authentication Center do uwierzytelniania użytkowników podczas logowania do sieci Microsoft Windows (Windows NT/2000, domeny Active Directory są obsługiwane) oraz Novell NetWare jako system szyfrowania informacji poufnych firmy BioVault SecurIT (http://www.securit.ru). Ta ostatnia umożliwia tworzenie i używanie chronionych dysków logicznych, które są specjalnymi plikami kontenerowymi na dysku twardym, wymiennym lub sieciowym, na których informacje są przechowywane w postaci zaszyfrowanej i nie są dostępne dla osób postronnych, nawet po usunięciu dysku lub komputera.

Nie trzymaj się z dala od biometrii i gigantów branży komputerowej. Od 1999 roku, kiedy IBM (http://www.ibm.com) ogłosił pierwszy w branży komputer PC z wbudowanymi zabezpieczeniami, korporacja skutecznie ustanowiła standardy bezpieczeństwa dla innych producentów komputerów osobistych. Jako członek-założyciel Trusted Computing Group (http://www.trustedcomputinggroup.org), organizacji zajmującej się bezpieczeństwem, która spełnia standardy branżowe, IBM jest zaangażowany w tworzenie najbardziej innowacyjnych i bezpiecznych komputerów PC w branży. W październiku ubiegłego roku korporacja wprowadziła na rynek pierwszy laptop ThinkPad T42 ze zintegrowanym skanerem linii papilarnych. Rodzina ta obejmuje teraz model, który nie tylko upraszcza dostęp do wrażliwych zasobów (takich jak informacje osobiste i finansowe, witryny internetowe, dokumenty i poczta e-mail), ale także zapewnia wysoki poziom ochrony danych dzięki nowym kontrolom biometrycznym i wbudowanemu w bezpieczeństwie podsystemu.

W pierwszych „biometrycznych” laptopach IBM ThinkPad skaner linii papilarnych współpracuje z Embedded Security Subsystem, tworząc dodatkową warstwę ochrony, która jest organicznie wbudowana w system. Skaner linii papilarnych znajduje się na podpórce pod nadgarstki, pod blokiem kursora (rys. 5). Aby się zalogować, otworzyć aplikacje, uzyskać dostęp do stron internetowych lub baz danych, użytkownik po prostu przesuwa palcem po małym poziomym czujniku. Proces skanowania zajmuje tylko kilka sekund; w ten sposób łatwość obsługi jest połączona z maksymalnym poziomem ochrony dostępnym w standardowych notebookach. Skaner linii papilarnych ThinkPad przechwytuje więcej danych niż tradycyjne czujniki obrazu, ponieważ skanuje większą powierzchnię palca, eliminując w ten sposób błędy identyfikacji.

IBM rozszerzył również swój wbudowany podsystem zabezpieczeń, wypuszczając zaktualizowaną wersję oprogramowania Client Security Software w wersji 5.4 z dodatkiem komponentu zabezpieczającego Secure Password Manager. Nowa wersja upraszcza proces instalacji i użytkowania, a po raz pierwszy to oprogramowanie jest preinstalowane. Nowa wersja obsługuje uwierzytelnianie za pomocą odcisku palca i złożonego hasła, obie metody identyfikacji mogą być używane zarówno razem, jak i jako alternatywa dla siebie. Nowe oprogramowanie i wbudowany chip zabezpieczający są zintegrowane ze skanerem linii papilarnych, co zapewnia ochronę krytycznych informacji (w tym kluczy szyfrowania, danych elektronicznych i haseł) oraz zapobiega nieautoryzowanemu użyciu notebooka.

Należy pamiętać, że Embedded Security Subsystem jest kluczowym elementem pakietu technologicznego IBM ThinkVantage, który ułatwia wdrażanie, łączenie, zabezpieczanie i obsługę laptopów ThinkPad i komputerów stacjonarnych ThinkCentre. Z drugiej strony skaner linii papilarnych to tylko jeden z elementów portfolio bezpieczeństwa IBM. Kompleks ten obejmuje serwery, systemy operacyjne, narzędzia tożsamości, oprogramowanie pośredniczące, prywatność w Internecie, dostęp do sieci, przechowywanie informacji, narzędzia do zarządzania systemem, a także rozwiązania konsultingowe. Kompleks chroni informacje przed zagrożeniami ze strony hakerów, wirusów i robaków, przed spamem elektronicznym, przed problemami związanymi z korzystaniem z nowych technologii bezprzewodowych, a także zapewnia zgodność z rządowymi przepisami dotyczącymi bezpieczeństwa informacji.

IBM został również autoryzowanym sprzedawcą oprogramowania Utimaco (http://www.utimaco.com), które zapewnia pełne szyfrowanie całej zawartości dysku twardego. Ta funkcja chroni notebooka przed nieautoryzowanym użyciem w przypadku jego kradzieży lub zgubienia. Utimaco Safeguard Easy to pierwszy produkt do pełnego szyfrowania dysku w pełni zgodny z technologią IBM Rescue and Recovery firmy ThinkVantage, która automatycznie tworzy kopię zapasową/przywraca zawartość całego dysku twardego, zapewniając ochronę przed utratą danych w przypadku awarii systemu operacyjnego. W 2005 roku firma podobno rozszerzy stosowanie wcześniej ogłoszonych rozwiązań bezpieczeństwa biometrycznego o wbudowane skanery linii papilarnych w innych modelach notebooków ThinkPad oraz wprowadzi nowe skanery linii papilarnych dla komputerów stacjonarnych ThinkCentre i notebooków ThinkPad.

Pełny tytuł:

Systemy identyfikacji i uwierzytelniania biometrycznego.

Technologie biometryczne opierają się na biometrii, pomiarze unikalnych cech pojedynczej osoby. Mogą to być unikalne znaki otrzymane przez niego od urodzenia, na przykład: DNA, odciski palców, tęczówka; oraz cechy nabyte w czasie lub mogące się zmieniać wraz z wiekiem lub wpływami zewnętrznymi. Na przykład: pismo odręczne, głos lub chód.

Cel, powód:

Głównym sposobem ochrony informacji przed intruzami jest wprowadzenie tzw. narzędzi AAA, czyli 3A (uwierzytelnianie, autoryzacja, administracja – uwierzytelnianie, autoryzacja, administracja). Wśród narzędzi AAA znaczące miejsce zajmują systemy identyfikacji i uwierzytelniania sprzętu i oprogramowania (SIA) oraz urządzenia wejściowe funkcji identyfikacji (termin odpowiada GOST R 51241-98), zaprojektowane w celu ochrony przed nieautoryzowanym dostępem (UAS) do komputerów.

Korzystając z SIA, pracownik uzyskuje dostęp do komputera lub sieci firmowej dopiero po pomyślnym przejściu procedury identyfikacji i uwierzytelnienia. Identyfikacja polega na rozpoznaniu użytkownika przez przypisaną mu lub przypisaną cechę identyfikacyjną. Weryfikacja przynależności do użytkownika prezentowanej przez niego cechy identyfikującej odbywa się w procesie uwierzytelniania.

Sprzęt-oprogramowanie IIA obejmuje identyfikatory, urządzenia wejścia-wyjścia (czytniki, urządzenia kontaktowe, adaptery, zaufane karty rozruchowe, złącza płyty systemowej itp.) oraz odpowiednie oprogramowanie. Identyfikatory są przeznaczone do przechowywania unikalnych cech identyfikacyjnych. Ponadto mogą przechowywać i przetwarzać różne wrażliwe dane. Urządzenia I/O i oprogramowanie przesyłają dane między identyfikatorem a chronionym komputerem.

Identyfikacja biometryczna- jest to sposób identyfikacji osoby na podstawie indywidualnych szczególnych cech biometrycznych (identyfikatorów) tkwiących w konkretnej osobie.

Uwierzytelnianie biometryczne- jest to identyfikacja osobnika na podstawie jego cech fizjologicznych i zachowania. Uwierzytelnianie odbywa się poprzez technologia komputerowa bez naruszania prywatności osoby. Zebrane w ten sposób w bazie znaki osoby są porównywane z tymi, które faktycznie są rejestrowane przez systemy bezpieczeństwa.

Nadanie osobistego identyfikatora podmiotom i obiektom dostępu oraz porównanie go z daną listą nazywa się identyfikacją. Identyfikacja zapewnia następujące funkcje:

Ustalenie tożsamości i określenie uprawnień podmiotu w momencie przyjęcia go do systemu,

Kontrola ustawionych uprawnień podczas sesji;

Rejestracja działań itp.

Uwierzytelnianie (uwierzytelnianie) to weryfikacja własności identyfikatora prezentowanego podmiotowi dostępu i potwierdzenie jego autentyczności. Innymi słowy, uwierzytelnianie polega na sprawdzeniu, czy podmiot łączący jest tym, za kogo się podaje.

Technologie biometryczne są aktywnie wykorzystywane w wielu obszarach związanych z zapewnieniem bezpieczeństwa dostępu do informacji i obiektów materialnych, a także w zadaniach jednoznacznej identyfikacji osoby.

Zastosowania technologii biometrycznych są zróżnicowane: dostęp do miejsc pracy i zasobów sieciowych, ochrona informacji, dostęp do określonych zasobów oraz bezpieczeństwo. Prowadzenie elektronicznego biznesu i elektronicznych spraw rządowych jest możliwe tylko po spełnieniu określonych procedur identyfikacji osoby. Technologie biometryczne są wykorzystywane w zabezpieczaniu transakcji bankowych, inwestycyjnych i innych transakcji finansowych, a także w handlu detalicznym, organach ścigania, opiece zdrowotnej i usługach socjalnych. Technologie biometryczne będą grać w najbliższej przyszłości Wiodącą rolę w sprawach identyfikacji osobistej w wielu dziedzinach. Używana samodzielnie lub w połączeniu z inteligentnymi kartami, kluczami i podpisami, biometria będzie wkrótce wykorzystywana we wszystkich dziedzinach gospodarki i życia prywatnego.

| Obszary zastosowania |

Główna charakterystyka |

|

| Bezpieczeństwo komputera |

W tym obszarze biometria służy do zastąpienia (czasami w celu ulepszenia) standardowej procedury wprowadzania różnych programów za pomocą hasła, karty inteligentnej, tabletu z pamięcią dotykową itp. Najczęstszym rozwiązaniem opartym na technologiach biometrycznych jest identyfikacja (lub weryfikacja) na podstawie cech biometrycznych w sieci korporacyjnej lub przy wejściu do stacji roboczej (komputer osobisty, laptop itp.). |

|

| Handel |

Główne kierunki:>br>- w sklepach, restauracjach i kawiarniach identyfikatory biometryczne służą albo bezpośrednio do identyfikacji kupującego, a następnie wypłaty pieniędzy z jego konta, albo do potwierdzenia prawa kupującego do wszelkich zniżek i innych korzyści; W automatach i bankomatach jako środek identyfikacji osoby zamiast kart magnetycznych lub jako dodatek do nich; W handlu elektronicznym identyfikatory biometryczne są wykorzystywane jako środek zdalnej identyfikacji przez Internet, który jest znacznie bardziej niezawodny niż hasła, a w połączeniu ze środkami kryptograficznymi daje transakcjom elektronicznym bardzo wysoki poziom ochrony. |

|

| systemy ACS |

W systemach kontroli dostępu (ACS) o architekturze sieciowej, gdy do budynku jest kilka wejść wyposażonych w zamki biometryczne, centralnie przechowywane są szablony biometryczne wszystkich pracowników wraz z informacjami o tym, kto i gdzie (i ewentualnie kiedy) może wejść. . ACS wdraża następujące technologie rozpoznawania: odcisk palca, twarz, kształt dłoni, tęczówka, głos. |

|

| Systemy AFIS |

Głównym celem systemów identyfikacji obywatelskiej oraz automatycznych systemów informacji daktyloskopijnej (AFIS) jest zarządzanie prawami przyznanymi przez państwo obywatelom i cudzoziemcom. Prawa obywatelstwa, głosowania, miejsca zamieszkania lub pracy dla cudzoziemców, prawo do ubezpieczenia społecznego itp. są rozpoznawane i potwierdzane za pomocą dokumentów i różnych kart. Obecnie takie systemy są bardzo rozpowszechnione ze względu na fakt, że niektóre kraje zaczęły z nich korzystać w celu weryfikacji tożsamości uczestników. |

|

| Złożone systemy |

Systemy tego typu obejmują rozwiązania łączące systemy pierwszych trzech klas. Pracownik firmy rejestruje się u administratora systemu tylko raz, po czym automatycznie przydzielane są mu wszystkie niezbędne uprawnienia zarówno do wejścia do lokalu, jak i do pracy w sieci firmowej i jej zasobach. |

Oprócz tych głównych sektorów zastosowań biometria zaczyna być teraz aktywnie wykorzystywana w niektórych innych obszarach, takich jak:

Biznes hazardowy. Biometria jest wykorzystywana na dwa sposoby: sprawdzanie wszystkich znajdujących się na „czarnych listach” (odpowiednik masowej identyfikacji osób na lotniskach), a także systemu identyfikacji i środków płatniczych dla stałych klientów;

Identyfikacja w urządzenia mobilne, Jak na przykład telefony komórkowe, kompaktowe komputery PC itp.;

W obszarze transportu jako środek płatniczy;