Le vol d'identité est une préoccupation croissante dans la société - selon la Federal Trade Commission des États-Unis, des millions de personnes sont victimes de vol d'identité chaque année, et le "vol d'identité" est devenu la plainte la plus courante des consommateurs. À l'ère numérique, les méthodes d'authentification traditionnelles telles que les mots de passe et les cartes d'identité ne suffisent plus pour lutter contre le vol d'identité et assurer la sécurité. Les "représentations de substitution" d'une personne sont faciles à oublier quelque part, à perdre, à deviner, à voler ou à transférer.

Les systèmes biométriques reconnaissent les personnes en fonction de leurs caractéristiques anatomiques (empreintes digitales, image faciale, motif de la paume, iris, voix) ou de leurs traits comportementaux (signatures, démarche). Étant donné que ces caractéristiques sont physiquement liées à l'utilisateur, la reconnaissance biométrique est un mécanisme fiable garantissant que seules les personnes disposant de l'autorité nécessaire peuvent entrer dans un bâtiment, accéder à un système informatique ou franchir une frontière nationale. Les systèmes biométriques présentent également des avantages uniques - ils ne vous permettent pas de révoquer une transaction effectuée et permettent de déterminer quand une personne utilise plusieurs identités (par exemple, des passeports) sur noms différents. Ainsi, avec une mise en œuvre appropriée dans des applications appropriées, les systèmes biométriques offrent un haut niveau de sécurité.

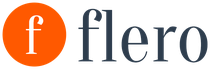

Les organismes chargés de l'application de la loi utilisent l'authentification biométrique des empreintes digitales dans leurs enquêtes depuis plus d'un siècle, et au cours des dernières décennies, l'adoption de systèmes de reconnaissance biométrique a rapidement augmenté dans les organisations gouvernementales et commerciales du monde entier. Sur la fig. 1 montre quelques exemples. Bien que bon nombre de ces implémentations soient très réussies, l'insécurité des systèmes biométriques et les atteintes potentielles à la vie privée dues à la diffusion non autorisée des données biométriques stockées des utilisateurs suscitent des inquiétudes. Comme tout autre mécanisme d'authentification, un système biométrique peut être contourné par un fraudeur expérimenté disposant de suffisamment de temps et de ressources. Il est important de dissiper ces craintes afin de gagner la confiance du public dans les technologies biométriques.

Le principe de fonctionnement du système biométrique

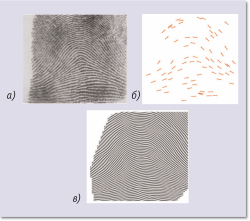

Le système biométrique au stade de l'enregistrement enregistre un échantillon du trait biométrique de l'utilisateur à l'aide d'un capteur - par exemple, il capture un visage sur une caméra. Puis de échantillon biométrique les caractéristiques individuelles sont extraites - par exemple, les minuties (petits détails des lignes de doigt) - à l'aide d'un algorithme logiciel pour extraire les caractéristiques (extracteur de caractéristiques). Le système stocke les traits extraits sous forme de modèle dans une base de données avec d'autres identifiants tels qu'un nom ou un numéro d'identification. Pour l'authentification, l'utilisateur présente un autre échantillon biométrique au capteur. Les traits qui en sont extraits sont une requête que le système compare au modèle de personnalité déclaré à l'aide d'un algorithme de correspondance. Il renvoie un score de correspondance indiquant le degré de similarité entre le modèle et la requête. Le système n'accepte une candidature que si le score de correspondance dépasse un seuil prédéfini.

Vulnérabilités des systèmes biométriques

Le système biométrique est vulnérable à deux types d'erreurs (Fig. 2). Lorsque le système ne reconnaît pas un utilisateur légitime, un déni de service se produit, et lorsqu'un imposteur est identifié à tort comme utilisateur autorisé, on parle d'intrusion. Il existe de nombreux échecs de ce type. causes possibles, ils peuvent être divisés en restrictions naturelles et en attaques malveillantes.

limites naturelles

|

Contrairement aux systèmes d'authentification par mot de passe qui nécessitent une correspondance exacte entre deux chaînes alphanumériques, un système d'authentification biométrique repose sur un degré de similitude entre deux échantillons biométriques, et puisque les échantillons biométriques individuels obtenus lors de l'enregistrement et de l'authentification sont rarement identiques, comme le montre le riz. 3, le système biométrique peut faire deux types d'erreurs d'authentification. Une fausse discordance se produit lorsque deux échantillons d'un même individu présentent une faible similarité et que le système ne peut pas les faire correspondre. Une fausse correspondance se produit lorsque deux échantillons provenant d'individus différents présentent une grande similarité et que le système les déclare à tort comme correspondants. Une fausse incompatibilité conduit à un déni de service pour un utilisateur légitime, tandis qu'une fausse concordance peut conduire à une intrusion d'un imposteur. Puisqu'il n'a pas besoin d'utiliser de mesures spéciales pour tromper le système, une telle intrusion est appelée une attaque sans effort. Une grande partie de la recherche en biométrie au cours des cinquante dernières années s'est concentrée sur l'amélioration de la précision de l'authentification - sur la minimisation des fausses discordances et des correspondances.

Attaques d'intrus

Le système biométrique peut également échouer à la suite d'une manipulation malveillante, qui peut être effectuée par des initiés, tels que des administrateurs système, ou par une attaque directe sur l'infrastructure du système. Un attaquant peut contourner le système biométrique en collusion avec (ou en forçant) des initiés, ou en profitant de leur négligence (par exemple, ne pas se déconnecter après la fin d'une transaction), ou en manipulant frauduleusement les procédures d'enregistrement et de gestion des exceptions qui ont été conçues à l'origine. pour aider les utilisateurs autorisés. Des attaquants externes peuvent également provoquer un dysfonctionnement d'un système biométrique par des attaques directes sur l'interface utilisateur (capteur), l'extraction de fonctionnalités ou les modules d'appariement, ou les connexions entre les modules ou la base de modèles.

Des exemples d'attaques ciblant les modules système et leurs interconnexions sont les chevaux de Troie, l'homme du milieu et les attaques par relecture. Étant donné que la plupart de ces attaques s'appliquent également aux systèmes d'authentification par mot de passe, il existe un certain nombre de contre-mesures telles que la cryptographie, l'horodatage et l'authentification mutuelle qui peuvent empêcher ou minimiser l'effet de telles intrusions.

Deux vulnérabilités sérieuses qui méritent une attention particulière dans le contexte de l'authentification biométrique sont les attaques d'usurpation d'interface utilisateur et les fuites de bases de données de modèles. Ces deux attaques ont un impact négatif sérieux sur la sécurité du système biométrique.

L'attaque par falsification consiste à fournir un faux trait biométrique non issu d'une personne vivante : un doigt en pâte à modeler, un instantané ou masque d'un visage, un vrai doigt coupé d'un utilisateur légitime.

Le principe fondamental de l'authentification biométrique est que, bien que les caractéristiques biométriques elles-mêmes ne soient pas secrètes (vous pouvez obtenir secrètement une photo du visage d'une personne ou une empreinte digitale d'un objet ou d'une surface), le système est néanmoins sécurisé, puisque la caractéristique est physiquement liée à un utilisateur vivant. Les attaques d'usurpation d'identité réussies violent cette hypothèse de base, compromettant ainsi sérieusement la sécurité du système.

Les chercheurs ont proposé de nombreuses méthodes pour déterminer l'état de vie. Par exemple, en vérifiant les caractéristiques physiologiques des doigts ou en observant des facteurs involontaires comme le clignement des yeux, on peut vérifier que la caractéristique biométrique enregistrée par le capteur appartient bien à une personne vivante.

|

Une fuite de base de données de modèles est une situation dans laquelle des informations sur le modèle d'un utilisateur légitime deviennent disponibles pour un attaquant. Cela augmente le risque de falsification, car il devient plus facile pour un attaquant de restaurer le modèle biométrique en procédant simplement à une ingénierie inverse du modèle (Fig. 4). Contrairement aux mots de passe et aux identifiants physiques, un modèle volé ne peut pas simplement être remplacé par un nouveau, car la biométrie existe en un seul exemplaire. Les modèles biométriques volés peuvent également être utilisés à des fins étrangères - par exemple, pour espionner secrètement une personne dans divers systèmes ou pour obtenir des informations privées sur sa santé.

Sécurité du gabarit biométrique

Le facteur le plus important pour minimiser les risques de sécurité et les violations de la vie privée associés aux systèmes biométriques est la protection des modèles biométriques stockés dans la base de données du système. Bien que ces risques puissent être atténués dans une certaine mesure par le stockage décentralisé des modèles, comme sur une carte à puce portée par l'utilisateur, de telles solutions ne sont pas pratiques dans des systèmes comme US-VISIT et Aadhaar qui nécessitent une déduplication.

Aujourd'hui, il existe de nombreuses méthodes de protection des mots de passe (y compris le chiffrement, le hachage et la génération de clés), mais elles reposent sur l'hypothèse que les mots de passe saisis par l'utilisateur lors des étapes d'enregistrement et d'authentification sont identiques.

Exigences de sécurité du modèle

La principale difficulté dans la conception de schémas de sécurité des modèles biométriques est de parvenir à un compromis acceptable entre les trois exigences.

Irréversibilité. Il devrait être difficile pour un attaquant de calculer les caractéristiques biométriques à partir d'un modèle stocké ou de créer des contrefaçons physiques de la caractéristique biométrique.

Distinguabilité. Le modèle de schéma de sécurité ne doit pas dégrader la précision d'authentification du système biométrique.

Annulabilité. Il doit être possible de créer plusieurs modèles sécurisés à partir des mêmes données biométriques qui ne peuvent pas être associées à ces données. Cette propriété permet non seulement au système biométrique de révoquer et d'émettre de nouveaux modèles biométriques en cas de compromission de la base de données, mais empêche également la correspondance croisée entre les bases de données, préservant ainsi la confidentialité des données des utilisateurs.

Méthodes de protection des modèles

Il y en a deux principe général protection des gabarits biométriques : transformation des traits biométriques et des cryptosystèmes biométriques.

Lorsque transformations des caractéristiques biométriques(fig. 5, un) le modèle protégé est obtenu en appliquant une fonction de transformation irréversible au modèle d'origine. Une telle transformation est généralement basée sur les caractéristiques individuelles de l'utilisateur. Au cours du processus d'authentification, le système applique la même fonction de transformation à la demande et la mise en correspondance a lieu pour le modèle transformé.

Cryptosystèmes biométriques(fig. 5, b) ne stocke qu'une partie des informations obtenues à partir du modèle biométrique - cette partie s'appelle un croquis sécurisé. Bien qu'il ne soit pas suffisant à lui seul pour restituer le gabarit d'origine, il contient tout de même la quantité de données nécessaire pour restituer le gabarit en présence d'un autre échantillon biométrique similaire à celui obtenu lors de l'enregistrement.

Une vignette sécurisée est généralement obtenue en associant un modèle biométrique à une clé cryptographique, cependant une vignette sécurisée n'est pas la même chose qu'un modèle biométrique crypté à l'aide de méthodes standard. Dans la cryptographie conventionnelle, le modèle chiffré et la clé de déchiffrement sont deux entités différentes, et le modèle n'est sécurisé que si la clé est également sécurisée. Dans un modèle sécurisé, le modèle biométrique et la clé cryptographique sont encapsulés en même temps. Ni la clé ni le modèle ne peuvent être restaurés avec seulement une vignette protégée. Lorsque le système est présenté avec une demande biométrique suffisamment similaire au modèle, il peut récupérer à la fois le modèle d'origine et la clé de chiffrement à l'aide de techniques de détection d'erreur standard.

Les chercheurs ont proposé deux méthodes principales pour générer une esquisse sécurisée : l'engagement flou et la voûte floue. Le premier peut être utilisé pour sécuriser des modèles biométriques représentés sous forme de chaînes binaires de longueur fixe. Le second est utile pour protéger des motifs représentés sous forme d'ensembles de points.

Avantages et inconvénients

La transformation des traits biométriques et les cryptosystèmes biométriques ont leurs avantages et leurs inconvénients.

La cartographie dans un schéma de transformation de traits se produit souvent directement, et il est même possible de développer des fonctions de transformation qui ne modifient pas les caractéristiques de l'espace de caractéristiques d'origine. Cependant, il peut être difficile de créer une fonction de transformation réussie qui soit irréversible et tolérante au changement inévitable des caractéristiques biométriques de l'utilisateur au fil du temps.

Bien qu'il existe des méthodes pour générer des vignettes sécurisées basées sur les principes de la théorie de l'information pour les systèmes biométriques, le défi consiste à représenter ces caractéristiques biométriques dans des formats de données standardisés tels que des chaînes binaires et des motifs de points. Par conséquent, l'un des sujets de recherche actuels est le développement d'algorithmes qui convertissent le modèle biométrique d'origine dans de tels formats sans perte d'informations significatives.

Les méthodes d'engagement flou et de coffre-fort flou ont également d'autres limites, notamment l'incapacité de générer de nombreux modèles non liés à partir du même ensemble de données biométriques. Une manière possible de surmonter ce problème consiste à appliquer la fonction de transformation de trait au modèle biométrique avant qu'il ne soit sécurisé par le cryptosystème biométrique. Les cryptosystèmes biométriques qui combinent la transformation avec la génération sécurisée de vignettes sont appelés hybrides.

Casse-tête de confidentialité

Le lien inextricable entre les utilisateurs et leurs caractéristiques biométriques soulève des inquiétudes légitimes quant à la possibilité de divulgation de données personnelles. En particulier, la connaissance d'informations sur des modèles biométriques stockés dans la base de données peut être utilisée pour compromettre des informations privées sur l'utilisateur. Les schémas de protection des modèles peuvent atténuer cette menace dans une certaine mesure, mais de nombreux problèmes complexes de confidentialité se situent en dehors du champ d'application des technologies biométriques. À qui appartiennent les données - l'individu ou les fournisseurs de services ? L'utilisation de la biométrie est-elle cohérente avec les besoins de sécurité de chaque cas individuel ? Par exemple, une empreinte digitale doit-elle être exigée lors de l'achat d'un hamburger dans un restaurant rapide ou lors de l'accès à un site Web commercial ? Quel est le meilleur compromis entre la sécurité des applications et la confidentialité ? Par exemple, les gouvernements, les entreprises et autres devraient-ils être autorisés à utiliser des caméras de surveillance dans les lieux publics pour surveiller secrètement l'activité légitime des utilisateurs ?

À ce jour, il n'existe pas de solutions pratiques efficaces pour ces problèmes.

La reconnaissance biométrique fournit une authentification de l'utilisateur plus forte que les mots de passe et les documents d'identification et est le seul moyen de détecter les imposteurs. Bien que les systèmes biométriques ne soient pas complètement sécurisés, les chercheurs ont fait des progrès significatifs dans l'identification des vulnérabilités et le développement de contre-mesures. De nouveaux algorithmes de protection des modèles biométriques répondent en partie aux préoccupations concernant la sécurité du système et la confidentialité des données des utilisateurs, mais d'autres améliorations seront nécessaires avant que ces méthodes ne soient prêtes pour des applications réelles.

Anil Jeanne([courriel protégé]) est professeur au Département d'informatique et de conception technique de l'Université du Michigan, Kartik Nandakumar([courriel protégé]) est chercheur au Singapore Institute of Infocommunication Research.

Anil K. Jain, Kathik Nandakumar, Authentification biométrique : sécurité du système et confidentialité des utilisateurs. IEEE Computer, novembre 2012, IEEE Computer Society. Tous les droits sont réservés. Réimprimé avec permission.

Les données biométriques sont les caractéristiques physiologiques et biologiques d'une personne, sur la base desquelles il est possible d'établir son identité. Ils sont utilisés depuis très longtemps dans divers domaines de la vie, y compris dans la vie de tous les jours (on reconnaît une personne familière à sa voix, sa démarche, son visage, etc.). Avec le développement des technologies de l'information, la biométrie a commencé à être introduite pour identifier les utilisateurs dans ce domaine. Désormais, nous pouvons déverrouiller un smartphone avec une empreinte digitale au lieu de saisir un mot de passe sur le clavier, contrôler les appareils du système de maison intelligente, etc. Dans les systèmes d'accès à l'information, les technologies biométriques ont un avantage significatif sur les autres méthodes. Contrairement à un mot de passe qu'une personne peut dire ou oublier à quelqu'un, ainsi qu'aux cartes qui peuvent être perdues ou copiées, les données biométriques identifient de manière unique la personne elle-même.

Tous les systèmes de protection et d'accès contrôlé peuvent être divisés en trois groupes :

- Mot de passe de protection. Dans ce cas, l'utilisateur doit fournir un code PIN ou un mot de passe secret.

- Clés. Il s'agit du support physique de la clé secrète, que l'utilisateur doit présenter au système. Souvent, une carte en plastique avec une bande magnétique est utilisée à cette fin.

- données biométriques. Pour y accéder, l'utilisateur doit présenter un paramètre faisant partie de lui-même. Avec un tel système d'identification, la personnalité elle-même est exposée, ou plutôt ses caractéristiques individuelles. Par exemple, l'iris de l'œil, les empreintes digitales, les lignes sur la paume, etc.

Les données biométriques sont un moyen très pratique pour les personnes de s'authentifier, car elles ne peuvent pas être oubliées ou perdues. Dans le même temps, un degré de protection des données suffisamment élevé est assuré, car il est très difficile de les falsifier.

Toutes les méthodes d'authentification biométrique sont divisées en deux classes. Ce sont des méthodes statistiques basées sur les caractéristiques physiologiques d'une personne qui sont présentes en chacun de nous toute notre vie, elles ne peuvent être perdues, copiées ou volées. La deuxième classe est celle des méthodes dynamiques. Ils sont basés sur les caractéristiques comportementales des personnes (ce sont, en règle générale, des mouvements subconscients dans le processus de répétition ou de reproduction d'une action quotidienne particulière).

Méthodes statistiques:

Authentification par empreinte digitale

Cette méthode d'authentification est la technologie biométrique la plus courante. Afin de procéder à l'identification, l'unicité du motif sur les doigts est utilisée. L'impression obtenue à l'aide d'un scanner est convertie en un code numérique et comparée à des ensembles de normes saisies précédemment. Cette méthode présente des avantages tels que la facilité d'utilisation et la fiabilité.

Pour obtenir des informations sur l'empreinte digitale, des scanners spéciaux sont utilisés. Pour une représentation électronique distincte des dessins, des méthodes spécifiques sont nécessaires, car l'empreinte digitale a une très petite taille, ce qui rend difficile l'obtention de patrons papillaires bien définis.

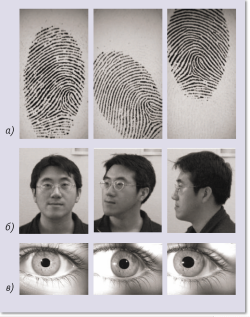

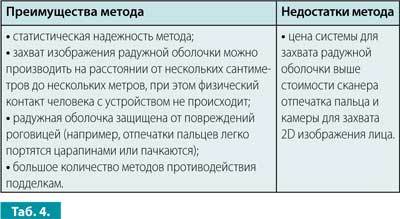

Authentification de l'iris

Cette technologie d'authentification d'identité biométrique utilise l'unicité des caractéristiques et des caractéristiques de l'iris de l'œil humain. L'iris est un mince diaphragme mobile de l'œil chez les vertébrés avec un trou (pupille) au centre. L'iris est formé avant la naissance d'une personne et reste inchangé tout au long de la vie. Son modèle est très complexe, grâce auquel il est possible de sélectionner environ 200 points, qui offrent un degré élevé de fiabilité d'authentification (60 à 70 points sont utilisés pour la reconnaissance des empreintes digitales).

Cette technologie efficace car, contrairement à la rétine qui peut changer, l'iris reste le même tout au long de la vie. De plus, il n'y a pas deux dessins absolument identiques sur l'iris, même chez les jumeaux.

Authentification rétinienne

Cette méthode d'authentification a commencé à être mise en pratique dans les années 50 du siècle dernier. C'est au cours de cette période que l'unicité du schéma des vaisseaux sanguins du fond d'œil a été établie. La lumière infrarouge est utilisée pour balayer la rétine. Actuellement, cette méthode est beaucoup moins utilisée, car elle est plutôt compliquée et inconfortable pour la personne dont les données sont identifiées. De plus, comme mentionné ci-dessus, les chercheurs ont découvert que la rétine a tendance à changer de différentes périodes la vie.

Authentification de la géométrie de la main

Pour authentifier cette partie du corps, plusieurs caractéristiques doivent être utilisées : les courbes des doigts, leur épaisseur et leur longueur, la distance entre les articulations et la structure de l'os.

Autant de paramètres à prendre en compte du fait qu'ils ne sont pas uniques individuellement. L'inconvénient de cette méthode est que les ecchymoses et le gonflement des tissus peuvent déformer considérablement la structure d'origine, et une maladie telle que «l'arthrite» peut grandement interférer avec la numérisation. La fiabilité de cette méthode d'authentification est comparable à la méthode d'identification par empreinte digitale.

Authentification de la géométrie faciale

Cette méthode est assez courante. La construction d'une image tridimensionnelle d'un visage consiste à sélectionner les contours des yeux, des lèvres, du nez, des sourcils et d'autres éléments du visage, ainsi qu'à calculer la distance qui les sépare. Pour déterminer un modèle unique correspondant à une personne en particulier, vous avez besoin de 12 à 40 éléments caractéristiques. Il est important ici que le modèle puisse prendre en compte de nombreuses variations différentes de l'image en cas de changements d'éclairage, de position et d'expression du visage.

Méthodes dynamiques :

Cette méthode biométrique est très facile à utiliser. Sa mise en œuvre ne nécessite pas de matériel coûteux, seuls un microphone et une carte son sont nécessaires. Il existe de nombreuses façons de construire des modèles vocaux : combinaisons de fréquence et de caractéristiques statistiques de la voix, modulation, intonation, hauteur et autres.

Le principal inconvénient de l'authentification vocale est sa faible précision. Par exemple, le système peut ne pas reconnaître une personne dont la voix est rauque à cause d'un rhume. Une autre pierre d'achoppement dans l'utilisation de cette méthode est la diversité possible de la voix d'une personne. Après tout, la voix a tendance à changer en fonction de l'âge, de l'humeur, de l'état de santé et sous l'influence de nombreux autres facteurs. En raison de la possibilité d'imprécisions et d'erreurs, la méthode est utilisée pour contrôler l'accès dans les salles où un niveau de sécurité moyen est nécessaire, par exemple, dans les cours d'informatique.

Authentification de l'écriture manuscrite

La méthode d'authentification biométrique de l'écriture manuscrite est basée sur le mouvement unique de la main d'une personne au moment de la signature des documents. Des stylos spéciaux ou des surfaces sensibles à la pression sont utilisés pour enregistrer la signature. L'authentification par cette méthode nécessite la signature d'une personne. Le modèle est créé en fonction du niveau de protection requis. En règle générale, la signature est traitée de deux manières: soit le fragment lui-même est analysé, lorsque le degré de coïncidence de deux images est établi, soit les caractéristiques dynamiques de l'écriture, pour cela, ses paramètres temporels et statistiques sont comparés.

De plus, un système d'authentification biométrique combiné est également utilisé. Dans ce cas, plusieurs types de technologies biométriques sont combinées, ce qui permet de prendre en compte simultanément différentes caractéristiques d'une personne. Par exemple, l'authentification par empreintes digitales peut être combinée avec la numérisation manuelle. Cette méthode est plus fiable en termes de possibilité de falsification.

Les systèmes biométriques du futur

Actuellement, un certain nombre de systèmes biométriques sont en cours de développement, ce qui, à première vue, semble irréaliste. Il s'agit de l'utilisation de l'odeur du corps humain, de la démarche et de l'empreinte d'une personne (il a été établi qu'un pied nu permet d'identifier une personne dans 99,6% des cas), de la vitesse et du rythme des frappes lors de la saisie d'un mot de passe informatique (cela peut augmenter la fiabilité de l'autorisation), les veines du bras, la forme des oreilles et du nez, les contours et les zones d'appui du dos humain et bien plus encore. On ne sait toujours pas comment de telles caractéristiques peuvent fournir une autorisation précise, mais il est probable que le moment viendra et nous les utiliserons déjà dans Vie courante.

Il existe une grande variété de méthodes d'identification et nombre d'entre elles ont été largement utilisées dans le commerce. À ce jour, les technologies de vérification et d'identification les plus courantes reposent sur l'utilisation de mots de passe et d'identifiants personnels (numéro d'identification personnel - PIN) ou de documents tels qu'un passeport, un permis de conduire. Cependant, ces systèmes sont trop vulnérables et peuvent facilement souffrir de contrefaçon, de vol et d'autres facteurs. De ce fait, les méthodes d'identification biométrique présentent un intérêt croissant, qui permettent de déterminer la personnalité d'une personne par ses caractéristiques physiologiques en la reconnaissant en fonction d'échantillons pré-enregistrés.

L'éventail des problèmes pouvant être résolus à l'aide des nouvelles technologies est extrêmement large :

- empêcher les intrus de pénétrer dans les zones et locaux protégés en falsifiant, en volant des documents, des cartes, des mots de passe ;

- restreindre l'accès à l'information et assurer la responsabilité personnelle de sa sécurité ;

- garantir l'accès aux installations responsables uniquement aux spécialistes certifiés ;

- le processus de reconnaissance, en raison de l'intuitivité de l'interface logicielle et matérielle, est compréhensible et accessible aux personnes de tout âge et ne connaît pas les barrières linguistiques ;

- éviter les frais généraux liés au fonctionnement des systèmes de contrôle d'accès (cartes, clés);

- éliminer les désagréments liés à la perte, à la détérioration ou à l'oubli élémentaire des clés, cartes, mots de passe ;

- organiser les registres d'accès et de présence des employés.

De plus, un facteur de fiabilité important est qu'il est absolument indépendant de l'utilisateur. Lors de l'utilisation de la protection par mot de passe, une personne peut utiliser un court mot-clé ou gardez un morceau de papier avec un indice sous le clavier de l'ordinateur. Lors de l'utilisation de clés matérielles, un utilisateur peu scrupuleux ne surveillera pas strictement son jeton, ce qui pourrait faire tomber l'appareil entre les mains d'un attaquant. Dans les systèmes biométriques, rien ne dépend de la personne. Un autre facteur qui affecte positivement la fiabilité des systèmes biométriques est la facilité d'identification pour l'utilisateur. Le fait est que, par exemple, la numérisation d'une empreinte digitale nécessite moins de travail de la part d'une personne que la saisie d'un mot de passe. Et par conséquent, cette procédure peut être effectuée non seulement avant le début des travaux, mais également lors de son exécution, ce qui, bien sûr, augmente la fiabilité de la protection. L'utilisation de scanners combinés à des appareils informatiques est particulièrement pertinente dans ce cas. Ainsi, par exemple, il y a des souris, lors de l'utilisation de laquelle pouce l'utilisateur est toujours allongé sur le scanner. Par conséquent, le système peut constamment effectuer une identification et une personne non seulement n'arrêtera pas de travailler, mais ne remarquera rien du tout. À monde moderne Malheureusement, presque tout est à vendre, y compris l'accès aux informations confidentielles. De plus, une personne qui a transféré des données d'identification à un attaquant ne risque pratiquement rien. À propos du mot de passe, vous pouvez dire qu'il a été récupéré, mais à propos de la carte à puce, qu'elle a été retirée de votre poche. Dans le cas de l'utilisation de la protection biométrique, cette situation ne se produira plus.

Le choix des industries les plus prometteuses pour l'introduction de la biométrie, du point de vue des analystes, dépend avant tout d'une combinaison de deux paramètres : la sécurité (ou sécurité) et l'opportunité d'utiliser ce moyen particulier de contrôle ou de protection. La place principale en termes de respect de ces paramètres est sans aucun doute occupée par les secteurs financier et industriel, les institutions gouvernementales et militaires, les industries médicales et aéronautiques et les installations stratégiques fermées. Pour ce groupe d'utilisateurs de systèmes de sécurité biométriques, il est tout d'abord important d'empêcher un utilisateur non autorisé parmi leurs employés d'effectuer une opération qui ne lui est pas autorisée, et il est également important de confirmer en permanence la paternité de chaque opération. Un système de sécurité moderne ne peut plus se passer non seulement des moyens usuels qui garantissent la sécurité d'un objet, mais aussi de la biométrie. Les technologies biométriques sont également utilisées pour contrôler l'accès aux ordinateurs, aux systèmes de réseau, aux divers stockages d'informations, aux banques de données, etc.

Les méthodes biométriques de sécurité de l'information deviennent chaque année plus pertinentes. Avec le développement de la technologie : scanners, caméras photo et vidéo, l'éventail des tâches résolues à l'aide de la biométrie s'élargit et l'utilisation des méthodes biométriques devient de plus en plus populaire. Par exemple, les banques, les établissements de crédit et autres institutions financières sont un symbole de fiabilité et de confiance pour leurs clients. Pour répondre à ces attentes, les institutions financières sont de plus en plus attentives à l'identification des usagers et du personnel, en utilisant activement les technologies biométriques. Quelques options d'utilisation des méthodes biométriques :

- identification fiable des utilisateurs de divers services financiers, incl. en ligne et mobile (l'identification par empreintes digitales prévaut, les technologies de reconnaissance basées sur le motif des veines de la paume et des doigts et l'identification vocale des clients accédant aux centres d'appels se développent activement) ;

- prévention de la fraude et de la fraude avec les cartes de crédit et de débit et autres instruments de paiement (remplacement du code PIN par la reconnaissance de paramètres biométriques qui ne peuvent pas être volés, "peepés", clonés);

- améliorer la qualité de service et son confort (DAB biométriques) ;

- contrôle de l'accès physique aux bâtiments et locaux des banques, ainsi qu'aux cellules de dépôt, coffres-forts, chambres fortes (avec possibilité d'identification biométrique à la fois d'un employé de banque et d'un client-utilisateur de la cellule) ;

- protection des systèmes d'information et des ressources des établissements bancaires et autres établissements de crédit.

4.2. Systèmes de sécurité des informations biométriques

Les systèmes de sécurité de l'information biométrique sont des systèmes de contrôle d'accès basés sur l'identification et l'authentification d'une personne par des caractéristiques biologiques, telles que la structure de l'ADN, le motif de l'iris, la rétine, la géométrie du visage et la carte de température, l'empreinte digitale, la géométrie de la paume. Aussi, ces méthodes d'authentification humaine sont appelées méthodes statistiques, car elles se basent sur les caractéristiques physiologiques d'une personne, présentes de la naissance à la mort, l'accompagnant tout au long de sa vie, et qui ne peuvent être ni perdues ni volées. On utilise souvent des méthodes dynamiques uniques d'authentification biométrique - signature, écriture au clavier, voix et démarche, qui sont basées sur les caractéristiques comportementales des personnes.

Le concept de « biométrie » est apparu à la fin du XIXe siècle. Le développement de technologies de reconnaissance de formes par diverses caractéristiques biométriques a commencé à être traité il y a assez longtemps, le début a été posé dans les années 60 du siècle dernier. Nos compatriotes ont obtenu un succès significatif dans le développement des fondements théoriques de ces technologies. Cependant, des résultats pratiques ont été obtenus principalement en Occident et assez récemment. À la fin du XXe siècle, l'intérêt pour la biométrie s'est considérablement accru du fait que la puissance des ordinateurs modernes et des algorithmes améliorés ont permis de créer des produits qui, en termes de caractéristiques et de ratio, sont devenus accessibles et intéressants pour un large éventail. des utilisateurs. La branche de la science a trouvé son application dans le développement de nouvelles technologies de sécurité. Par exemple, un système biométrique peut contrôler l'accès aux informations et le stockage dans les banques, il peut être utilisé dans les entreprises qui traitent des informations précieuses pour protéger les ordinateurs, les communications, etc.

L'essence des systèmes biométriques est réduite à l'utilisation de systèmes informatiques pour identifier une personne par un code génétique unique d'une personne. Les systèmes de sécurité biométrique permettent de reconnaître automatiquement une personne par ses caractéristiques physiologiques ou comportementales.

Riz. 4.1.

Description du fonctionnement des systèmes biométriques :

Tous les systèmes biométriques fonctionnent de la même manière. Tout d'abord, un processus d'enregistrement a lieu, à la suite duquel le système se souvient d'un échantillon d'une caractéristique biométrique. Certains systèmes biométriques prélèvent plusieurs échantillons pour capturer une caractéristique biométrique plus détaillée. Les informations reçues sont traitées et converties en un code mathématique. Les systèmes de sécurité des informations biométriques utilisent des méthodes biométriques pour identifier et authentifier les utilisateurs. L'identification par système biométrique se déroule en quatre étapes :

- Enregistrement d'un identifiant - les informations sur une caractéristique physiologique ou comportementale sont converties sous une forme accessible à la technologie informatique et entrées dans la mémoire d'un système biométrique;

- Extraction - les caractéristiques uniques analysées par le système sont extraites de l'identifiant nouvellement présenté ;

- Comparaison - les informations sur l'identifiant nouvellement présenté et précédemment enregistré sont comparées ;

- Décision - une conclusion est tirée sur la question de savoir si l'identifiant nouvellement présenté correspond ou non.

La conclusion sur la concordance/discordance des identifiants peut alors être diffusée à d'autres systèmes (contrôle d'accès, sécurité de l'information, etc.), qui agissent alors sur la base des informations reçues.

L'une des caractéristiques les plus importantes des systèmes de sécurité de l'information basés sur les technologies biométriques est la haute fiabilité, c'est-à-dire la capacité du système à distinguer de manière fiable les caractéristiques biométriques appartenant à personnes différentes, et trouver des correspondances de manière fiable. En biométrie, ces paramètres sont appelés erreur de type 1 ( modèle . Il y a certaines parties du visage qui ne changent pratiquement pas avec le temps, ce sont, par exemple, les contours supérieurs des orbites, les zones entourant les pommettes et le bords de la bouche.La plupart des algorithmes développés pour les technologies biométriques tiennent compte des changements possibles dans la coiffure d'une personne, car ils n'utilisent pas la zone du visage au-dessus de la racine des cheveux pour l'analyse.Un modèle d'image de chaque utilisateur est stocké dans la base de données du système biométrique .

Module d'identification reçoit une image d'une personne d'une caméra vidéo et la convertit au même format numérique dans lequel le modèle est stocké. Les données résultantes sont comparées à un modèle stocké dans la base de données pour déterminer si les images correspondent les unes aux autres. Le degré de similitude requis pour la vérification est un certain seuil qui peut être ajusté pour différents types de personnel, la puissance du PC, l'heure de la journée et un certain nombre d'autres facteurs.

L'identification peut prendre la forme d'une vérification, d'une authentification ou d'une reconnaissance. La vérification confirme l'identité des données reçues et du modèle stocké dans la base de données. Authentification - confirme la correspondance de l'image reçue de la caméra vidéo avec l'un des modèles stockés dans la base de données. Lors de la reconnaissance, si les caractéristiques obtenues et l'un des modèles stockés sont identiques, alors le système identifie une personne avec le modèle correspondant.

4.3. Aperçu des solutions prêtes à l'emploi

4.3.1. IKAR Lab : enquête médico-légale complexe sur les phonogrammes de la parole

Le complexe matériel et logiciel IKAR Lab est conçu pour résoudre un large éventail les tâches d'analyse d'informations solides, qui sont demandées dans les unités spécialisées des forces de l'ordre, des laboratoires et des centres examen médico-légal, services d'enquête sur les accidents, centres de recherche et de formation. La première version du produit est sortie en 1993 et est le résultat d'une collaboration entre des experts audio de premier plan et des développeurs de logiciels. Le logiciel spécialisé inclus dans le complexe fournit haute qualité représentation visuelle des phonogrammes de la parole. Des algorithmes modernes de biométrie vocale et des outils puissants pour automatiser tous les types de recherche de phonogrammes vocaux permettent aux experts d'augmenter considérablement la fiabilité et l'efficacité des examens. Le programme SIS II inclus dans le complexe dispose d'outils uniques pour la recherche d'identification : une étude comparative du locuteur, dont les enregistrements de voix et de parole sont fournis pour examen, et des échantillons de la voix et de la parole du suspect. L'examen phonoscopique d'identification est basé sur la théorie de l'unicité de la voix et de la parole de chaque personne. Facteurs anatomiques: la structure des organes d'articulation, la forme du conduit vocal et de la cavité buccale, ainsi que des facteurs externes: capacités d'élocution, caractéristiques régionales, défauts, etc.

Des algorithmes biométriques et des modules experts permettent d'automatiser et de formaliser de nombreux processus de recherche d'identification phonoscopique, tels que la recherche de mots identiques, la recherche de sons identiques, la sélection de fragments sonores et mélodiques comparés, la comparaison de locuteurs par formants et hauteurs, les types auditifs et linguistiques de une analyse. Les résultats pour chaque méthode de recherche sont présentés sous forme d'indicateurs numériques de la solution d'identification globale.

Le programme se compose d'un certain nombre de modules qui effectuent des comparaisons individuelles. Le module Comparaisons de formants est basé sur le terme de phonétique - formant, qui désigne la caractéristique acoustique des sons de la parole (principalement des voyelles) associée au niveau de fréquence du ton de la voix et formant le timbre du son. Le processus d'identification à l'aide du module de comparaison de formants peut être divisé en deux étapes : premièrement, l'expert recherche et sélectionne des fragments sonores de référence, et après la collecte des fragments de référence pour les locuteurs connus et inconnus, l'expert peut commencer la comparaison. Le module calcule automatiquement la variabilité intra-locuteur et inter-locuteur des trajectoires des formants pour les sons sélectionnés et prend une décision sur l'identification positive/négative ou un résultat indéterminé. Le module vous permet également de comparer visuellement la répartition des sons sélectionnés sur le diagramme de dispersion.

Le module "Pitch Comparaison" vous permet d'automatiser le processus d'identification du locuteur à l'aide de la méthode d'analyse des contours mélodiques. Le procédé est conçu pour comparer des échantillons de parole sur la base des paramètres de mise en œuvre d'éléments de même type de la structure de contour mélodique. Pour l'analyse, 18 types de fragments de contour et 15 paramètres pour leur description sont fournis, y compris les valeurs de minimum, moyenne, maximum, taux de changement de hauteur, kurtosis, biseau, etc. identification ou résultat indéterminé. Toutes les données peuvent être exportées vers un rapport texte.

Le module d'identification automatique permet une comparaison un à un à l'aide d'algorithmes :

- Format spectral ;

- Statistiques de pitch ;

- Mélange de distributions gaussiennes ;

Les probabilités de coïncidence et de différence des locuteurs sont calculées non seulement pour chacune des méthodes, mais aussi pour leur combinaison. Tous les résultats de la comparaison des signaux vocaux dans deux fichiers, obtenus dans le module d'identification automatique, sont basés sur la sélection de caractéristiques significatives d'identification dans ceux-ci et le calcul de la mesure de proximité entre les ensembles de caractéristiques reçus et le calcul de la mesure de proximité des ensembles de caractéristiques obtenus les uns aux autres. Pour chaque valeur de cette mesure de proximité, pendant la période d'apprentissage du module de comparaison automatique, les probabilités de coïncidence et de différences des locuteurs, dont la parole était contenue dans les fichiers comparés, ont été obtenues. Ces probabilités ont été obtenues par des développeurs sur un large échantillon d'apprentissage de phonogrammes : des dizaines de milliers de locuteurs, différents canaux d'enregistrement, de nombreuses sessions d'enregistrement, différents types de matériel vocal. L'application de données statistiques à un seul cas de comparaison fichier-fichier nécessite de prendre en compte l'éventuel éparpillement des valeurs obtenues de la mesure de proximité de deux fichiers et la probabilité correspondante de coïncidence/différence des locuteurs, en fonction de divers détails de la situation de parole. Pour de telles grandeurs en statistique mathématique, il est proposé d'utiliser le concept d'intervalle de confiance. Le module de comparaison automatique affiche les résultats numériques en tenant compte des intervalles de confiance des différents niveaux, ce qui permet à l'utilisateur de voir non seulement la fiabilité moyenne de la méthode, mais aussi le pire résultat obtenu sur la base d'apprentissage. La haute fiabilité du moteur biométrique développé par STC a été confirmée par les tests du NIST (National Institute of Standards and Technology)

Vladislav Sharov

La sécurité est une substance difficilement quantifiable, car il est difficile d'imaginer un client sacrifiant sa propre sécurité pour des raisons d'économie. La croissance de la menace terroriste et la nécessité d'améliorer les systèmes de sécurité ont conduit au fait que la taille du marché des équipements biométriques a récemment commencé à croître rapidement - on s'attend à ce qu'en 2007, il atteigne 7 milliards de dollars. les systèmes biométriques ne seront pas seulement des institutions commerciales, mais aussi des services et départements gouvernementaux. Une attention particulière sera accordée aux aéroports, stades et autres installations nécessitant des systèmes de contrôle de masse des visiteurs.

Déjà en 2006, les citoyens des pays de l'UE deviendront propriétaires du soi-disant passeports électroniques- des documents construits sur un microcircuit spécial, qui contient certaines des données biométriques du propriétaire (par exemple, des informations sur les empreintes digitales, l'iris), ainsi que des données civiles connexes (numéros de cartes d'assurance, de permis de conduire, de comptes bancaires, etc.). La portée de ces documents est presque illimitée : ils peuvent être utilisés comme cartes d'identité internationales, cartes de crédit, cartes médicales, polices d'assurance, laissez-passer - la liste est longue. Le 20 septembre 2004, le président de la Fédération de Russie a signé un décret sur la création d'un groupe interministériel qui devrait préparer l'introduction de passeports contenant des informations biométriques. La date limite de préparation d'une liasse de documents a été donnée avant le 1er janvier 2006.

Mais si dans la vie de tous les jours, nous devons encore nous habituer aux systèmes biométriques, dans certains domaines, la biométrie est déjà activement utilisée depuis plusieurs années. Et l'un de ces domaines est la sécurité informatique. La solution la plus courante basée sur les technologies biométriques est l'identification (ou la vérification) par des caractéristiques biométriques dans un réseau d'entreprise ou lors du démarrage d'un poste de travail (PC, ordinateur portable, etc.).

La reconnaissance biométrique d'un objet consiste à comparer des paramètres physiologiques ou caractéristiques psychologiques de cet objet avec ses caractéristiques stockées dans la base de données du système. L'objectif principal l'identification biométrique consiste à créer un système d'enregistrement qui refuserait rarement l'accès aux utilisateurs légitimes et en même temps exclurait complètement l'accès non autorisé au stockage informatique des informations. Comparé aux mots de passe et aux cartes, un tel système offre une protection beaucoup plus fiable, car son propre corps ne peut être ni oublié ni perdu.

Si un nous parlons concernant la sécurité du poste de travail, les modèles de données biométriques (par exemple, les empreintes digitales) des utilisateurs enregistrés sont stockés dans un stockage sécurisé directement sur ce poste de travail. Après avoir réussi la procédure d'identification biométrique, l'utilisateur se voit accorder l'accès au système d'exploitation. Dans le cas d'un réseau d'entreprise, tous les modèles de données biométriques de tous les utilisateurs du réseau sont stockés de manière centralisée sur un serveur d'authentification dédié. En entrant dans le réseau, l'utilisateur, passant par la procédure d'identification biométrique, travaille directement avec un serveur spécialisé, sur lequel les identifiants fournis sont vérifiés. L'attribution d'un serveur d'authentification biométrique séparé dans la structure du réseau d'entreprise permet de créer des solutions de réseau évolutives et de stocker des informations confidentielles sur un tel serveur, dont l'accès sera fourni uniquement par la fonction d'identification biométrique du propriétaire de l'information.

Lors de la construction de solutions d'entreprise, bien souvent, en plus d'entrer dans le réseau, les procédures de vérification biométrique sont intégrées dans d'autres programmes utilisés dans l'entreprise, par exemple, dans les systèmes de gestion d'entreprise, diverses applications bureautiques, les logiciels d'entreprise, etc. Avec cette approche, le les données de tous les utilisateurs nécessaires à l'identification sont stockées de manière centralisée sur le serveur d'authentification, et l'utilisateur lui-même n'a plus besoin de se souvenir des mots de passe pour tous les programmes utilisés ou d'avoir constamment sur lui diverses cartes.

De plus, les outils de protection cryptographique sont devenus assez répandus, dans lesquels l'accès aux clés de chiffrement n'est fourni qu'après l'identification biométrique de leur propriétaire. Il convient de noter que dans le domaine de la sécurité informatique, le gabarit de la caractéristique biométrique utilisé, en règle générale, subit une transformation à sens unique, c'est-à-dire qu'il est impossible d'en restituer une empreinte digitale ou un motif d'iris par une procédure inverse.

Méthodes d'authentification

Comme vous le savez, l'authentification implique l'authentification du sujet, qui en principe peut être non seulement une personne, mais également un processus logiciel. D'une manière générale, l'authentification des personnes est possible sur présentation d'informations stockées sous diverses formes. L'authentification vous permet de différencier raisonnablement et de manière fiable les droits d'accès aux informations d'usage courant. Cependant, d'un autre côté, il y a un problème pour assurer l'intégrité et la fiabilité de ces informations. L'utilisateur doit être sûr qu'il accède à des informations provenant d'une source fiable et que ces informations n'ont pas été modifiées sans autorisation appropriée. Une recherche de correspondance un à un (un attribut) est communément appelée vérification. Il se caractérise par une vitesse élevée et impose des exigences minimales sur la puissance de calcul de l'ordinateur. Une recherche un-à-plusieurs est appelée identification.

Les technologies d'authentification biométrique peuvent être divisées en deux grandes catégories - physiologiques et psychologiques. Le premier comprend des méthodes basées sur les caractéristiques physiologiques (statiques) d'une personne, c'est-à-dire une caractéristique intégrale et unique qui lui est donnée dès la naissance. Il analyse des caractéristiques telles que les traits du visage, la structure de l'œil (rétine ou iris), les paramètres des doigts (lignes papillaires, relief, longueur des articulations, etc.), la paume (son empreinte ou sa topographie), la forme de la main, le motif des veines du poignet ou thermique image.

Le groupe des méthodes psychologiques comprend les méthodes dites dynamiques, qui sont basées sur les caractéristiques comportementales (dynamiques) d'une personne. En d'autres termes, ils utilisent les traits caractéristiques des mouvements subconscients dans le processus de reproduction d'une action. Ces caractéristiques comprennent la voix de la personne, les caractéristiques de sa signature, les paramètres dynamiques de la lettre, les caractéristiques de saisie de texte au clavier, etc.

Tout système biométrique vous permet de reconnaître un certain schéma et d'établir l'authenticité de caractéristiques physiologiques ou comportementales spécifiques de l'utilisateur. Logiquement, le système biométrique (Fig. 1) peut être divisé en deux modules : enregistrement et identification. Le module d'enregistrement est chargé de s'assurer que le système apprend à identifier une personne spécifique. Au stade de l'enregistrement, des capteurs biométriques scannent ses caractéristiques physiologiques ou comportementales nécessaires, créant leur représentation numérique. Un module spécial traite cette représentation afin d'en extraire les traits caractéristiques et de générer une représentation plus compacte et expressive, appelée modèle. Pour représenter un visage comme celui-ci traits caractéristiques peut être la taille et la position relative des yeux, du nez et de la bouche. Un modèle pour chaque utilisateur est stocké dans la base de données du système biométrique.

Le module d'identification est chargé de reconnaître une personne. Lors de la phase d'identification, le capteur biométrique enregistre les caractéristiques de la personne dont l'identification est en cours et convertit ces caractéristiques dans le même format numérique dans lequel le gabarit est stocké. Le modèle résultant est comparé à celui stocké pour déterminer si les modèles correspondent les uns aux autres. Lors de l'utilisation de la technologie d'identification par empreintes digitales dans le processus d'authentification, le nom d'utilisateur est saisi pour l'enregistrement et l'empreinte digitale remplace le mot de passe. Cette technologie utilise le nom d'utilisateur comme pointeur pour obtenir le compte de l'utilisateur et vérifier une correspondance un à un entre le modèle d'empreinte digitale capturé lors de l'inscription et le modèle précédemment stocké pour le nom d'utilisateur donné. Sinon, le modèle d'empreinte digitale saisi lors de l'enregistrement est comparé à l'ensemble des modèles enregistrés.

Sources ininterrompues d'informations biométriquesÀ l'automne 2004, APC Corporation (http://www.apc.com) a annoncé le Biometric Password Manager, un lecteur d'empreintes digitales personnel qui permet aux utilisateurs de PC et d'ordinateurs portables de gérer plus facilement leurs mots de passe personnels. L'entreprise a expliqué ses débuts dans un segment atypique pour un fabricant d'onduleurs par la volonté de protéger les données à toutes les étapes de leur création, transmission et stockage. Cela a également conduit à l'introduction de produits APC tels que le boîtier TravelPower et le routeur mobile sans fil. La nouveauté biométrique mémorise jusqu'à 20 modèles d'empreintes digitales, ce qui permet de stocker les mots de passe de 20 utilisateurs dans un seul système informatique. Pour identifier l'utilisateur, il suffit de poser un doigt sur l'appareil, tandis que la conception du gestionnaire de mots de passe garantit une lecture précise des empreintes digitales. Grâce à la technologie AuthenTec TruePrint, le gestionnaire scanne les empreintes digitales, analysant leur véritable structure biologique sous la surface de la peau, quels que soient ses défauts typiques tels que la sécheresse, les frottements, les callosités, la saleté et les pellicules grasses. Le package comprend un câble USB et un logiciel compatible Windows 98/Me/2000/XP qui vous permet de stocker un nombre illimité de noms d'utilisateur et de mots de passe. |

Méthodes statiques

Par empreinte digitale

Cette méthode est basée sur le modèle unique de motifs papillaires sur les doigts de chaque personne (Fig. 2). Les empreintes digitales sont les données biométriques les plus précises, les plus conviviales et les plus économiques disponibles au monde. systèmes informatiques identification. En éliminant le besoin de mots de passe pour les utilisateurs, la technologie de reconnaissance d'empreintes digitales réduit les appels au service d'assistance et diminue les coûts d'administration du réseau.

Typiquement, les systèmes de reconnaissance d'empreintes digitales sont divisés en deux types : pour l'identification, ou AFIS (Automatic Fingerprint Identification Systems) et pour la vérification. Dans le premier cas, les empreintes des dix doigts sont utilisées.

Les avantages de l'accès par empreinte digitale sont la facilité d'utilisation, la commodité et la fiabilité. Il existe deux algorithmes fondamentaux de reconnaissance d'empreintes digitales : par détails individuels (points caractéristiques) et par le relief de toute la surface du doigt. Ainsi, dans le premier cas, le dispositif n'enregistre que certaines zones uniques pour une empreinte particulière, et détermine leur position relative. Dans le second cas, l'image de l'ensemble de l'impression est traitée. À systèmes modernes ah, une combinaison de ces deux méthodes est de plus en plus utilisée, ce qui permet d'éviter les inconvénients des deux et d'augmenter la fiabilité de l'identification.

L'enregistrement unique de l'empreinte digitale d'une personne sur un scanner optique ne prend pas trop de temps. Une caméra CCD, soit en tant qu'appareil séparé, soit intégrée au clavier, prend un instantané de l'empreinte digitale. Ensuite, à l'aide d'algorithmes spéciaux, l'image résultante est convertie en un "modèle" unique - une carte de micropoints de cette impression, qui sont déterminés par les espaces et les intersections de lignes qu'elle contient. Ce modèle (pas l'empreinte digitale elle-même) est ensuite chiffré et écrit dans une base de données pour authentifier les utilisateurs du réseau. Un modèle stocke plusieurs dizaines à plusieurs centaines de micropoints. Dans le même temps, les utilisateurs n'ont pas à se soucier de leur vie privée, car l'empreinte digitale elle-même n'est pas stockée et ne peut pas être recréée à partir de micropoints.

L'avantage du balayage par ultrasons est la possibilité de déterminer les caractéristiques requises sur les doigts sales et même à travers des gants en caoutchouc fins. Il convient de noter que les systèmes de reconnaissance modernes ne peuvent pas être trompés même par des doigts fraîchement coupés (un microcircuit mesure les paramètres physiques de la peau).

La probabilité d'erreur dans l'identification de l'utilisateur est bien inférieure à celle des autres méthodes biométriques. La qualité de la reconnaissance des empreintes digitales et la possibilité de son traitement correct par l'algorithme dépendent fortement de l'état de la surface du doigt et de sa position par rapport à l'élément de balayage. Différents systèmes ont des exigences différentes pour ces deux paramètres. La nature des exigences, en particulier, dépend de l'algorithme appliqué.

Géométrie de la main

Cette technologie est estimée à plusieurs dizaines diverses caractéristiques, y compris les dimensions de la paume elle-même en trois dimensions, la longueur et la largeur des doigts, les contours des articulations, etc. À l'aide d'un dispositif spécial (Fig. 3), composé d'une caméra et de plusieurs diodes d'éclairage (s'allumant en tour à tour, ils donnent différentes projections de la paume), une image tridimensionnelle de la main est construite. En termes de fiabilité, l'identification de la géométrie de la main est comparable à l'identification des empreintes digitales, bien que le lecteur de paume prenne plus de place.

|

Riz. 3. Identification par géométrie de brosse. |

Selon l'emplacement des veines sur la face avant de la paume

À l'aide d'une caméra infrarouge, le motif des veines sur la face avant de la paume ou de la main est lu, l'image résultante est traitée et une convolution numérique est formée en fonction de la disposition des veines.

Selon la géométrie du visage

L'identification faciale est sans aucun doute le moyen de reconnaissance le plus courant dans la vie de tous les jours. Mais en termes de mise en œuvre technique, il s'agit d'une tâche plus complexe (d'un point de vue mathématique) que la reconnaissance d'empreintes digitales, et nécessite un équipement plus coûteux (caméra numérique vidéo ou photo et carte de capture d'images vidéo). Après avoir reçu l'image, le système analyse les paramètres du visage (par exemple, la distance entre les yeux et le nez). Cette méthode présente un avantage significatif : il faut très peu de mémoire pour stocker des données sur un échantillon du modèle d'identification. Et tout cela parce qu'il s'est avéré qu'un visage humain peut être «décomposé» en un nombre relativement restreint de sections qui sont inchangées chez toutes les personnes. Par exemple, pour calculer un gabarit unique correspondant à une personne en particulier, seules 12 à 40 régions caractéristiques sont nécessaires.

Lors de la construction d'une image tridimensionnelle du visage d'une personne, les contours des sourcils, des yeux, du nez, des lèvres, etc. y sont mis en évidence, la distance entre eux est calculée et non seulement une image est construite, mais également nombre de ses variantes pour les cas de rotation du visage, d'inclinaison, de changement d'expression. Le nombre d'images varie selon la finalité de cette méthode (pour l'authentification, la vérification, la recherche à distance sur de larges zones, etc.). La plupart des algorithmes permettent de compenser le fait qu'un individu porte des lunettes, un chapeau et une barbe. À cette fin, le balayage infrarouge du visage est généralement utilisé.

Sur l'iris de l'oeil

Une reconnaissance assez fiable est fournie par des systèmes qui analysent le modèle de l'iris humain. Le fait est que cette partie du corps humain est très stable. Il ne change pratiquement pas tout au long de la vie, ne dépend pas des vêtements, de la pollution et des blessures. Nous notons également que les coquilles des yeux droit et gauche diffèrent considérablement sur la figure.

Lors de la reconnaissance par l'iris, les systèmes actifs et passifs sont distingués. Dans les systèmes du premier type, l'utilisateur doit régler lui-même la caméra en la déplaçant pour une visée plus précise. Les systèmes passifs sont plus faciles à utiliser car la caméra y est automatiquement configurée. La grande fiabilité de cet équipement lui permet d'être utilisé même dans les établissements pénitentiaires.

L'avantage des scanners d'iris est qu'ils n'obligent pas l'utilisateur à se concentrer sur la cible car le motif des taches d'iris se trouve à la surface de l'œil. En effet, l'image vidéo de l'œil peut être scannée à une distance inférieure à un mètre.

Sur la rétine

La méthode d'identification par la rétine de l'œil a reçu une application pratique relativement récemment - quelque part au milieu des années 50 du siècle dernier. C'est alors qu'il a été prouvé que même chez les jumeaux, le schéma des vaisseaux sanguins rétiniens ne correspond pas. Pour s'enregistrer dans un appareil spécial, il suffit de regarder à travers le judas de la caméra pendant moins d'une minute. Pendant ce temps, le système parvient à illuminer la rétine et à recevoir en retour le signal réfléchi. Le balayage rétinien utilise un rayonnement infrarouge de faible intensité dirigé à travers la pupille vers les vaisseaux sanguins à l'arrière de l'œil. A partir du signal reçu, plusieurs centaines de points caractéristiques d'origine sont sélectionnés, dont les informations sont moyennées et stockées dans le fichier codé.

Les inconvénients de tels systèmes incluent, tout d'abord, le facteur psychologique: tout le monde n'est pas ravi de regarder dans un trou noir inconnu, où quelque chose brille dans les yeux. De plus, vous devez regarder très attentivement, car ces systèmes sont généralement sensibles à la mauvaise orientation de la rétine. Les scanners rétiniens sont devenus très populaires pour accéder aux systèmes top secrets, car ils garantissent l'un des taux de refus d'accès les plus bas pour les utilisateurs enregistrés et un taux d'erreur presque nul.

Selon le thermogramme du visage

Cette méthode d'authentification repose sur la répartition unique des artères du visage qui irriguent la peau et génèrent de la chaleur. Pour obtenir un thermogramme, des caméras infrarouges spéciales sont utilisées. Contrairement à la reconnaissance de la géométrie du visage, cette méthode vous permet de distinguer même les jumeaux.

Méthodes dynamiques

Par la voix

C'est l'une des technologies les plus anciennes, mais maintenant son développement s'est accéléré, car on s'attend à ce qu'elle soit largement utilisée dans les "bâtiments intelligents". Il existe plusieurs façons de construire un code d'identification vocale ; en règle générale, il s'agit de diverses combinaisons de fréquences et de caractéristiques statistiques de la voix. Ici, des paramètres tels que la hauteur, la modulation, l'intonation, etc. peuvent être évalués.Contrairement à la reconnaissance d'apparence, cette méthode ne nécessite pas d'équipement coûteux - une carte son et un microphone suffisent.

L'identification vocale est pratique, mais en même temps pas aussi fiable que d'autres méthodes biométriques. Par exemple, une personne enrhumée peut avoir des difficultés à utiliser de tels systèmes. La voix est formée d'une combinaison de facteurs physiologiques et comportementaux, de sorte que le principal problème de cette approche biométrique est la précision de l'identification. Actuellement, la reconnaissance vocale est utilisée pour contrôler l'accès à une salle à sécurité moyenne.

Par écriture manuscrite

Il s'est avéré que la signature est le même attribut unique d'une personne que ses caractéristiques physiologiques. De plus, la méthode d'identification par signature est plus familière à toute personne, car, contrairement aux empreintes digitales, elle n'est pas associée à la sphère criminelle.

L'une des technologies d'authentification prometteuses repose sur l'unicité des caractéristiques biométriques du mouvement de la main humaine lors de l'écriture. Il existe généralement deux méthodes de traitement des données de signature : la correspondance de modèle simple et la vérification dynamique. Le premier d'entre eux est très peu fiable, car il est basé sur la comparaison habituelle de la signature saisie avec les échantillons graphiques stockés dans la base de données. Parce que la signature ne peut pas toujours être la même, cette méthode a un taux d'erreur élevé. La méthode de vérification dynamique nécessite des calculs beaucoup plus complexes et permet l'enregistrement en temps réel des paramètres du processus de signature, tels que la vitesse du mouvement de la main dans différentes zones, la force de pression et la durée des différentes étapes de la signature. Cela garantit que même un graphologue expérimenté ne peut pas falsifier la signature, car personne n'est en mesure de copier exactement le comportement de la main du propriétaire de la signature.

L'utilisateur, à l'aide d'un numériseur standard et d'un stylo, imite sa signature habituelle, et le système lit les paramètres de mouvement et les compare avec ceux qui ont été précédemment saisis dans la base de données. Si l'image de la signature correspond au modèle, le système joint au document signé des informations sur le nom de l'utilisateur, son adresse e-mail, sa position, l'heure et la date actuelles, les paramètres de la signature, y compris plusieurs dizaines de caractéristiques de la dynamique du mouvement (direction, vitesse, accélération) et les autres. Ces données sont cryptées, puis une somme de contrôle leur est calculée, et tout cela est à nouveau crypté, formant une étiquette dite biométrique. Pour mettre en place le système, un utilisateur nouvellement enregistré effectue cinq à dix fois la procédure de signature du document, ce qui permet d'obtenir des indicateurs moyens et un intervalle de confiance. Pour la première fois cette technologie a été utilisée par la société PenOp.

L'identification par signature ne peut pas être utilisée partout - en particulier, cette méthode est problématique à appliquer pour restreindre l'accès aux locaux ou pour accéder aux réseaux informatiques. Cependant, dans certains domaines, par exemple dans le secteur bancaire, ainsi que partout où des documents importants sont traités, la vérification de l'exactitude d'une signature peut être le moyen le plus efficace et, surtout, le plus simple et le plus discret.

Par écriture au clavier

La méthode est généralement similaire à celle décrite ci-dessus, mais au lieu de signer, elle utilise un certain mot de code (si le mot de passe personnel d'un utilisateur est utilisé, cela s'appelle une authentification à deux facteurs), et aucun équipement spécial n'est requis, à l'exception d'un clavier standard. La caractéristique principale, selon laquelle la convolution est construite pour l'identification, est la dynamique de l'ensemble du mot de code.

Comparaison des méthodes

Pour comparer diverses méthodes et méthodes d'identification biométrique, des indicateurs statistiques sont utilisés - la probabilité d'une erreur du premier type (ne pas laisser "le sien" dans le système) et d'une erreur du second type (laisser un "étranger" dans le système ). Il est très difficile de trier et de comparer les méthodes biométriques décrites ci-dessus selon des indications d'erreurs de type I, car elles varient fortement pour les mêmes méthodes en raison de la forte dépendance aux équipements sur lesquels elles sont mises en œuvre. Néanmoins, deux leaders ont émergé : l'authentification des empreintes digitales et l'authentification de l'iris.

Solutions utilisant des méthodes d'empreintes digitales

Selon les experts, à ce jour, les systèmes informatiques d'empreintes digitales ont atteint une telle perfection qu'ils peuvent identifier correctement une personne par ses empreintes digitales dans plus de 99% des cas. Le concours, organisé par l'Institut national des normes et de la technologie (NIST) du Département américain du commerce, a révélé les trois premiers gagnants parmi ces systèmes. Le NIST a testé de manière approfondie 34 systèmes d'identification d'empreintes digitales sur le marché de 18 sociétés différentes. L'étude a été financée par le département américain de la Justice dans le cadre d'un programme visant à intégrer les systèmes d'identification d'empreintes digitales utilisés par le FBI et le département américain de la Sécurité intérieure.

Un ensemble de 48 105 jeux d'empreintes digitales appartenant à 25 309 personnes a été utilisé pour tester les systèmes. Les meilleurs résultats (et à peu près les mêmes) ont été obtenus par les systèmes fabriqués par la société japonaise NEC, le français Sagem et l'américain Cogent. L'étude a montré, en particulier, que le pourcentage d'erreurs pour divers systèmes dépend de manière significative du nombre d'empreintes digitales prélevées sur une personne en particulier à des fins d'identification. Le résultat record était de 98,6 % pour l'identification d'un seul doigt, de 99,6 % pour deux doigts et de 99,9 % pour quatre doigts ou plus.

De plus en plus de nouveaux systèmes basés sur cette méthode d'identification apparaissent sur le marché. Par exemple, SecuGen (http://www.secugen.com), une société de sécurité, propose du matériel et des logiciels permettant d'utiliser l'identification par empreintes digitales sur les réseaux Windows. Il suffit à l'utilisateur de poser un doigt sur le capteur pour que le programme le reconnaisse et détermine le niveau de tolérance. Le capteur de numérisation utilisé dans le système gère avec une résolution de 500 dpi. Actuellement, le système est capable de fonctionner sous Windows NT/2000 et Windows Server 2003. Une innovation intéressante qui facilite l'autorisation est la possibilité de faire correspondre différentes empreintes digitales d'utilisateurs avec différents enregistrements d'enregistrement.

Les claviers et les souris sont aujourd'hui disponibles avec un lecteur d'empreintes digitales intégré (Fig. 4). Par exemple, Microsoft Corporation (http://www.microsoft.com) propose un ensemble Microsoft Optical Desktop avec lecteur d'empreintes digitales (clavier plus souris avec lecteur d'empreintes digitales). Le clavier USB Optical Desktop avec fonction d'empreintes digitales est doté de touches multimédias, de cinq boutons programmables et d'une molette inclinable qui peut faire défiler le texte à la fois verticalement et horizontalement. L'IntelliMouse Explorer sans fil est livré avec un lecteur d'empreintes digitales USB séparé, offre une autonomie de batterie sensiblement plus longue et est livré avec une molette inclinable.

|

Riz. 4. Souris avec scanner. |

Cependant, le fait que Microsoft maîtrise la sortie des souris et des claviers avec des scanners d'empreintes digitales intégrés ne signifie pas que vous ne pouvez pas démarrer Windows sans passer l'identification biométrique. À l'heure actuelle, la société suit simplement la tendance générale. Et puis - qui sait.

Mais Casio Computer a développé un prototype d'écran LCD avec un lecteur d'empreintes digitales intégré. L'appareil, qui a une diagonale de 1,2 pouces, est conçu pour les téléphones mobiles. Les scanners d'empreintes digitales sont généralement basés sur des CCD qui capturent une image, ou sur un réseau de capteurs à condensateur dont la capacité varie en fonction de la nature du motif. La conception de l'écran Casio utilise une couche de capteurs optiques sur un substrat transparent de 0,7 mm d'épaisseur, qui, à son tour, est placé au-dessus d'un écran LCD classique. Comme l'explique Casio, les capteurs CCD ne lisent pas bien les empreintes digitales des doigts souillés, et celles du condenseur - si la peau est trop sèche. Selon les représentants de l'entreprise, ses capteurs optiques ne présentent pas ces inconvénients.

Téléphone avec empreinte digitaleLa société coréenne Pantech (http://www.pantech.com) a été la première à décider d'intégrer un système de reconnaissance d'empreintes digitales dans un téléphone mobile. Au début de l'automne dernier, elle est entrée sur le marché avec le modèle GI100. Les beautés de l'écran couleur, de l'appareil photo, des jeux et des autres fonctions du menu ne sont accessibles qu'aux utilisateurs enregistrés (qui ont laissé leurs empreintes digitales dans la mémoire du téléphone). En touchant le capteur, le propriétaire peut déverrouiller le clavier et accéder à toutes les sections du menu. La fonction Secret Finger Dial vous permet de composer rapidement jusqu'à 10 numéros de téléphone "secrets", et chacun d'eux peut être associé à une empreinte digitale distincte de la main gauche ou droite. |

Les entreprises nationales travaillent également activement sur le "front biométrique". L'une des principales activités de CenterInvest Soft (http://www.centreinvest.com) est la "biométrie pour les entreprises" (bio2b). Il convient de noter que la société dispose de licences de la Commission technique d'État de la Fédération de Russie et de la FAPSI pour effectuer des travaux dans le domaine de la sécurité de l'information et de l'utilisation d'outils de protection cryptographique, ainsi que d'une licence FSB pour le droit de travailler avec des documents. contenant des informations constituant secret d'état. Les solutions biométriques "CenterInvest Soft" peuvent être divisées par objectif en deux Grands groupes: protection biométrique des ressources informationnelles et identification biométrique avec accès physique limité. Pour protéger les ressources d'information, la société propose à la fois ses propres développements et les produits d'autres sociétés (russes et étrangères).

Ainsi, la solution logicielle et matérielle bio2b BioTime est conçue pour créer un système de suivi et d'enregistrement du temps de travail réel du personnel. Il fournit également à la direction des informations opérationnelles sur les employés absents. La solution se compose du complexe logiciel et matériel BioTime (équipements pour l'authentification biométrique, un serveur pour le stockage des comptes et une base de données d'événements, logiciel pour enregistrer l'arrivée/le départ des employés, génération automatique des rapports et leur diffusion) et un ensemble de services ( fourniture et configuration des équipements et logiciels, systèmes de support, formation des utilisateurs et des administrateurs système).

Travaux Biotime de la manière suivante. Un PC avec un scanner biométrique et un logiciel client est installé au point de contrôle. En venant travailler, le salarié pose son doigt sur la vitre du scanner d'authentification biométrique. Le système identifie le travailleur en fonction de son compte dans la base de données et enregistre l'événement. À la fin de la journée de travail, une procédure similaire est suivie. Le processus de numérisation et de reconnaissance prend 1-2 s. En plus d'un PC sur les sites d'authentification, d'un serveur de base de données et du logiciel BioTime, le complexe comprend des scanners d'empreintes digitales biométriques U-Match Book ou U-Match Mouse de BioLink Technologies (http://www.biolink.ru), certifiés par le Commission technique d'État et norme d'État de la Fédération de Russie . A noter que ces appareils ont des fonctions de protection contre les mannequins et les doigts "morts".

Une autre solution, bio2b BioVault, est un système logiciel et matériel de protection des informations confidentielles stockées sur un PC contre tout accès non autorisé (utilisation, altération, vol). Il combine les technologies d'authentification biométrique des utilisateurs par empreintes digitales et un logiciel de cryptage des informations. Le complexe comprend des scanners d'empreintes digitales BioLink U-Match Book ou BioLink U-Match Mouse, le logiciel client BioLink Authentication Center pour authentifier les utilisateurs lors de la connexion à un réseau Microsoft Windows (Windows NT/2000, les domaines Active Directory sont pris en charge) et Novell NetWare, ainsi en tant que système de cryptage des informations confidentielles de la société BioVault SecurIT (http://www.securit.ru). Ce dernier vous permet de créer et d'utiliser des lecteurs logiques protégés, qui sont des fichiers conteneurs spéciaux sur un disque dur, amovible ou réseau, où les informations sont stockées sous forme cryptée et ne sont pas accessibles aux personnes extérieures même si le lecteur ou l'ordinateur est retiré.