Krađa identiteta sve je veća briga u društvu - prema američkoj Saveznoj komisiji za trgovinu, milijuni su žrtve krađe identiteta svake godine, a "krađa identiteta" postala je najčešća pritužba potrošača. U digitalnom dobu tradicionalne metode provjere autentičnosti poput lozinki i osobnih iskaznica više nisu dovoljne za borbu protiv krađe identiteta i osiguranje sigurnosti. "Surogat prikaze" osobe lako je negdje zaboraviti, izgubiti, pogoditi, ukrasti ili prenijeti.

Biometrijski sustavi prepoznaju ljude na temelju njihovih anatomskih obilježja (otisci prstiju, slika lica, uzorak linije dlana, šarenica, glas) ili osobina ponašanja (potpisi, hod). Budući da su te osobine fizički povezane s korisnikom, biometrijsko prepoznavanje je pouzdano kao mehanizam koji osigurava da samo oni s potrebnim ovlastima mogu ući u zgradu, pristupiti računalnom sustavu ili prijeći državnu granicu. Biometrijski sustavi također imaju jedinstvene prednosti - ne dopuštaju opoziv izvršene transakcije i omogućuju određivanje kada pojedinac koristi nekoliko identiteta (na primjer, putovnica) na različita imena. Dakle, pravilnom implementacijom u odgovarajuće aplikacije, biometrijski sustavi pružaju visoku razinu sigurnosti.

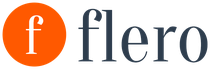

Agencije za provođenje zakona koriste biometrijsku autentifikaciju otiska prsta u svojim istragama više od jednog stoljeća, a posljednjih desetljeća došlo je do brzog porasta usvajanja biometrijskih sustava prepoznavanja u vladinim i komercijalnim organizacijama diljem svijeta. Na sl. 1 prikazuje neke primjere. Iako su mnoge od ovih implementacija vrlo uspješne, postoji zabrinutost zbog nesigurnosti biometrijskih sustava i mogućih povreda privatnosti zbog neovlaštenog objavljivanja pohranjenih biometrijskih podataka korisnika. Kao i svaki drugi mehanizam provjere autentičnosti, biometrijski sustav može zaobići iskusni prevarant s dovoljno vremena i resursa. Važno je odagnati ove strahove kako bi se steklo povjerenje javnosti u biometrijske tehnologije.

Princip rada biometrijskog sustava

Biometrijski sustav u fazi registracije bilježi uzorak korisnikove biometrijske osobine pomoću senzora – na primjer, snima lice na kameri. Zatim iz biometrijski uzorak izdvajaju se pojedinačne značajke - na primjer, sitnice (mali detalji linija prstiju) - pomoću softverskog algoritma za izdvajanje značajki (feature extractor). Sustav pohranjuje izdvojene osobine kao predložak u bazu podataka zajedno s drugim identifikatorima kao što su ime ili identifikacijski broj. Za provjeru autentičnosti, korisnik daje drugi biometrijski uzorak senzoru. Osobine izvučene iz njega su upit koji sustav uspoređuje s deklariranim predloškom osobnosti pomoću algoritma za podudaranje. Vraća rezultat podudaranja koji pokazuje stupanj sličnosti između predloška i upita. Sustav prihvaća prijavu samo ako rezultat podudaranja premašuje unaprijed definirani prag.

Ranjivosti biometrijskih sustava

Biometrijski sustav osjetljiv je na dvije vrste grešaka (slika 2). Kada sustav ne prepozna legitimnog korisnika, dolazi do uskraćivanja usluge, a kada je lažnjak pogrešno identificiran kao ovlašteni korisnik, kaže se da se radi o upadu. Mnogo je takvih propusta. moguci uzroci, mogu se podijeliti na prirodna ograničenja i zlonamjerne napade.

prirodne granice

|

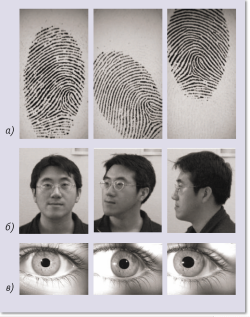

Za razliku od sustava provjere autentičnosti lozinke koji zahtijevaju točno podudaranje između dva alfanumerička niza, biometrijski sustav provjere autentičnosti oslanja se na stupanj sličnosti između dva biometrijska uzorka, a budući da su pojedinačni biometrijski uzorci dobiveni tijekom registracije i provjere autentičnosti rijetko identični, kao što je prikazano u riži. 3, biometrijski sustav može napraviti dvije vrste pogrešaka pri autentifikaciji. Lažna nepodudarnost događa se kada dva uzorka iste osobe imaju malu sličnost i sustav ih ne može usporediti. Do lažnog podudaranja dolazi kada dva uzorka različitih pojedinaca imaju veliku sličnost, a sustav ih netočno proglasi podudaranjem. Lažna nepodudarnost dovodi do uskraćivanja usluge za legitimnog korisnika, dok lažna podudarnost može dovesti do upada prevaranta. Budući da on ne treba koristiti nikakve posebne mjere da prevari sustav, takav se upad naziva napadom bez napora. Velik dio istraživanja biometrije u proteklih pedeset godina bio je usmjeren na poboljšanje točnosti autentifikacije - na smanjenje lažnih nepodudarnosti i podudaranja.

Napadi uljeza

Biometrijski sustav također može zakazati kao rezultat zlonamjerne manipulacije, koja se može izvesti putem insajdera, poput administratora sustava, ili izravnim napadom na infrastrukturu sustava. Napadač može zaobići biometrijski sustav dogovaranjem (ili prisiljavanjem) insajdera ili iskorištavanjem njihove nepažnje (na primjer, neodjavom nakon dovršetka transakcije) ili lažnim manipuliranjem registracije i postupaka rukovanja iznimkama koji su izvorno dizajnirani za pomoć ovlaštenim korisnicima. Vanjski napadači također mogu prouzročiti neispravnost biometrijskog sustava izravnim napadima na korisničko sučelje (senzor), izdvajanje značajki ili podudaranje modula ili veze između modula ili baze predložaka.

Primjeri napada koji ciljaju module sustava i njihove međusobne veze su trojanci, napadi čovjek u sredini i napadi ponavljanja. Budući da je većina ovih napada također primjenjiva na sustave provjere autentičnosti lozinkom, postoji niz protumjera kao što su kriptografija, označavanje vremena i uzajamna autentifikacija koje mogu spriječiti ili minimizirati učinak takvih upada.

Dvije ozbiljne ranjivosti koje zaslužuju posebnu pozornost u kontekstu biometrijske autentifikacije su napadi lažiranja korisničkog sučelja i curenje baze podataka predložaka. Ova dva napada imaju ozbiljan negativan utjecaj na sigurnost biometrijskog sustava.

Napad krivotvorenja sastoji se od pružanja lažne biometrijske značajke koja nije izvedena iz žive osobe: prst od plastelina, snimka ili maska lica, pravi odsječeni prst legitimnog korisnika.

Temeljno načelo biometrijske autentifikacije je da, iako same biometrijske značajke nisu tajne (možete potajno dobiti fotografiju lica osobe ili otisak prsta s predmeta ili površine), sustav je ipak siguran, jer je značajka fizički povezana živom korisniku. Uspješni spoofing napadi krše ovu osnovnu pretpostavku, čime ozbiljno ugrožavaju sigurnost sustava.

Istraživači su predložili mnoge metode za određivanje životnog stanja. Na primjer, provjerom fizioloških karakteristika prstiju ili promatranjem nevoljnih čimbenika kao što je treptanje, može se potvrditi da biometrijska značajka koju je zabilježio senzor zapravo pripada živoj osobi.

|

Curenje baze podataka predloška je situacija u kojoj informacije o predlošku legitimnog korisnika postaju dostupne napadaču. To povećava rizik od krivotvorenja, jer napadaču postaje lakše obnoviti biometrijski uzorak jednostavnim obrnutim inženjeringom predloška (slika 4). Za razliku od lozinki i fizičkih ID-ova, ukradeni predložak ne može se jednostavno zamijeniti novim jer biometrija postoji u jednoj kopiji. Ukradeni biometrijski predlošci također se mogu koristiti u vanjske svrhe - na primjer, za tajno špijuniranje osobe u raznim sustavima ili za dobivanje privatnih podataka o njezinu zdravlju.

Sigurnost biometrijskog predloška

Najvažniji čimbenik u smanjenju sigurnosnih rizika i kršenja privatnosti povezanih s biometrijskim sustavima je zaštita biometrijskih predložaka pohranjenih u bazi podataka sustava. Dok se ovi rizici mogu donekle ublažiti decentraliziranim pohranjivanjem predložaka, primjerice na pametnoj kartici koju nosi korisnik, takva rješenja nisu praktična u sustavima kao što su US-VISIT i Aadhaar koji zahtijevaju deduplikaciju.

Danas postoje mnoge metode zaštite lozinki (uključujući enkripciju, hashiranje i generiranje ključeva), ali one se temelje na pretpostavci da su lozinke koje korisnik unosi tijekom faze registracije i provjere autentičnosti identične.

Sigurnosni zahtjevi predloška

Glavna poteškoća u dizajniranju sigurnosnih shema biometrijskih predložaka je postizanje prihvatljivog kompromisa između tri zahtjeva.

Nepovratnost. Napadaču bi trebalo biti teško izračunati biometrijske značajke iz pohranjenog predloška ili stvoriti fizičke krivotvorine biometrijskih značajki.

Razlikovanje. Sigurnosna shema predloška ne smije degradirati točnost autentifikacije biometrijskog sustava.

Otkazljivost. Trebalo bi biti moguće stvoriti nekoliko sigurnih predložaka iz istih biometrijskih podataka koji se ne mogu povezati s tim podacima. Ovo svojstvo ne samo da omogućuje biometrijskom sustavu opoziv i izdavanje novih biometrijskih predložaka u slučaju ugrožavanja baze podataka, već također sprječava unakrsno podudaranje između baza podataka, čime se održava privatnost korisničkih podataka.

Metode zaštite šablona

Postoje dva generalni principi zaštita biometrijskih predložaka: transformacija biometrijskih obilježja i biometrijski kriptosustavi.

Kada transformacije biometrijskih obilježja(Sl. 5, a) zaštićeni predložak dobiva se primjenom funkcije nepovratne transformacije na izvorni predložak. Takva se transformacija obično temelji na individualnim karakteristikama korisnika. Tijekom procesa provjere autentičnosti, sustav primjenjuje istu funkciju transformacije na zahtjev, a podudaranje se odvija za transformirani uzorak.

Biometrijski kriptosustavi(Sl. 5, b) pohranjuju samo dio informacija dobivenih iz biometrijskog predloška - taj se dio naziva sigurnom skicom. Iako sam po sebi nije dovoljan za vraćanje izvornog predloška, još uvijek sadrži potrebnu količinu podataka za vraćanje predloška u prisutnosti drugog biometrijskog uzorka sličnog onom dobivenom tijekom registracije.

Sigurna sličica obično se dobiva povezivanjem biometrijskog predloška s kriptografskim ključem, no sigurna sličica nije isto što i biometrijski predložak šifriran standardnim metodama. U konvencionalnoj kriptografiji, šifrirani predložak i ključ za dešifriranje dvije su različite cjeline, a predložak je siguran samo ako je siguran i ključ. U sigurnom predlošku, i biometrijski predložak i kriptografski ključ su kapsulirani u isto vrijeme. Ni ključ ni predložak ne mogu se vratiti samo sa zaštićenom sličicom. Kada se sustavu prikaže biometrijski zahtjev dovoljno sličan predlošku, on može oporaviti i izvorni predložak i kripto ključ koristeći standardne tehnike otkrivanja pogrešaka.

Istraživači su predložili dvije glavne metode za generiranje sigurne skice: fuzzy commitment i fuzzy vault. Prvi se može koristiti za osiguranje biometrijskih predložaka predstavljenih kao binarni nizovi fiksne duljine. Drugi je koristan za zaštitu uzoraka predstavljenih kao skup točaka.

Za i protiv

Biometrijska transformacija osobina i biometrijski kriptosustavi imaju svoje prednosti i nedostatke.

Mapiranje u shemi transformacije obilježja često se događa izravno, a čak je moguće razviti funkcije transformacije koje ne mijenjaju karakteristike izvornog prostora obilježja. Međutim, može biti teško stvoriti uspješnu transformacijsku funkciju koja je nepovratna i tolerantna na neizbježne promjene biometrijskih značajki korisnika tijekom vremena.

Iako postoje metode za generiranje sigurnih sličica koje se temelje na načelima informacijske teorije za biometrijske sustave, izazov je predstaviti te biometrijske značajke u standardiziranim formatima podataka kao što su binarni nizovi i točkasti uzorci. Stoga je jedna od aktualnih tema istraživanja razvoj algoritama koji pretvaraju izvorni biometrijski predložak u takve formate bez gubitka značajnih informacija.

Metode neizrazite predanosti i neizrazitog trezora također imaju druga ograničenja, uključujući nemogućnost generiranja mnogo nepovezanih predložaka iz istog skupa biometrijskih podataka. Jedan od mogućih načina za prevladavanje ovog problema je primjena funkcije transformacije osobina na biometrijski predložak prije nego što ga osigura biometrijski kriptosustav. Biometrijski kriptosustavi koji kombiniraju transformaciju sa sigurnim stvaranjem minijatura nazivaju se hibridni.

Zagonetka privatnosti

Neraskidiva veza između korisnika i njihovih biometrijskih značajki izaziva opravdanu zabrinutost zbog mogućnosti otkrivanja osobnih podataka. Konkretno, poznavanje informacija o biometrijskim predlošcima pohranjenim u bazi podataka može se koristiti za kompromitiranje osobnih podataka o korisniku. Sheme zaštite predložaka mogu donekle ublažiti ovu prijetnju, ali mnoga složena pitanja privatnosti leže izvan dosega biometrijskih tehnologija. Tko je vlasnik podataka - pojedinac ili pružatelji usluga? Je li uporaba biometrije u skladu sa sigurnosnim potrebama svakog pojedinog slučaja? Na primjer, treba li otisak prsta biti potreban kada se kupuje hamburger u restoranu brze hrane ili kada se pristupa komercijalnoj web stranici? Koji je najbolji kompromis između sigurnosti aplikacije i privatnosti? Na primjer, treba li vladama, tvrtkama i drugima dopustiti korištenje nadzornih kamera na javnim mjestima za tajno praćenje legitimnih aktivnosti korisnika?

Do danas ne postoje uspješna praktična rješenja za takva pitanja.

Biometrijsko prepoznavanje pruža jaču autentifikaciju korisnika od lozinki i identifikacijskih dokumenata i jedini je način otkrivanja varalica. Iako biometrijski sustavi nisu potpuno sigurni, istraživači su napravili značajan napredak u prepoznavanju ranjivosti i razvoju protumjera. Novi algoritmi za zaštitu biometrijskih predložaka djelomično rješavaju pitanja sigurnosti sustava i privatnosti korisničkih podataka, ali bit će potrebna dodatna poboljšanja prije nego što takve metode budu spremne za aplikacije u stvarnom svijetu.

Anil Jane([e-mail zaštićen]) je profesor na Odsjeku za računalne znanosti i inženjerski dizajn na Sveučilištu Michigan, Kartik Nandakumar([e-mail zaštićen]) je istraživač na Singapurskom institutu za istraživanje infokomunikacija.

Anil K. Jain, Kathik Nandakumar, Biometrijska autentifikacija: Sigurnost sustava i privatnost korisnika. IEEE Computer, studeni 2012., IEEE Computer Society. Sva prava pridržana. Ponovno tiskano uz dopuštenje.

Biometrijski podaci su fiziološka i biološka svojstva osobe na temelju kojih je moguće utvrditi njezin identitet. Koriste se već jako dugo u raznim područjima života, pa tako iu svakodnevnom životu (poznatu osobu prepoznajemo po glasu, hodu, licu itd.). Razvojem informacijske tehnologije počela se uvoditi biometrija za identifikaciju korisnika u ovom području. Sada možemo otključati pametni telefon otiskom prsta umjesto unosa lozinke na tipkovnici, upravljati uređajima u sustavu pametne kuće itd. U sustavima pristupa informacijama biometrijske tehnologije imaju značajnu prednost u odnosu na druge metode. Za razliku od lozinke koju osoba može nekome reći ili zaboraviti, kao i kartica koje se mogu izgubiti ili kopirati, biometrijski podaci jedinstveno identificiraju samu osobu.

Svi sustavi zaštite i kontroliranog pristupa mogu se podijeliti u tri skupine:

- Zaštita lozinkom. U tom slučaju korisnik mora dati tajni PIN ili lozinku.

- Ključevi. Podrazumijeva fizički nositelj tajnog ključa kojeg korisnik mora predočiti sustavu. Često se u tu svrhu koristi plastična kartica s magnetskom trakom.

- biometrijski podaci. Da bi dobio pristup, korisnik mora predstaviti parametar koji je dio njega. Ovakvim sustavom identifikacije ogoljena je sama ličnost, odnosno njezine individualne karakteristike. Na primjer, šarenica oka, otisci prstiju, linije na dlanu itd.

Biometrijski podaci vrlo su zgodan način za autentifikaciju ljudi jer se ne mogu zaboraviti ili izgubiti. Istodobno je osiguran dovoljno visok stupanj zaštite podataka, jer ih je vrlo teško krivotvoriti.

Sve biometrijske metode autentifikacije dijele se u dvije klase. To su statističke metode temeljene na fiziološkim karakteristikama osobe koje su u svakome od nas prisutne cijeli život, ne mogu se izgubiti, kopirati ili ukrasti. Druga klasa su dinamičke metode. Temelje se na karakteristikama ponašanja ljudi (to su, u pravilu, podsvjesni pokreti u procesu ponavljanja ili reprodukcije određene svakodnevne radnje).

Statističke metode:

Autentifikacija otiskom prsta

Ova metoda autentifikacije najčešća je biometrijska tehnologija. Kako bi se izvršila identifikacija, koristi se jedinstvenost uzorka na prstima. Ispis koji se dobije pomoću skenera pretvara se u digitalni kod i uspoređuje s ranije unesenim skupovima standarda. Ova metoda ima prednosti kao što su jednostavnost korištenja i pouzdanost.

Za dobivanje podataka o otisku prsta koriste se posebni skeneri. Za jasan elektronički prikaz crteža potrebne su specifične metode, jer otisak prsta ima vrlo mala veličina, što otežava dobivanje dobro definiranih papilarnih uzoraka.

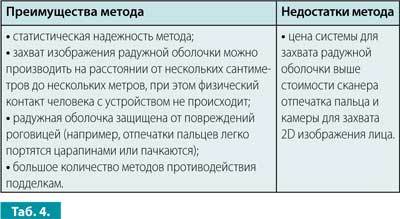

Provjera autentičnosti šarenice

Ova tehnologija biometrijske provjere identiteta koristi jedinstvenost značajki i karakteristika šarenice ljudskog oka. Šarenica je tanka pomična dijafragma oka kod kralježnjaka s rupom (zjenicom) u sredini. Iris se formira prije rođenja osobe i ostaje nepromijenjen cijeli život. Njegov uzorak je vrlo složen, zahvaljujući kojem je moguće odabrati oko 200 točaka, koje pružaju visok stupanj pouzdanosti autentifikacije (60-70 točaka koristi se za prepoznavanje otiska prsta).

Ova tehnologija učinkovit jer, za razliku od mrežnice koja se može mijenjati, šarenica ostaje ista cijeli život. Štoviše, ne postoje dva potpuno identična crteža na irisu, čak ni kod blizanaca.

Autentikacija mrežnice

Ova metoda provjere autentičnosti počela se uvoditi u praksu 50-ih godina prošlog stoljeća. U tom je razdoblju utvrđena jedinstvenost uzorka krvnih žila fundusa. Infracrveno svjetlo se koristi za skeniranje mrežnice. Trenutno se ova metoda koristi puno rjeđe, jer je prilično komplicirana i izaziva nelagodu kod osobe čiji se podaci identificiraju. Osim toga, kao što je gore spomenuto, istraživači su otkrili da je mrežnica sklona promjenama različita razdobljaživot.

Provjera autentičnosti geometrije ruke

Za provjeru autentičnosti ovog dijela tijela potrebno je koristiti nekoliko karakteristika: krivulje prstiju, njihovu debljinu i duljinu, razmak između zglobova i strukturu kostiju.

Toliki broj parametara mora se uzeti u obzir zbog činjenice da pojedinačno nisu jedinstveni. Nedostatak ove metode je što modrice i otekline tkiva mogu značajno narušiti izvornu strukturu, a bolest poput "artritisa" može uvelike ometati skeniranje. Pouzdanost ove metode autentifikacije usporediva je s metodom identifikacije otiskom prsta.

Autentifikacija geometrije lica

Ova metoda je prilično česta. Izrada trodimenzionalne slike lica sastoji se od odabira kontura očiju, usana, nosa, obrva i drugih elemenata lica, kao i izračunavanja udaljenosti između njih. Da biste odredili jedinstveni predložak koji odgovara određenoj osobi, potrebno vam je od 12 do 40 karakterističnih elemenata. Ovdje je važno da predložak može uzeti u obzir mnogo različitih varijacija slike u slučaju promjena osvjetljenja, položaja i izraza lica.

Dinamičke metode:

Ova je biometrijska metoda vrlo jednostavna za korištenje. Za njegovu implementaciju nije potrebna skupa oprema, potrebni su samo mikrofon i zvučna kartica. Postoji mnogo načina za konstruiranje glasovnih uzoraka: kombinacije frekvencije i statističkih karakteristika glasa, modulacije, intonacije, visine i drugih.

Glavni nedostatak glasovne autentifikacije je njena niska točnost. Na primjer, sustav možda neće prepoznati osobu s promuklim glasom zbog prehlade. Također kamen spoticanja u korištenju ove metode je moguća različitost glasa jedne osobe. Uostalom, glas se mijenja ovisno o dobi, raspoloženju, zdravstvenom stanju i pod utjecajem mnogih drugih čimbenika. Zbog mogućnosti netočnosti i pogrešaka, metoda se koristi za kontrolu pristupa u prostorijama gdje je potrebna srednja razina sigurnosti, npr. u informatičkim razredima.

Provjera autentičnosti rukopisa

Metoda biometrijske provjere autentičnosti rukopisa temelji se na jedinstvenom pokretu ruke osobe u trenutku potpisivanja dokumenata. Za spremanje potpisa koriste se posebne olovke ili površine osjetljive na pritisak. Za provjeru autentičnosti ovom metodom potreban je potpis osobe. Predložak se izrađuje ovisno o potrebnoj razini zaštite. U pravilu se potpis obrađuje na jedan od dva načina: ili se analizira sam fragment, kada se utvrđuje stupanj podudarnosti dviju slika, ili dinamičke karakteristike pisma, za to se uspoređuju njegovi vremenski i statistički parametri.

Osim toga, koristi se i kombinirani biometrijski sustav autentifikacije. U ovom slučaju kombinira se nekoliko vrsta biometrijskih tehnologija koje omogućuju istodobno uzimanje u obzir različitih karakteristika osobe. Na primjer, provjera autentičnosti otiska prsta može se kombinirati sa skeniranjem ruke. Ova metoda je pouzdanija u smislu mogućnosti krivotvorenja.

Biometrijski sustavi budućnosti

Trenutno se razvija niz biometrijskih sustava koji na prvi pogled izgledaju nerealno. To je korištenje mirisa ljudskog tijela, hoda i otiska čovjeka (utvrđeno je da se bosa noga može identificirati u 99,6% slučajeva), brzina i ritam pritiska na tipke pri upisivanju računalne lozinke. (ovo može povećati pouzdanost autorizacije), vene na ruci, oblik ušiju i nosa, konture i područja potpore ljudskih leđa i još mnogo toga. Ostaje nejasno kako takve karakteristike mogu osigurati točnost u autorizaciji, ali je vjerojatno da će doći vrijeme i da ćemo ih već koristiti u Svakidašnjica.

Postoji širok izbor metoda identifikacije, a mnoge od njih su široko korištene u komercijalne svrhe. Do danas se najčešće tehnologije verifikacije i identifikacije temelje na korištenju lozinki i osobnih identifikatora (osobni identifikacijski broj - PIN) ili dokumenata kao što su putovnica, vozačka dozvola. Međutim, takvi sustavi su previše ranjivi i lako mogu biti pogođeni krivotvorinama, krađama i drugim čimbenicima. Stoga su sve veći interes biometrijske metode identifikacije koje omogućuju određivanje osobnosti osobe prema njezinim fiziološkim karakteristikama prepoznavanjem prema unaprijed pohranjenim uzorcima.

Spektar problema koji se mogu riješiti pomoću novih tehnologija iznimno je širok:

- spriječiti ulazak uljeza u zaštićene prostore i prostore krivotvorenjem, krađom dokumenata, kartica, lozinki;

- ograničiti pristup informacijama i osigurati osobnu odgovornost za njihovu sigurnost;

- osigurati pristup odgovornim objektima samo ovlaštenim stručnjacima;

- proces prepoznavanja, zbog intuitivnosti softverskog i hardverskog sučelja, razumljiv je i dostupan osobama bilo koje dobi i ne poznaje jezične barijere;

- izbjegavajte režijske troškove povezane s radom sustava kontrole pristupa (kartice, ključevi);

- eliminirati neugodnosti povezane s gubitkom, oštećenjem ili elementarnim zaboravljanjem ključeva, kartica, lozinki;

- organizirati evidenciju pristupa i prisutnosti zaposlenika.

Osim toga, važan čimbenik pouzdanosti je da je potpuno neovisan o korisniku. Kada koristite zaštitu lozinkom, osoba može koristiti kratki ključna riječ ili držite komad papira sa savjetom ispod tipkovnice računala. Prilikom korištenja hardverskih ključeva, beskrupulozni korisnik neće strogo nadzirati svoj token, zbog čega bi uređaj mogao pasti u ruke napadača. U biometrijskim sustavima ništa ne ovisi o osobi. Drugi faktor koji pozitivno utječe na pouzdanost biometrijskih sustava je jednostavnost identifikacije za korisnika. Činjenica je da, primjerice, skeniranje otiska prsta zahtjeva manje posla od osobe nego unos lozinke. Stoga se ovaj postupak može provesti ne samo prije početka rada, već i tijekom njegovog izvođenja, što, naravno, povećava pouzdanost zaštite. Posebno relevantno u ovom slučaju je korištenje skenera u kombinaciji s računalnim uređajima. Tako, na primjer, postoje miševi, pri korištenju kojih palac Korisnik uvijek leži na skeneru. Dakle, sustav može stalno provoditi identifikaciju, a osoba ne samo da neće prestati raditi, već neće uopće ništa primijetiti. NA moderni svijet Nažalost, gotovo sve je na prodaju, uključujući i pristup povjerljivim informacijama. Štoviše, osoba koja je prenijela identifikacijske podatke napadaču ne riskira praktički ništa. Za lozinku možete reći da je pokupljena, ali za pametnu karticu da vam je izvučena iz džepa. U slučaju korištenja biometrijske zaštite, ova situacija se više neće događati.

Odabir industrija koje najviše obećavaju za uvođenje biometrije, sa stajališta analitičara, ovisi prvenstveno o kombinaciji dva parametra: sigurnosti (ili sigurnosti) i prikladnosti korištenja ovog određenog sredstva kontrole ili zaštite. Glavno mjesto u pogledu usklađenosti s ovim parametrima, bez sumnje, zauzimaju financijski i industrijski sektori, državne i vojne institucije, medicinska i zrakoplovna industrija te zatvoreni strateški objekti. Za ovu skupinu korisnika biometrijskih sigurnosnih sustava prije svega je važno spriječiti neovlaštenog korisnika iz redova svojih zaposlenika da izvede radnju koja za njega nije ovlaštena, a također je važno stalno potvrđivati autorstvo svake radnje. Suvremeni sigurnosni sustav više ne može bez ne samo uobičajenih sredstava koja jamče sigurnost objekta, već ni bez biometrije. Biometrijske tehnologije također se koriste za kontrolu pristupa u računalnim, mrežnim sustavima, raznim pohranama informacija, bankama podataka itd.

Biometrijske metode informacijske sigurnosti svake godine postaju sve relevantnije. Razvojem tehnologije: skenera, foto i video kamera širi se spektar zadataka koji se rješavaju pomoću biometrije, a korištenje biometrijskih metoda postaje sve popularnije. Na primjer, banke, kreditne i druge financijske institucije svojim klijentima služe kao simbol pouzdanosti i povjerenja. Kako bi ispunile ta očekivanja, financijske institucije sve više obraćaju pozornost na identifikaciju korisnika i osoblja, aktivno koristeći biometrijske tehnologije. Neke mogućnosti korištenja biometrijskih metoda:

- pouzdanu identifikaciju korisnika raznih financijskih usluga, uklj. online i mobilno (prevladava identifikacija otiskom prsta, aktivno se razvijaju tehnologije prepoznavanja na temelju uzorka vena na dlanu i prstu te glasovna identifikacija korisnika koji pristupaju pozivnim centrima);

- sprječavanje prijevara i prijevara s kreditnim i debitnim karticama i drugim instrumentima plaćanja (zamjena PIN koda prepoznavanjem biometrijskih parametara koji se ne mogu ukrasti, „proviriti“, klonirati);

- poboljšanje kvalitete usluge i njezine udobnosti (biometrijski bankomati);

- kontrola fizičkog pristupa zgradama i prostorijama banaka, kao i depozitnim ćelijama, sefovima, trezorima (s mogućnošću biometrijske identifikacije kako djelatnika banke tako i klijenta-korisnika ćelije);

- zaštita informacijskih sustava i resursa bankovnih i drugih kreditnih institucija.

4.2. Biometrijski informacijski sigurnosni sustavi

Biometrijski informacijski sigurnosni sustavi su sustavi kontrole pristupa temeljeni na identifikaciji i autentifikaciji osobe prema biološkim karakteristikama, kao što su struktura DNK, uzorak šarenice, mrežnica, geometrija lica i mapa temperature, otisak prsta, geometrija dlana. Također, ove metode ljudske autentifikacije nazivaju se statističkim metodama, jer se temelje na fiziološkim karakteristikama osobe, prisutne od rođenja do smrti, koje su s njom cijeli život, a koje se ne mogu izgubiti ili ukrasti. Često se koriste jedinstvene dinamičke metode biometrijske autentifikacije - potpis, rukopis tipkovnice, glas i hod, koje se temelje na karakteristikama ponašanja ljudi.

Koncept "biometrije" pojavio se krajem devetnaestog stoljeća. Razvojem tehnologija za prepoznavanje uzoraka po različitim biometrijskim karakteristikama počelo se baviti dosta davno, početak je položen 60-ih godina prošlog stoljeća. Naši su sunarodnjaci postigli značajan napredak u razvoju teorijskih temelja ovih tehnologija. Međutim, praktični rezultati postignuti su uglavnom na Zapadu i to relativno nedavno. Krajem dvadesetog stoljeća interes za biometriju je značajno porastao zbog činjenice da je snaga modernih računala i poboljšanih algoritama omogućila stvaranje proizvoda koji su po svojim karakteristikama i omjeru postali dostupni i zanimljivi širokom krugu korisnika. Grana znanosti našla je svoju primjenu u razvoju novih sigurnosnih tehnologija. Na primjer, biometrijski sustav može kontrolirati pristup informacijama i pohranu u bankama, može se koristiti u poduzećima koja obrađuju vrijedne informacije za zaštitu računala, komunikacija itd.

Bit biometrijskih sustava svodi se na korištenje računalnih sustava za identifikaciju osobe pomoću jedinstvenog genetskog koda osobe. Biometrijski sigurnosni sustavi omogućuju automatsko prepoznavanje osobe prema njenim fiziološkim ili bihevioralnim karakteristikama.

Riža. 4.1.

Opis rada biometrijskih sustava:

Svi biometrijski sustavi rade na isti način. Prvo se odvija proces snimanja, nakon čega sustav pamti uzorak biometrijske karakteristike. Neki biometrijski sustavi uzimaju više uzoraka kako bi uhvatili detaljnije biometrijske karakteristike. Primljene informacije se obrađuju i pretvaraju u matematički kod. Biometrijski informacijski sigurnosni sustavi koriste biometrijske metode za identifikaciju i autentifikaciju korisnika. Identifikacija biometrijskim sustavom odvija se u četiri faze:

- Registracija identifikatora - informacija o fiziološkoj ili bihevioralnoj karakteristici pretvara se u oblik dostupan računalnoj tehnologiji i unosi u memoriju biometrijskog sustava;

- Ekstrakcija - jedinstvene značajke koje je sustav analizirao izdvajaju se iz novopredstavljenog identifikatora;

- Usporedba - uspoređuju se informacije o novo predstavljenom i prethodno registriranom identifikatoru;

- Odluka - donosi se zaključak o tome odgovara li novopredstavljeni identifikator ili ne.

Zaključak o podudaranju/nepodudaranju identifikatora može se zatim emitirati drugim sustavima (kontrola pristupa, informacijska sigurnost itd.), koji zatim djeluju na temelju primljenih informacija.

Jedna od najvažnijih karakteristika sustava informacijske sigurnosti temeljenih na biometrijskim tehnologijama je visoka pouzdanost, odnosno sposobnost sustava da pouzdano razlikuje biometrijske karakteristike koje pripadaju razliciti ljudi, i pouzdano pronađite podudaranja. U biometriji se ti parametri nazivaju pogreškom tipa 1 ( predložak . Postoje neki dijelovi lica koji se praktički ne mijenjaju tijekom vremena, to su npr. gornji obrisi očnih duplji, područja oko jagodica i rubovi usta. Većina algoritama razvijenih za biometrijske tehnologije uzimaju u obzir moguće promjene u frizuri osobe, budući da ne koriste područje lica iznad linije kose za analizu. Predložak slike svakog korisnika pohranjuje se u bazi podataka biometrijskog sustava .

Identifikacijski modul prima sliku osobe s video kamere i pretvara je u isti digitalni format u kojem je pohranjen predložak. Rezultirajući podaci uspoređuju se s predloškom pohranjenim u bazi podataka kako bi se utvrdilo odgovaraju li slike jedna drugoj. Stupanj sličnosti potreban za verifikaciju je određeni prag koji se može prilagoditi za različite vrste osoblja, snagu računala, doba dana i niz drugih čimbenika.

Identifikacija može biti u obliku verifikacije, autentifikacije ili prepoznavanja. Provjerom se potvrđuje istovjetnost primljenih podataka i predloška pohranjenog u bazi podataka. Autentikacija - potvrđuje korespondenciju slike primljene s video kamere s jednim od predložaka pohranjenih u bazi podataka. Prilikom prepoznavanja, ako su dobivene karakteristike i jedan od pohranjenih predložaka isti, tada sustav identificira osobu s odgovarajućim predloškom.

4.3. Pregled gotovih rješenja

4.3.1. IKAR Lab: složena forenzička istraživanja govornih fonograma

Hardversko-softverski kompleks IKAR Lab je dizajniran za rješavanje širok raspon zadaće analize zvučnih informacija, koje su tražene u specijaliziranim jedinicama agencija za provođenje zakona, laboratorijima i centrima vještačenje, usluge istraživanja nesreća, centri za istraživanje i obuku. Prva verzija proizvoda objavljena je 1993. i bila je rezultat suradnje između vodećih audio stručnjaka i programera softvera. Specijalizirani softver uključen u kompleks pruža visoka kvaliteta vizualni prikaz fonograma govora. Suvremeni algoritmi glasovne biometrije i snažni alati za automatizaciju svih vrsta ispitivanja fonograma govora omogućuju stručnjacima značajno povećanje pouzdanosti i učinkovitosti ispitivanja. Program SIS II koji je uključen u kompleks ima jedinstvene alate za identifikacijska istraživanja: komparativnu studiju govornika, čiji se glasovni i govorni snimci daju na ispitivanje, te uzorke glasa i govora osumnjičenika. Identifikacijski fonoskopski pregled temelji se na teoriji o jedinstvenosti glasa i govora svake osobe. Anatomski čimbenici: struktura artikulacijskih organa, oblik vokalnog trakta i usne šupljine, kao i vanjski čimbenici: govorne sposobnosti, regionalne značajke, nedostaci itd.

Biometrijski algoritmi i ekspertni moduli omogućuju automatizaciju i formalizaciju mnogih procesa istraživanja fonoskopske identifikacije, kao što su traženje identičnih riječi, traženje identičnih glasova, odabir uspoređivanih zvučnih i melodijskih fragmenata, usporedba govornika po formantima i visini tona, auditivnih i jezičnih vrsta analiza. Rezultati za svaku metodu istraživanja prikazani su kao numerički pokazatelji cjelokupnog rješenja identifikacije.

Program se sastoji od niza modula koji izvode usporedbe jedan na jedan. Modul Formant Comparisons temelji se na pojmu fonetike - formantu, koji označava akustičku karakteristiku govornih zvukova (prvenstveno samoglasnika) povezanu s frekvencijskom razinom glasovnog tona i tvoreći boju zvuka. Proces identifikacije pomoću modula Formant Comparison može se podijeliti u dvije faze: prvo stručnjak traži i odabire referentne zvučne fragmente, a nakon što se prikupe referentni fragmenti za poznate i nepoznate govornike, stručnjak može započeti usporedbu. Modul automatski izračunava unutargovorničku i međugovorničku varijabilnost formanti trajektorija za odabrane zvukove i donosi odluku o pozitivnoj/negativnoj identifikaciji ili neodređenom rezultatu. Modul također omogućuje vizualnu usporedbu distribucije odabranih zvukova na scatterogramu.

Modul "Pitch Comparison" omogućuje vam automatizaciju procesa identifikacije govornika pomoću metode analize melodijskih kontura. Metoda je osmišljena za usporedbu govornih uzoraka na temelju implementacijskih parametara istih tipskih elemenata strukture melodijske konture. Za analizu je osigurano 18 vrsta fragmenata konture i 15 parametara za njihov opis, uključujući vrijednosti minimalne, prosječne, maksimalne, stope promjene visine, kurtoze, kosine itd. Identifikacija ili neodređen rezultat. Svi podaci mogu se izvesti u tekstualno izvješće.

Modul za automatsku identifikaciju omogućuje usporedbu jedan na jedan pomoću algoritama:

- Spektralni format;

- Pitch statistika;

- Mješavina Gaussovih distribucija;

Vjerojatnosti podudarnosti i razlike govornika izračunavaju se ne samo za svaku od metoda, već i za njihovu kombinaciju. Svi rezultati usporedbe govornih signala u dvije datoteke, dobiveni u modulu za automatsku identifikaciju, temelje se na odabiru identifikacijski značajnih obilježja u njima i izračunu mjere blizine između primljenih skupova obilježja i izračunu mjere blizine. dobivenih skupova značajki međusobno. Za svaku vrijednost ove mjere blizine, tijekom perioda obuke modula za automatsku usporedbu, dobivene su vjerojatnosti podudarnosti i različitosti govornika, čiji je govor sadržan u uspoređivanim datotekama. Ove su vjerojatnosti programeri dobili na velikom uzorku fonograma za obuku: deseci tisuća zvučnika, različiti kanali za snimanje, mnoge sesije snimanja, razne vrste govornog materijala. Primjena statističkih podataka na pojedinačni slučaj usporedbe datoteka-datoteka zahtijeva uzimanje u obzir mogućeg raspršenja dobivenih vrijednosti mjere blizine dviju datoteka i odgovarajuće vjerojatnosti podudarnosti/razlike govornika, ovisno o različitim detaljima govorne situacije. Za takve veličine u matematičkoj statistici predlaže se korištenje koncepta intervala pouzdanosti. Modul za automatsku usporedbu prikazuje numeričke rezultate uzimajući u obzir intervale pouzdanosti različitih razina, što korisniku omogućuje da vidi ne samo prosječnu pouzdanost metode, već i najlošiji rezultat dobiven na bazi obuke. Visoku pouzdanost biometrijskog motora koji je razvio STC potvrdili su testovi NIST-a (Nacionalni institut za standarde i tehnologiju).

Vladislav Šarov

Sigurnost je supstanca koju je teško kvantificirati, jer je teško zamisliti klijenta koji žrtvuje vlastitu sigurnost zbog ekonomičnosti. Rast terorističke prijetnje i potreba za poboljšanjem sigurnosnih sustava doveli su do činjenice da je veličina tržišta biometrijske opreme nedavno počela ubrzano rasti - očekuje se da će do 2007. dosegnuti 7 milijardi dolara. biometrijski sustavi neće biti samo komercijalne institucije, već i državne službe i odjeli. Posebna pozornost posvetit će se zračnim lukama, stadionima i drugim objektima koji trebaju sustave masovne kontrole posjetitelja.

Već 2006. godine državljani zemalja EU postat će vlasnici tzv elektronske putovnice- dokumenti izgrađeni na posebnom mikrokrugu, koji sadrže neke od biometrijskih podataka vlasnika (na primjer, informacije o otiscima prstiju, šarenici), kao i srodne civilne podatke (brojevi kartica osiguranja, vozačke dozvole, bankovni računi itd.). Opseg takvih dokumenata gotovo je neograničen: mogu se koristiti kao međunarodne osobne iskaznice, kreditne kartice, zdravstvene iskaznice, police osiguranja, propusnice - popis se nastavlja u nedogled. Predsjednik Ruske Federacije potpisao je 20. rujna 2004. dekret o stvaranju međuresorne skupine koja bi trebala pripremiti uvođenje putovnica s biometrijskim podacima. Rok za pripremu paketa dokumenata dan je prije 1. siječnja 2006. godine.

Ali ako se u svakodnevnom životu još uvijek moramo naviknuti na biometrijske sustave, tada se u nekim područjima biometrija već aktivno koristi nekoliko godina. A jedno od tih područja je računalna sigurnost. Najčešće rješenje temeljeno na biometrijskim tehnologijama je identifikacija (ili verifikacija) biometrijskim karakteristikama u korporativnoj mreži ili prilikom pokretanja radne stanice (PC, prijenosno računalo, itd.).

Biometrijsko prepoznavanje objekta sastoji se u usporedbi fizioloških odn psihološke karakteristike ovog objekta sa svojim karakteristikama pohranjenim u bazi podataka sustava. glavni cilj biometrijske identifikacije je stvoriti sustav registracije koji bi rijetko uskratio pristup legitimnim korisnicima, au isto vrijeme u potpunosti isključio neovlašteni pristup računalnoj pohrani informacija. U usporedbi s lozinkama i karticama, takav sustav pruža mnogo pouzdaniju zaštitu, jer se vlastito tijelo ne može zaboraviti niti izgubiti.

Ako a pričamo o sigurnosti radne stanice, predlošci biometrijskih podataka (na primjer, otisci prstiju) registriranih korisnika pohranjuju se u sigurno skladište izravno na ovoj radnoj stanici. Nakon uspješno provedenog postupka biometrijske identifikacije, korisnik dobiva pristup operativnom sustavu. U slučaju korporativne mreže, svi predlošci biometrijskih podataka svih korisnika mreže pohranjuju se centralno na namjenskom autentifikacijskom poslužitelju. Prilikom ulaska u mrežu, korisnik, prolazeći kroz postupak biometrijske identifikacije, radi izravno sa specijaliziranim poslužiteljem, na kojem se provjeravaju dostavljeni identifikatori. Dodjela zasebnog biometrijskog autentifikacijskog poslužitelja u korporativnoj mrežnoj strukturi omogućuje izgradnju skalabilnih mrežnih rješenja i pohranjivanje povjerljivih informacija na takvom poslužitelju, kojem će pristup biti omogućen samo putem biometrijske identifikacijske značajke vlasnika informacija.

Kod izgradnje korporativnih rješenja nerijetko se, osim ulaska u mrežu, postupci biometrijske provjere integriraju u druge programe koji se koriste u tvrtki, primjerice u sustave upravljanja poduzećem, razne uredske aplikacije, korporativni softver itd. Ovim pristupom, podaci svih korisnika potrebni za identifikaciju centralno se pohranjuju na autentifikacijski server, a sam korisnik je oslobođen potrebe da pamti lozinke za sve programe koje koristi ili da stalno nosi razne kartice sa sobom.

Osim toga, prilično su rašireni alati za kriptografsku zaštitu u kojima je pristup ključevima za šifriranje omogućen tek nakon biometrijske identifikacije njihovog vlasnika. Treba napomenuti da u području računalne sigurnosti korišteni predložak biometrijske karakteristike u pravilu prolazi jednosmjernu transformaciju, tj. nemoguće je iz njega vratiti otisak prsta ili šarenicu obrnutim postupkom.

Metode provjere autentičnosti

Kao što znate, autentifikacija podrazumijeva autentifikaciju subjekta, što u principu može biti ne samo osoba, već i softverski proces. Općenito govoreći, autentifikacija pojedinaca moguća je prikazivanjem informacija pohranjenih u različitim oblicima. Autentifikacija vam omogućuje razumno i pouzdano razlikovanje prava pristupa informacijama koje su u zajedničkoj uporabi. Međutim, s druge strane, postoji problem osiguranja cjelovitosti i pouzdanosti tih informacija. Korisnik mora biti siguran da informacijama pristupa iz pouzdanog izvora i da te informacije nisu mijenjane bez odgovarajućeg ovlaštenja. Pretraživanje podudaranja jedan na jedan (jedan atribut) obično se naziva provjera. Karakterizira ga velika brzina i nameće minimalne zahtjeve za računalnu snagu računala. Pretraživanje jedan prema više naziva se identifikacija.

Biometrijske tehnologije autentifikacije mogu se podijeliti u dvije široke kategorije - fiziološke i psihološke. U prvu spadaju metode koje se temelje na fiziološkim (statičkim) karakteristikama osobe, odnosno integralnoj, jedinstvenoj osobini koja mu je dana od rođenja. Analizira značajke kao što su crte lica, struktura oka (mrežnica ili šarenica), parametri prstiju (papilarne linije, reljef, duljina zglobova itd.), dlan (njegov otisak ili topografija), oblik šake, uzorak vena na zapešću ili toplinski slika.

U skupinu psiholoških metoda spadaju tzv. dinamičke metode, koje se temelje na bihevioralnim (dinamičkim) karakteristikama osobe. Drugim riječima, oni koriste značajke karakteristične za podsvjesne pokrete u procesu reprodukcije radnje. Ove karakteristike uključuju glas osobe, značajke njegovog potpisa, dinamičke parametre slova, značajke unosa teksta s tipkovnice itd.

Svaki biometrijski sustav omogućuje prepoznavanje određenog uzorka i utvrđivanje autentičnosti specifičnih fizioloških ili bihevioralnih karakteristika korisnika. Logično, biometrijski sustav (slika 1) može se podijeliti u dva modula: registraciju i identifikaciju. Registracijski modul odgovoran je za to da sustav nauči identificirati određenu osobu. U fazi registracije, biometrijski senzori skeniraju njegove potrebne fiziološke ili bihevioralne karakteristike, stvarajući njihov digitalni prikaz. Poseban modul obrađuje ovaj prikaz kako bi izdvojio karakteristične značajke i generirao kompaktniji i izražajniji prikaz, koji se naziva predložak. Za prikaz ovakvog lica karakteristične značajke može biti veličina i relativni položaj očiju, nosa i usta. Predložak za svakog korisnika pohranjuje se u bazi podataka biometrijskog sustava.

Identifikacijski modul odgovoran je za prepoznavanje osobe. Tijekom faze identifikacije, biometrijski senzor registrira karakteristike osobe čija se identifikacija provodi i pretvara te karakteristike u isti digitalni format u kojem je pohranjen predložak. Rezultirajući predložak uspoređuje se s pohranjenim kako bi se utvrdilo odgovaraju li predlošci jedan drugome. Prilikom korištenja tehnologije identifikacije otiskom prsta u procesu autentifikacije, za registraciju se upisuje korisničko ime, a otisak prsta zamjenjuje lozinku. Ova tehnologija koristi korisničko ime kao pokazivač za dohvaćanje korisničkog računa i provjeru podudarnosti jedan-na-jedan između uzorka otiska prsta snimljenog pri upisu i prethodno spremljenog uzorka za dano korisničko ime. Inače, predložak otiska prsta unesen tijekom registracije uspoređuje se s cijelim skupom spremljenih predložaka.

Neprekidni izvori biometrijskih podatakaU jesen 2004., APC Corporation (http://www.apc.com) najavio je Biometric Password Manager, osobni skener otisaka prstiju koji korisnicima osobnih računala i prijenosnih računala olakšava upravljanje njihovim osobnim lozinkama. Tvrtka je svoj debi u segmentu netipičnom za proizvođača UPS-a objasnila željom da zaštiti podatke u bilo kojoj fazi njihovog stvaranja, prijenosa i pohrane. To je također dovelo do uvođenja APC proizvoda kao što su TravelPower Case i Wireless Mobile Router. Biometrijski novitet pamti do 20 predložaka otiska prsta, što omogućuje pohranjivanje lozinki 20 korisnika u jednom računalnom sustavu. Za identifikaciju korisnika dovoljno je staviti prst na uređaj, dok dizajn upravitelja lozinkama osigurava precizno skeniranje otiska prsta. Zahvaljujući tehnologiji AuthenTec TruePrint, upravitelj skenira otiske prstiju, analizirajući njihovu pravu biološku strukturu ispod površine kože, bez obzira na njezine tipične nedostatke kao što su suhoća, trenje, žuljevi, prljavština i masni filmovi. Paket uključuje USB kabel i Windows 98/Me/2000/XP kompatibilan softver koji omogućuje pohranjivanje neograničenog broja korisničkih imena i lozinki. |

Statičke metode

Po otisku prsta

Ova se metoda temelji na jedinstvenom uzorku papilarnih uzoraka na prstima svake osobe (slika 2). Otisci prstiju su najprecizniji, najjednostavniji i najisplativiji biometrijski podaci dostupni na svijetu. računalni sustavi identifikacija. Uklanjanjem potrebe za lozinkama za korisnike, tehnologija prepoznavanja otisaka prstiju smanjuje pozive službi za pomoć i smanjuje troškove mrežne administracije.

Obično se sustavi prepoznavanja otiska prsta dijele na dvije vrste: za identifikaciju ili AFIS (sustavi za automatsku identifikaciju otiska prsta) i za provjeru. U prvom slučaju koriste se otisci svih deset prstiju.

Prednosti pristupa otiskom prsta su jednostavnost korištenja, praktičnost i pouzdanost. Dva su temeljna algoritma za prepoznavanje otiska prsta: po pojedinim detaljima (karakterističnim točkama) i po reljefu cijele površine prsta. Sukladno tome, u prvom slučaju uređaj registrira samo neka područja koja su jedinstvena za određeni otisak, te određuje njihov relativni položaj. U drugom slučaju obrađuje se slika cijelog otiska. NA moderni sustavi ah, sve se više koristi kombinacija ove dvije metode, čime se mogu izbjeći nedostaci obje i povećati pouzdanost identifikacije.

Jednokratna registracija otiska prsta osobe na optičkom skeneru ne oduzima previše vremena. CCD kamera, bilo kao zaseban uređaj ili ugrađena u tipkovnicu, snima otisak prsta. Zatim se uz pomoć posebnih algoritama dobivena slika pretvara u jedinstveni "predložak" - mapu mikrotočaka ovog ispisa, koje su određene prazninama i sjecištima linija u njemu. Ovaj se predložak (ne sam otisak prsta) zatim šifrira i zapisuje u bazu podataka za provjeru autentičnosti mrežnih korisnika. Jedan predložak pohranjuje od nekoliko desetaka do stotina mikrotočaka. U isto vrijeme, korisnici ne moraju brinuti o svojoj privatnosti, budući da se sam otisak prsta ne pohranjuje i ne može se ponovno stvoriti iz mikrotočaka.

Prednost ultrazvučnog skeniranja je mogućnost određivanja potrebnih karakteristika na prljavim prstima, pa čak i kroz tanke gumene rukavice. Vrijedno je napomenuti da moderne sustave prepoznavanja ne mogu prevariti ni svježe nasjeckani prsti (mikrokrug mjeri fizičke parametre kože).

Vjerojatnost pogreške u identifikaciji korisnika puno je manja od ostalih biometrijskih metoda. Kvaliteta prepoznavanja otiska prsta i mogućnost njegove ispravne obrade algoritmom uvelike ovise o stanju površine prsta i njegovom položaju u odnosu na element za skeniranje. Različiti sustavi imaju različite zahtjeve za ova dva parametra. Priroda zahtjeva posebno ovisi o primijenjenom algoritmu.

Geometrija ruke

Ova tehnologija se procjenjuje na nekoliko desetaka razne karakteristike, uključujući dimenzije samog dlana u tri dimenzije, duljinu i širinu prstiju, obrise zglobova itd. Pomoću posebnog uređaja (Sl. 3), koji se sastoji od kamere i nekoliko svjetlećih dioda (uključujući se u okreću, daju različite projekcije dlana), gradi se trodimenzionalna slika šake. Što se tiče pouzdanosti, identifikacija geometrije ruke usporediva je s identifikacijom otiska prsta, iako čitač dlana zauzima više mjesta.

|

Riža. 3. Identifikacija pomoću geometrije kista. |

Prema položaju vena na prednjoj strani dlana

Pomoću infracrvene kamere očitava se uzorak vena na prednjoj strani dlana ili šake, dobivena slika se obrađuje i prema rasporedu vena oblikuje digitalni zavoj.

Prema geometriji lica

Identifikacija lica bez sumnje je najčešći način prepoznavanja u svakodnevnom životu. Ali u smislu tehničke implementacije, to je (matematički gledano) složeniji zadatak od prepoznavanja otiska prsta i zahtijeva skuplju opremu (digitalna video ili foto kamera i kartica za snimanje video slike). Nakon primitka slike, sustav analizira parametre lica (na primjer, udaljenost između očiju i nosa). Ova metoda ima jednu značajnu prednost: potrebno je vrlo malo memorije za pohranu podataka o jednom uzorku identifikacijskog predloška. A sve zato što se, pokazalo se, ljudsko lice može "rastaviti" na relativno mali broj dijelova koji su nepromijenjeni kod svih ljudi. Na primjer, za izračun jedinstvenog predloška koji odgovara određenoj osobi potrebno je samo 12 do 40 karakterističnih regija.

Prilikom konstruiranja trodimenzionalne slike nečijeg lica, na njoj se ističu konture obrva, očiju, nosa, usana itd., izračunava se udaljenost između njih i ne gradi se samo slika, već i mnoge njezine varijante u slučajevima rotacije lica, nagiba, promjena izraza. Broj slika varira ovisno o svrsi korištenja ove metode (za autentifikaciju, provjeru, daljinsko pretraživanje velikih područja itd.). Većina algoritama omogućuje kompenzaciju činjenice da pojedinac ima naočale, šešir i bradu. U tu svrhu obično se koristi infracrveno skeniranje lica.

Na šarenici oka

Prilično pouzdano prepoznavanje omogućuju sustavi koji analiziraju uzorak ljudske šarenice. Činjenica je da je ovaj dio ljudskog tijela vrlo stabilan. Praktično se ne mijenja tijekom života, ne ovisi o odjeći, zagađenju i ranama. Također napominjemo da se školjke desnog i lijevog oka značajno razlikuju na slici.

Kod prepoznavanja po šarenici razlikuju se aktivni i pasivni sustavi. U sustavima prvog tipa, korisnik mora sam prilagoditi kameru, pomičući je za točnije ciljanje. Pasivni sustavi lakši su za korištenje jer se kamera u njima automatski konfigurira. Visoka pouzdanost ove opreme omogućuje da se koristi čak iu popravnim ustanovama.

Prednost skenera šarenice je u tome što ne zahtijevaju od korisnika fokusiranje na metu jer je uzorak mrlja šarenice na površini oka. Zapravo, video slika oka može se skenirati na udaljenosti manjoj od jednog metra.

Na mrežnici

Metoda identifikacije pomoću mrežnice oka dobila je praktičnu primjenu relativno nedavno - negdje sredinom 50-ih godina prošlog stoljeća. Tada je dokazano da čak i kod blizanaca ne odgovara uzorak krvnih žila mrežnice. Za registraciju u posebnom uređaju dovoljno je gledati kroz špijunku kamere manje od minute. Za to vrijeme sustav uspijeva osvijetliti mrežnicu i primiti reflektirani signal natrag. Skeniranje mrežnice koristi infracrveno zračenje niskog intenziteta usmjereno kroz zjenicu na krvne žile u stražnjem dijelu oka. Iz primljenog signala odabire se nekoliko stotina izvornih karakterističnih točaka, informacije o kojima se izračunava prosjek i pohranjuje u kodiranoj datoteci.

Nedostaci takvih sustava uključuju, prije svega, psihološki faktor: nije svaka osoba zadovoljna gledati u nepoznatu tamnu rupu, gdje nešto sjaji u oči. Osim toga, morate vrlo pažljivo pogledati, jer su takvi sustavi, u pravilu, osjetljivi na pogrešnu orijentaciju mrežnice. Skeneri mrežnice postali su vrlo popularni za pristup strogo povjerljivim sustavima, budući da jamče jednu od najnižih stopa odbijanja pristupa za registrirane korisnike i gotovo nultu stopu pogreške.

Prema termogramu lica

Ova metoda provjere autentičnosti temelji se na jedinstvenoj raspodjeli arterija na licu koje opskrbljuju kožu krvlju i stvaraju toplinu. Za dobivanje termograma koriste se posebne infracrvene kamere. Za razliku od prepoznavanja geometrije lica, ova metoda omogućuje razlikovanje čak i blizanaca.

Dinamičke metode

Glasom

Ovo je jedna od najstarijih tehnologija, ali je njen razvoj sada ubrzan, budući da se očekuje široka primjena u "pametnim zgradama". Postoji dosta načina za konstruiranje glasovnog identifikacijskog koda; u pravilu se radi o raznim kombinacijama frekvencijskih i statističkih karakteristika glasa. Ovdje se mogu procijeniti parametri kao što su visina, modulacija, intonacija itd. Za razliku od prepoznavanja izgleda, ova metoda ne zahtijeva skupu opremu - dovoljni su zvučna kartica i mikrofon.

Glasovna identifikacija je zgodna, ali u isto vrijeme nije tako pouzdana kao druge biometrijske metode. Na primjer, prehlađena osoba može imati poteškoća s korištenjem takvih sustava. Glas se formira kombinacijom fizioloških čimbenika i čimbenika ponašanja, tako da je glavni problem s ovim biometrijskim pristupom točnost identifikacije. Trenutno se prepoznavanje glasa koristi za kontrolu pristupa prostoriji srednje sigurnosti.

Po rukopisu

Kako se pokazalo, potpis je isti jedinstveni atribut osobe kao i njegove fiziološke karakteristike. Osim toga, metoda identifikacije potpisa je poznatija svakoj osobi, jer, za razliku od otiska prsta, nije povezana s kriminalnom sferom.

Jedna od obećavajućih tehnologija autentifikacije temelji se na jedinstvenosti biometrijskih karakteristika pokreta ljudske ruke tijekom pisanja. Obično postoje dvije metode za obradu podataka potpisa: jednostavno podudaranje uzorka i dinamička provjera. Prvi od njih je vrlo nepouzdan, jer se temelji na uobičajenoj usporedbi unesenog potpisa s grafičkim uzorcima pohranjenim u bazi podataka. Budući da potpis ne može uvijek biti isti, ova metoda ima visoku stopu pogrešaka. Metoda dinamičke provjere zahtjeva mnogo složenije izračune i omogućuje snimanje parametara procesa potpisivanja u stvarnom vremenu, kao što su brzina kretanja ruke u različitim područjima, sila pritiska i trajanje različitih faza potpisivanja. To daje jamstvo da čak ni iskusni grafolog ne može krivotvoriti potpis, jer nitko ne može točno kopirati ponašanje ruke vlasnika potpisa.

Korisnik standardnim digitalizatorom i olovkom oponaša svoj uobičajeni potpis, a sustav očitava parametre kretanja i uspoređuje ih s onima koji su prethodno uneseni u bazu podataka. Ako slika potpisa odgovara predlošku, sustav prilaže potpisanom dokumentu podatke o imenu korisnika, njegovoj adresi e-pošte, položaju, trenutnom vremenu i datumu, parametrima potpisa, uključujući nekoliko desetaka karakteristika dinamike kretanja (smjer, brzina, ubrzanje ) i drugi. Ti se podaci kriptiraju, zatim se za njih izračuna kontrolni zbroj i sve se to ponovno kriptira, formirajući takozvanu biometrijsku oznaku. Za postavljanje sustava novoregistrirani korisnik provodi postupak potpisivanja dokumenta pet do deset puta, što omogućuje dobivanje prosječnih pokazatelja i intervala pouzdanosti. Po prvi put je ovu tehnologiju upotrijebila tvrtka PenOp.

Identifikacija potpisom ne može se koristiti svugdje - posebno je problematično primijeniti ovu metodu za ograničavanje pristupa prostorijama ili za pristup računalnim mrežama. No, u nekim područjima, primjerice u bankarskom sektoru, kao i svugdje gdje se obrađuju važni dokumenti, provjera ispravnosti potpisa može biti najučinkovitiji, a što je najvažnije, jednostavan i neupadljiv način.

Rukopisom na tipkovnici

Metoda je općenito slična onoj gore opisanoj, ali umjesto potpisivanja koristi određenu kodnu riječ (ako se koristi osobna lozinka korisnika, to se naziva dvofaktorska autentifikacija) i nije potrebna nikakva posebna oprema, osim standardna tipkovnica. Glavna karakteristika, prema kojoj je konvolucija izgrađena za identifikaciju, je dinamika skupa kodne riječi.

Usporedba metoda

Za usporedbu različitih metoda i metoda biometrijske identifikacije koriste se statistički pokazatelji - vjerojatnost pogreške prve vrste (nepuštanje "svog" u sustav) i pogreške druge vrste (puštanje "tuđeg" u sustav ). Vrlo je teško razvrstati i usporediti gore opisane biometrijske metode prema pokazateljima pogrešaka prve vrste, budući da se one uvelike razlikuju za iste metode zbog snažne ovisnosti o opremi na kojoj se provode. Ipak, pojavila su se dva lidera - autentifikacija otiska prsta i autentifikacija šarenice.

Rješenja koja koriste metode otiska prsta

Prema riječima stručnjaka, do danas su računalni sustavi otisaka prstiju dostigli takvo savršenstvo da mogu ispravno identificirati osobu po otiscima prstiju u više od 99% slučajeva. Natjecanje, koje je proveo Nacionalni institut za standarde i tehnologiju (NIST) američkog Ministarstva trgovine, otkrilo je tri najbolja pobjednika među takvim sustavima. NIST je opsežno testirao 34 sustava za identifikaciju otisaka prstiju na tržištu od 18 različitih tvrtki. Studiju je financiralo Ministarstvo pravosuđa SAD-a kao dio programa integracije sustava za identifikaciju otisaka prstiju koje koriste FBI i Ministarstvo domovinske sigurnosti SAD-a.

Za testiranje sustava korišten je skup od 48.105 kompleta otisaka prstiju koji pripadaju 25.309 ljudi. Najbolje (i približno iste) rezultate pokazali su sustavi japanske tvrtke NEC, francuskog Sagema i američkog Cogenta. Studija je, naime, pokazala da postotak pogrešaka za različite sustave značajno ovisi o tome koliko se otisaka prstiju uzima od određene osobe za identifikaciju. Rekordni rezultat bio je 98,6% za identifikaciju jednim prstom, 99,6% za dva i 99,9% za četiri ili više prstiju.

Na tržištu se pojavljuje sve više novih sustava temeljenih na ovoj metodi identifikacije. Na primjer, SecuGen (http://www.secugen.com), sigurnosna tvrtka, nudi hardver i softver koji omogućuje korištenje identifikacije otiskom prsta na mrežama temeljenim na Windowsima. Dovoljno je da korisnik stavi prst na senzor kako bi ga program prepoznao i odredio razinu tolerancije. Senzor za skeniranje koji se koristi u sustavu upravlja rezolucijom od 500 dpi. Trenutno sustav može raditi pod Windows NT/2000 i Windows Server 2003. Lijepa inovacija koja olakšava autorizaciju je mogućnost povezivanja različitih korisničkih otisaka prstiju s različitim registracijskim zapisima.

I tipkovnice i miševi danas su dostupni s ugrađenim skenerom otiska prsta (slika 4). Na primjer, Microsoft Corporation (http://www.microsoft.com) nudi skup Microsoft Optical Desktop s čitačem otiska prsta (tipkovnica plus miš s čitačem otiska prsta). Optičko stolno računalo sa značajkom otiska prsta USB tipkovnica ima multimedijske tipke, pet programibilnih gumba i kotačić za naginjanje koji može pomicati tekst okomito i vodoravno. Wireless IntelliMouse Explorer dolazi s zasebnim USB čitačem otiska prsta, nudi znatno dulje trajanje baterije i dolazi s kotačićem za naginjanje.

|

Riža. 4. Miš sa skenerom. |

Međutim, činjenica da je Microsoft ovladao izdavanjem miševa i tipkovnica s ugrađenim skenerom otiska prsta ne znači da ne možete pokrenuti Windows bez prolaska biometrijske identifikacije. Trenutno, korporacija jednostavno slijedi opći trend. A onda – tko zna.

Ali Casio Computer je razvio prototip LCD zaslona s ugrađenim skenerom otiska prsta. Uređaj dijagonale 1,2 inča namijenjen je mobilnim telefonima. Skeneri otiska prsta obično se temelje na CCD senzorima koji hvataju sliku ili se temelje na nizu senzora kondenzatora čiji kapacitet varira ovisno o prirodi uzorka. Dizajn Casio zaslona koristi sloj optičkih senzora na prozirnoj podlozi debljine 0,7 mm, koja se pak postavlja na vrh konvencionalnog LCD zaslona. Kako objašnjava Casio, CCD senzori ne čitaju dobro otiske sa zaprljanih prstiju, a kondenzatorski - ako je koža presuha. Prema predstavnicima tvrtke, njezini optički senzori nemaju te nedostatke.

Telefon sa otiskom prstaKorejska tvrtka Pantech (http://www.pantech.com) prva je odlučila integrirati sustav za prepoznavanje otiska prsta u mobilni telefon. Početkom jeseni prošle godine na tržište je izašla s modelom GI100. Ljepotama zaslona u boji, kameri, igricama i ostalim funkcijama izbornika mogu pristupiti samo registrirani korisnici (koji su ostavili svoje otiske prstiju u memoriji telefona). Dodirom senzora vlasnik može otključati tipkovnicu i pristupiti svim odjeljcima izbornika. Značajka Secret Finger Dial omogućuje brzo biranje do 10 "tajnih" telefonskih brojeva, a svaki od njih može se povezati s zasebnim otiskom prsta lijeve ili desne ruke. |

Na "biometrijskom frontu" aktivno rade i domaće tvrtke. Jedna od glavnih djelatnosti CenterInvest Softa (http://www.centreinvest.com) je "biometrija za posao" (bio2b). Valja napomenuti da tvrtka posjeduje licence Državne tehničke komisije Ruske Federacije i FAPSI za obavljanje poslova u području informacijske sigurnosti i korištenja alata za kriptografsku zaštitu, kao i FSB licencu za pravo rada s dokumentima koji sadrži informacije koje čine državna tajna. Biometrijska rješenja "CenterInvest Soft" mogu se podijeliti prema namjeni u dva velike skupine: biometrijska zaštita informacijskih izvora i biometrijska identifikacija s ograničenim fizičkim pristupom. Kako bi zaštitila informacijske resurse, tvrtka nudi i vlastiti razvoj i proizvode drugih (ruskih i stranih) tvrtki.

Stoga je bio2b BioTime softversko i hardversko rješenje dizajnirano za stvaranje sustava za praćenje i evidentiranje stvarnog radnog vremena osoblja. Također pruža menadžmentu operativne informacije o odsutnim zaposlenicima. Rješenje se sastoji od softversko-hardverskog kompleksa BioTime (oprema za biometrijsku autentifikaciju, poslužitelj za pohranu računa i baze podataka događaja, softver za registraciju dolaska/odlaska zaposlenika, automatsko generiranje izvješća i njihova distribucija) i skupa usluga ( nabava i konfiguracija opreme i softvera, sustavi podrške, obuka korisnika i administratora sustava).

Biovrijeme radi na sljedeći način. Na kontrolnoj točki instalirano je računalo s biometrijskim skenerom i klijentskim softverom. Dolazeći na posao, zaposlenik stavlja prst na prozor skenera za biometrijsku autentifikaciju. Sustav identificira radnika prema njegovom računu u bazi podataka i evidentira događaj. Na kraju radnog dana slijedi sličan postupak. Proces skeniranja i prepoznavanja traje 1-2 s. Uz računalo na mjestima provjere autentičnosti, poslužitelj baze podataka i softver BioTime, kompleks uključuje biometrijske skenere otisaka prstiju U-Match Book ili U-Match Mouse tvrtke BioLink Technologies (http://www.biolink.ru), certificirane od strane Državna tehnička komisija i Državni standard Ruske Federacije. Imajte na umu da ovi uređaji imaju funkcije zaštite od lutki i "mrtvih" prstiju.

Drugo rješenje, bio2b BioVault, softverski je i hardverski sustav za zaštitu povjerljivih informacija pohranjenih na osobnom računalu od neovlaštenog pristupa (uporabe, iskrivljavanja, krađe). Kombinira tehnologije biometrijske autentifikacije korisnika otiskom prsta i softver za šifriranje informacija. Kompleks uključuje BioLink U-Match Book ili BioLink U-Match Mouse skenere otiska prsta, BioLink Authentication Center klijentski softver za autentifikaciju korisnika prilikom prijave na Microsoft Windows mrežu (Windows NT/2000, Active Directory domene su podržane) i Novell NetWare, kao i kao sustav za šifriranje povjerljivih informacija BioVault tvrtke SecurIT (http://www.securit.ru). Potonji vam omogućuje stvaranje i korištenje zaštićenih logičkih pogona, koji su posebni spremnici datoteka na tvrdom, prijenosnom ili mrežnom disku, gdje su informacije pohranjene u šifriranom obliku i nisu dostupne vanjskim osobama čak i ako se disk ili računalo uklone.

Nemojte ostati po strani od biometrije i divova računalne industrije. Od 1999. godine, kada je IBM (http://www.ibm.com) najavio prvo računalo u industriji s ugrađenom sigurnošću, korporacija je učinkovito postavila sigurnosni standard za druge proizvođače računala. Kao član utemeljitelj Trusted Computing Group (http://www.trustedcomputinggroup.org), sigurnosne organizacije industrijskih standarda, IBM je predan izradi najinovativnijih i najsigurnijih osobnih računala u industriji. U listopadu prošle godine, korporacija je predstavila prvo prijenosno računalo ThinkPad T42 s integriranim skenerom otiska prsta. Ova obitelj sada uključuje model koji ne samo da pojednostavljuje pristup osjetljivim resursima (kao što su osobni i financijski podaci, web stranice, dokumenti i e-pošta), već također pruža visoku razinu zaštite podataka putem novih biometrijskih kontrola i ugrađenog u sigurnosti podsustava.

U prvim "biometrijskim" prijenosnim računalima IBM ThinkPad, skener otiska prsta radi u sprezi s Embedded Security Subsystem, tvoreći dodatni sloj zaštite koji je organski ugrađen u sustav. Skener otiska prsta nalazi se na naslonu za ručni zglob, ispod bloka kursora (Sl. 5). Za prijavu, otvaranje aplikacija, pristup web stranicama ili bazama podataka, korisnik jednostavno prijeđe prstom preko malog horizontalnog senzora. Proces skeniranja traje samo nekoliko sekundi; stoga je jednostavnost korištenja kombinirana s maksimalnom razinom zaštite dostupnom u standardnim prijenosnim računalima. Skener otiska prsta ThinkPada bilježi više podataka od tradicionalnih senzora slike jer skenira veću površinu prsta, čime se eliminiraju pogreške pri identifikaciji.

IBM je također poboljšao svoj ugrađeni sigurnosni podsustav izdavanjem ažurirane verzije Client Security Software verzije 5.4 s dodatkom sigurnosne komponente Secure Password Manager. Nova verzija pojednostavljuje postupak instalacije i korištenja, a po prvi put ovaj softver dolazi unaprijed instaliran. Nova verzija podržava autentifikaciju otiskom prsta i složenom lozinkom, obje metode identifikacije mogu se koristiti zajedno i kao alternativa jedna drugoj. Novi softver i ugrađeni sigurnosni čip integrirani su sa skenerom otiska prsta, koji osigurava zaštitu kritičnih informacija (uključujući ključeve za šifriranje, elektroničke detalje i lozinke) i sprječava neovlaštenu upotrebu prijenosnog računala.

Imajte na umu da je ugrađeni sigurnosni podsustav ključna komponenta IBM ThinkVantage tehnološkog paketa koji olakšava postavljanje, povezivanje, osiguranje i podršku ThinkPad prijenosnim i ThinkCentre stolnim računalima. S druge strane, skener otiska prsta samo je jedna komponenta IBM-ovog sigurnosnog portfelja. Ovaj kompleks uključuje poslužitelje, operativne sustave, alate za identifikaciju, middleware, internetsku privatnost, pristup mreži, pohranu informacija, alate za upravljanje sustavom, kao i konzultantska rješenja. Kompleks štiti informacije od prijetnji hakera, virusa i crva, od elektroničke neželjene pošte, od problema povezanih s upotrebom novih bežičnih tehnologija, a također osigurava usklađenost s vladinim propisima o sigurnosti informacija.

IBM je također postao ovlašteni preprodavač Utimaco softvera (http://www.utimaco.com), koji pruža potpunu enkripciju cjelokupnog sadržaja tvrdog diska. Ova značajka štiti vaše prijenosno računalo od neovlaštene upotrebe ako ga ukradu ili izgube. Utimaco Safeguard Easy je prvi proizvod za enkripciju cijelog diska potpuno kompatibilan s ThinkVantage IBM Rescue and Recovery tehnologijom, koja automatski izrađuje sigurnosnu kopiju/vraća sadržaj cijelog tvrdog diska, osiguravajući zaštitu od gubitka podataka u slučaju kvara OS-a. U 2005. godini tvrtka će navodno proširiti upotrebu prethodno najavljenih biometrijskih sigurnosnih rješenja kako bi uključila ugrađene skenere otiska prsta u drugim modelima prijenosnih računala ThinkPad i predstavila nove skenere otisaka prstiju za stolna računala ThinkCentre i prijenosna računala ThinkPad.

Puni naslov:

Biometrijski sustavi identifikacije i autentifikacije.

Biometrijske tehnologije temelje se na biometriji, mjerenju jedinstvenih karakteristika jedne osobe. To mogu biti jedinstveni znakovi koje je primio od rođenja, na primjer: DNK, otisci prstiju, šarenica; i karakteristike stečene tijekom vremena ili koje se mogu mijenjati s godinama ili vanjskim utjecajima. Na primjer: rukopis, glas ili hod.

Svrha:

Glavni način zaštite informacija od uljeza je uvođenje tzv. AAA alata, odnosno 3A (authentication, authorization, Administration – autentifikacija, autorizacija, administracija). Među AAA alatima značajno mjesto zauzimaju hardversko-softverski sustavi identifikacije i autentifikacije (SIA) i uređaji za unos identifikacijskih značajki (termin odgovara GOST R 51241-98), dizajnirani za zaštitu od neovlaštenog pristupa (UAS) računalima.

Prilikom korištenja SIA-e, zaposlenik dobiva pristup računalu ili korporativnoj mreži tek nakon što uspješno prođe proceduru identifikacije i autentifikacije. Identifikacija se sastoji u prepoznavanju korisnika pomoću identifikacijske značajke koja mu je svojstvena ili mu je dodijeljena. Provjera pripadnosti identifikacijskog obilježja koje on prezentira korisniku provodi se u postupku autentifikacije.

Hardversko-softverski IIA uključuje identifikatore, ulazno-izlazne uređaje (čitače, kontaktne uređaje, adaptere, provjerene kartice za pokretanje, konektore na matičnoj ploči itd.) i odgovarajući softver. Identifikatori su dizajnirani za pohranu jedinstvenih identifikacijskih značajki. Osim toga, mogu pohranjivati i obrađivati razne osjetljive podatke. I/O uređaji i softver prenose podatke između identifikatora i zaštićenog računala.

Biometrijska identifikacija- ovo je metoda identifikacije osobe pojedinačnim specifičnim biometrijskim značajkama (identifikatorima) svojstvenim određenoj osobi.

Biometrijska autentifikacija- to je identifikacija pojedinca na temelju njegovih fizioloških karakteristika i ponašanja. Autentifikacija se vrši putem računalna tehnologija bez ikakve povrede privatnosti osobe. Ovako prikupljeni znakovi osobe u bazi podataka uspoređuju se s onima koje stvarno bilježe sigurnosni sustavi.

Dodjela osobnog identifikatora subjektima i objektima pristupa i njegova usporedba s danom listom naziva se identifikacija. Identifikacija pruža sljedeće funkcije:

Utvrđivanje identiteta i utvrđivanje ovlasti subjekta pri prijemu u sustav,

Kontrola postavljenih dozvola tijekom sesije;

Registracija radnji itd.

Autentifikacija (autentifikacija) je provjera vlasništva identifikatora predstavljenog subjektu pristupa i potvrda njegove autentičnosti. Drugim riječima, autentifikacija se sastoji u provjeri je li povezujući subjekt ono za što se predstavlja.

Biometrijske tehnologije aktivno se koriste u mnogim područjima koja se odnose na osiguranje sigurnosti pristupa informacijama i materijalnim objektima, kao iu zadacima jedinstvene identifikacije osobe.

Primjene biometrijskih tehnologija su raznolike: pristup radnom mjestu i mrežnim resursima, zaštita informacija, pristup određenim resursima i sigurnost. Obavljanje poslova elektroničkog poslovanja i elektroničke uprave moguće je tek nakon provođenja određenih procedura za identifikaciju pojedinca. Biometrijske tehnologije koriste se u sigurnosti bankarstva, ulaganja i drugih financijskih transakcija, kao i maloprodaje, provedbe zakona, zdravstvene zaštite i socijalnih usluga. Biometrijske tehnologije će igrati u bliskoj budućnosti vodeća uloga u pitanjima osobne identifikacije u mnogim područjima. Korištena sama ili u kombinaciji sa pametnim karticama, ključevima i potpisima, biometrija će se uskoro koristiti u svim područjima gospodarstva i privatnog života.

| Područja upotrebe |

Glavne karakteristike |

|

| Računalna sigurnost |

U ovom području biometrija se koristi za zamjenu (ponekad za poboljšanje) standardne procedure za ulazak u razne programe pomoću lozinke, pametne kartice, tableta s memorijom na dodir itd. Najčešće rješenje temeljeno na biometrijskim tehnologijama je identifikacija (ili verifikacija) biometrijskim karakteristikama u korporativnoj mreži ili na ulazu u radnu stanicu (osobno računalo, prijenosno računalo i sl.). |

|

| Trgovina |

Glavne smjernice:>br>- u trgovinama, restoranima i kafićima, biometrijski identifikatori se koriste ili izravno kao sredstvo za identifikaciju kupca i naknadno podizanje novca s njegovog računa, ili za potvrdu prava kupca na bilo kakve popuste i druge pogodnosti; U automatima i bankomatima kao sredstvo identifikacije osobe umjesto magnetskih kartica ili kao dodatak njima; U e-trgovini kao sredstvo daljinske identifikacije putem interneta koriste se biometrijski identifikatori koji su mnogo pouzdaniji od lozinki, au kombinaciji s kriptografskim sredstvima elektroničkim transakcijama pružaju vrlo visoku razinu zaštite. |

|

| ACS sustavi |

U sustavima kontrole pristupa (ACS) s mrežnom arhitekturom, kada zgrada ima nekoliko ulaza opremljenih biometrijskim bravama, biometrijski predlošci svih zaposlenika pohranjuju se centralno, zajedno s informacijama tko i gdje (i, eventualno, kada) smije ući. . ACS implementira sljedeće tehnologije prepoznavanja: otisak prsta, lice, oblik ruke, šarenica, glas. |

|

| AFIS sustavi |

Osnovna namjena sustava civilne identifikacije i automatiziranih informacijskih sustava otisaka prstiju (AFIS) je upravljanje pravima koja država daje građanima i strancima. Pravo državljanstva, glasanje, mjesto boravka ili rada za strance, pravo na socijalno osiguranje itd. prepoznaju se i potvrđuju uz pomoć dokumenata i raznih kartica. Trenutno su takvi sustavi vrlo rašireni zbog činjenice da su ih neke zemlje počele koristiti za provjeru identiteta sudionika. |

|

| Složeni sustavi |

Sustavi ove vrste uključuju rješenja koja kombiniraju sustave prve tri klase. Zaposlenik tvrtke registrira se kod administratora sustava samo jednom, a zatim mu se automatski dodjeljuju sve potrebne privilegije kako za ulazak u prostor tako i za rad u korporativnoj mreži i njenim resursima. |

Osim ovih glavnih sektora primjene, biometrija se sada počinje aktivno koristiti iu nekim drugim područjima, kao što su:

Kockarski posao. Biometrija se koristi na dva načina: provjera svih onih koji su na "crnim listama" (analog masovne identifikacije osoba koja se koristi u zračnim lukama), kao i identifikacijski sustav i način plaćanja za stalne klijente;

Identifikacija u Mobilni uredaji, kao što je Mobiteli, kompaktna računala itd.;

U prometnom području kao sredstvo plaćanja;

Lijek. Biometrija se koristi za identifikaciju zdravstvenih djelatnika prilikom pristupa osjetljivim podacima i za elektroničko potpisivanje medicinske dokumentacije.

Predstavnici:

ekey biometric systems GmbH - osnovana 1999. godine, austrijska tvrtka za biometrijske sustave pristupa otiskom prsta, danas je tvrtka broj 1 u ovom području. Slogan je "tvoj prst je ključ".

BioLink - osnovana 2000. godine i tijekom tog vremena postao je vodeći ruski programer, dobavljač i pružatelj rješenja u području biometrijske identifikacije. Tvrtka je uspjela implementirati niz velikih projekata ne samo u Rusiji, već iu inozemstvu (uključujući stvaranje sustava registracije za stanovnike San Francisca koji primaju beneficije i socijalne beneficije, kao i sustav registracije birača u Nigeriji).

Brojni BioLink partneri u Rusiji i inozemstvu ujedinjeni su u Biometric Alliance - jedinstvenu zajednicu vodećih pružatelja naprednih rješenja i sustava temeljenih na biometrijskoj identifikaciji.

Brojne američke tvrtke (Miros, Lau Technologies, Identification Technologies International) već su razvile sustave za prepoznavanje lica koji se ponašaju poput policajca koji provjerava vozačku dozvolu i uspoređuje svoje lice s fotografijom na predočenom dokumentu.

Prema podacima tvrtke Master Card (SAD), koja je razvila sustav optičke biometrijske identifikacije otisaka prstiju, od postavljanja tog sustava 1996. godine u uredima tvrtke pregledano je 6.700 posjetitelja. Tvrtka vjeruje da je ovaj sustav najprikladniji za vlasnike kreditnih kartica.

Identifikacijski sustav San Bruno (SAD) koristi LED sa zračenjem u bliskom infracrvenom području spektra za bočno osvjetljenje prstiju i dobivanje reljefnog uzorka otiska prsta.

Fingermatrix (SAD) je razvio printere za jedan i deset prstiju, kod kojih se optički sustav nalazi ispod kupke s alkoholom i vodom. Tekući sloj štiti površinu na kojoj je slika prikazana od kontaminacije i povećava prijenos svjetla.

Još jedna američka tvrtka, Quatalmage, razvila je napredniji korelator koji koristi modulator prostorne svjetlosti velike brzine (vrijeme odziva manje od 1 μs) s rezolucijom od 200 linija/mm, koju je stvorila tvrtka. Računalno generirana slika šalje se u dva feroelektrična modulatora prostorne svjetlosti ozračene svjetlom laserske diode od 830 nm. Laserska zraka prolazi kroz objektiv Fourierove transformacije. Prostorni modulator svjetla velike brzine pojačava Fourier-transformiranu sliku. Druga laserska zraka na 850 nm očitava pojačanu sliku i šalje rezultate natrag kroz leću Fourierove transformacije do inteligentnog senzora sposobnog detektirati vrhove korelacije pri usporedbi do 4000 otisaka prstiju u 1 sekundi.

Sustav "Fastgate", koji je trenutno u fazi testiranja, koristi tehniku skeniranja geometrije šake Recognition Systemsa i IBM-a (SAD).

Od 17. do 19. studenog 2010. Moskva će biti domaćin izložbe Infosecurity Russia"2010 na kojoj će sudjelovati domaće i strane tvrtke.

Značajke i povijest

Godine 1938. osnovana je Biometrijska sekcija Američkog statističkog udruženja. Potom je 1947. godine u Woods Holeu (SAD) održana "Prva međunarodna biometrijska konferencija" na kojoj je organizirano Međunarodno biometrijsko društvo. Konferencije Međunarodnog biometrijskog društva održane su 1949., 1953., 1958., 1963., 1967. itd.

Godine 1978. organizirano je Međunarodno društvo za kliničku biostatistiku (ISCB) s nacionalnim podružnicama u nekoliko desetaka zemalja, uključujući SAD, Englesku, Francusku, Italiju, Kanadu, Španjolsku, Poljsku, Mađarsku, Južnoafričku Republiku, Keniju itd. organizirane u 1901. Pearson i Galton, časopis "Biometrika" počeo je izdavati časopise "Biometrics" (od 1945.), "Biometrische Zeitschrift" (od 1959.)

Prije 11. rujna 2001. biometrijski sigurnosni sustavi korišteni su samo za zaštitu vojnih tajni i najosjetljivijih komercijalnih informacija. Pa, nakon terorističkog čina koji je šokirao cijeli svijet, situacija se dramatično promijenila. Isprva su zračne luke, veliki trgovački centri i druga mjesta s velikim brojem ljudi bila opremljena biometrijskim sustavima pristupa.